Hvordan Lage En Risikovurdering? Gratis Mal Og Guide

Innholdsfortegnelse

- Hva er risikovurdering? (ROS-analyse)

- Risikovurdering for informasjonssikkerhet

- Slik lager du en risikovurdering

- Din risikovurdering er fullført!

Hva er risikovurdering (ROS-analyse)?

En risikovurdering, eller en ROS-analyse (risiko- og sårbarhetsanalyse), er et nyttig verktøy for enhver bedrift som ønsker å komme uønskede hendelser i forkjøpet, og planlegge hvordan risikoer og trusler kan minskes. Det involverer å identifisere og analysere mulige hendelser som kan påvirke enkeltpersoner, eiendeler eller bedriften negativt. En risikovurdering hjelper oss med å vurdere sannsynligheten for, og konsekvensene av, slike situasjoner. Det gjør at vi kan forutse dem, og det gjør det mulig for oss å prioritere våre sikkerhetsaktiviteter.

I CyberPilot har vi utviklet en mal for å hjelpe bedrifter med å gjennomføre risikovurderinger. Den er gratis, og du kan laste den ned her:

En risikovurdering kan hjelpe din bedrift med følgende:

- Identifisere sårbarheter

- Få et godt overblikk

- Fastlegge bedre prosesser og krav, som forbedrer planleggingen

- Dokumentere due diligence (selskapsgjennomgang)

Risikovurderingen kan også hjelpe deg med å forstå sannsynligheten for at teoretiske risikoer finner sted i virkeligheten. På den måten kan du bedre vurdere hvordan du skal fordele dine ressurser for å forhindre dem. Vi gir deg to eksempler nedenfor.

Lytt til podcasten vår der vi går gjennom risikoanalysen

Risikoanalyse eksempel 1:

En tornado treffer din bedrift sitt hovedkontor og skader alt IT-utstyret. Selv om dette er en risiko som kan inntreffe, og som i så fall ville hatt store negative konsekvenser, er det usannsynlig at det vil skje, dersom ditt nærområde ikke har noen fortid med tornadoer. Derfor bør du heller bruke tid og krefter på å finne løsninger på andre risikoer.

Konsekvens: HØY

Sannsynlighet: LAV

En ansatt er på reise med IT-utstyr som tilhører bedriften, og utstyret blir skadet eller borte på bagasjebåndet.

Selv om det ikke er katastrofalt for bedriften å miste IT-utstyret til én ansatt, så vil det være høyere sannsynlighet for at det skjer, og potensielt bli et problem, hvis de ansatte reiser regelmessig. Og – det kan hende at konsekvensene av å miste det spesifikke utstyret ikke kun er verditapet av datamaskinen, mobilen osv., men også et potensielt tap av persondata, som kan føre til et sikkerhetsbrudd.

Konsekvens: MIDDELS

Sannsynlighet: MIDDELS

Vi anbefaler at du bruker litt tid på å minske denne risikoen. Til syvende og sist kan en risikovurdering hjelpe deg med å klare deg gjennom enhver storm, eller i det minste gjøre deg forberedt på den.

Risikovurdering for informasjonssikkerhet

Når vi skal gjennomføre en risikovurdering for IT-sikkerhet, kan vi starte med å se på noen mulige hendelser som kan påvirke din bedrift negativt:

- Hjemmesiden går ned

- IT-utstyr blir skadet

- GDPR overtredelser og bøter

- Tap av immaterielle eiendeler

Du kan spørre deg selv:

- Hva betyr disse hendelsene for min bedrift?

- Hvilke ressurser og eiendeler vil jeg miste dersom hendelsene fant sted?

- Hvilke ressurser og eiendeler vil jeg miste ved å prøve å løse problemene?

- Hva ville vi gjort hvis en av disse hendelsene fant sted akkurat nå?

I neste avsnitt gjennomgår vi hvordan du lager din egen risikovurdering, ved å bruke vår gratis mal for risikoanalyse som eksempel.

Du kan laste ned malen for risikovurderinger gratis her, og følge med på guiden.

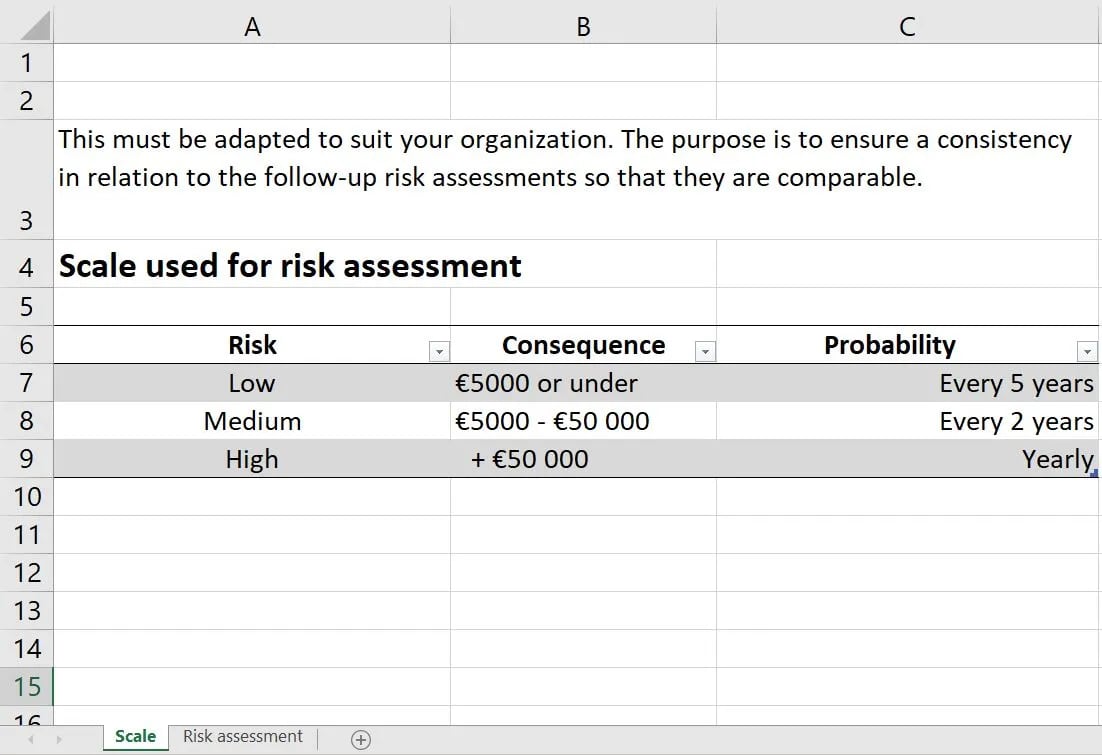

Først fastlegger vi de skalaene som vi bruker i risikoanalysen. I malen vår finner du denne skalaen i den første fanen.

Lav risiko

- Systemet kan enkelt gjenopprettes

- Systemet leverer en ikke-kritisk tjeneste

Middels risiko

- Systemet leverer en normal tjeneste

Høy risiko

- Systemet leverer en kritisk tjeneste for hele bedriften

Du kan også benytte anledningen til å snakke med bedriften din om hvor mange ressurser som skal til for å løse disse problemene, dersom de oppstår. Vår risikovurderingsmal gir deg mulighet for å fylle inn tidsmessige og økonomiske konsekvenser, slik at du kan vurdere den fullstendige innvirkningen av forskjellige IT-sikkerhetsrisikoer.

Siden risikoene og konsekvensene varier fra bedrift til bedrift, anbefaler vi på det sterkeste at du tilpasser denne seksjonen etter dine behov. Hvis du for eksempel er del av en bedrift hvis inntekt utelukkende kommer fra nettbutikken på hjemmesiden, vil det at hjemmesiden krasjer anses for å være en høy risiko med store konsekvenser. Hvis din hjemmeside derimot er uten stor funksjonalitet eller betydning for den daglige driften, er det at hjemmesiden krasjer en mindre risiko siden konsekvensene er mindre.

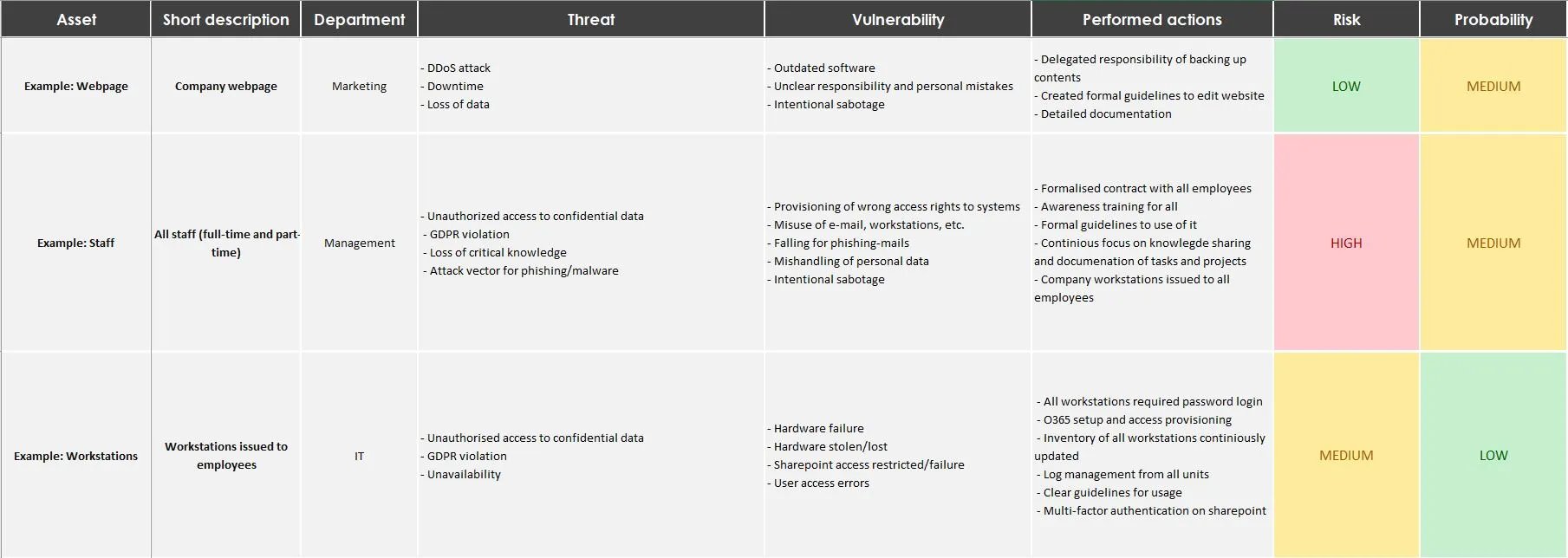

- Ressurser

- Kort beskrivelse

- Avdeling

- Trussel

- Sårbarhet

- Utførte tiltak

- Konsekvens

- Sannsynlighet

- Forslag til sikkerhetsforbedrende tiltak

Nedenfor beskriver vi hver av disse kategoriene med eksempler.

Ressurser

Når vi snakker om ressurser i denne sammenhengen, mener vi hovedsakelig ressurser relatert til din bedrifts IT. Det kan omfatte maskinvare, slik som datamaskiner og mobiler som de ansatte bruker. Det kan også omfatte de IT-tjenestene som brukes i din bedrift, slik som interne kommunikasjonssystemer (f.eks. Microsoft Teams eller Slack) eller kundeorienterte tjenester som bedriftens hjemmeside.

Utover IT-ressurser, har vi inkludert de ansatte som en ressurs, da de har stor innflytelse på vår IT-sikkerhet. De ansatte kan være et av våre største forsvar når det gjelder sikkerhet, og derfor er det viktig at de er bevisste om potensielle sikkerhetsrisikoer. Vi skriver om dette i vår e-bok, hvis du vil lese mer.

Hvis dere benytter dere av asset management, så kan dere enkelt bruke dette dokumentet som referanse. Du behøver heller ikke skrive ned alle bedriftens ressurser – du kan velge å fokusere på de viktigste eller mest brukte til å starte med.

Kort beskrivelse

Denne kolonnen brukes til å definere de forskjellige ressurser. Noen ganger er ressursene selvforklarende, men andre ganger krever de utdypninger eller ytterligere definisjoner. Når vi f.eks. angir ansatte som en ressurs, kan vi definere den som både fulltids- og deltidsansatte. Du kan også definere hvem som ikke er inkludert, f.eks. konsulenter, som fungerer som eksterne rådgivere for bedriften, men som ikke offisielt er en del av den.

Avdeling

Det er viktig å definere hvilken avdeling som er ansvarlig for hvilken ressurs, fordi det forbereder bedriften på å handle når et problem må løses. Det kan også hende at det er et personvernombud som er ansvarlig, og ikke en hel avdeling. Å fordele ansvar er nyttig av flere årsaker. For det første kan det gi deg en bedre forståelse av eller en gjenoppfriskning av hver avdelings eller underavdelings ansvarsområder. For det andre kan tydelig definerte ansvarsområder hjelpe bedriften med å reagere raskere når det er en sikkerhetsrisiko til stede. Men, vi anbefaler ikke å bruke for mye tid på denne kolonnen, da ansvarsområder lett kan overlappe mellom avdelinger og endres over tid. Vi anbefaler å få en generell forståelse for ansvarsfordelingen, og å være fleksibel når problemet skal løses.

Trussel

En trussel beskriver en hvilken som helst mulig skade som kan påvirke en av bedriftens ressurser, og dermed bedriften, negativt. Hvis det har vært noen sikkerhetsbrudd eller -hendelser tidligere, kan du notere dem i denne kolonnen. For eksempel kan løspengevirus (ransomware) og skadevare (malware) eller uautorisert tilgang til konfidensiell data, betraktes som trusler. Løspengevirus kan f.eks. være en trussel når ansatte surfer på nettet i forbindelse med jobb. De kan komme over en falsk nettside og ved et uhell installere løspengevirus som låser adgangen til datamaskinen samt bedriftens filer, fram til de betaler de IT-kriminelle som står bak. Nå skal vi diskutere noen sårbarheter som sammenfaller med disse truslene.

Sårbarhet

Sårbarheter kan beskrives som årsakene til at trusler forekommer. Når det gjelder løspengevirus, kan sårbarheten være at en ansatt ved et uhell kommer over en falsk nettside og installerer løspengevirus. Når det gjelder uautorisert tilgang til konfidensielle opplysninger, kan sårbarheten være at noen glemte å lukke et skjermvindu under et videomøte og ved et uhell delte sin interne kommunikasjon eller annen sensitiv data med en kunde. Eller det kan være at noen ved et uhell sendte en e-post som inneholdt persondata til feil mottaker.

Hensikten med dette avsnittet er ikke å gi noen bestemte personer skylden, men å tenke på mulige sikkerhetsrisikoer og årsakene til at de kan oppstå. Ved å forstå hvordan trusler oppstår, kan vi:

-

- Forstå hvor stor trusselen er

- Forutse sannsynligheten for at trusselen finner sted

- Tenke ut måter å proaktivt unngå truslene på

Å forstå og unngå trusler som disse er også en god måte å være sikker på at du overholder personvernforordningen (GDPR).

Utførte tiltak

I dette avsnittet skriver du hvorvidt du allerede har gjort noe for å minske disse risikoene. Hvis du for eksempel tidligere har opplevd å miste viktige filer, og nå bruker skylagring for sikkerhetskopiering, er dette et eksempel på et utført tiltak. Hvis du bruker bevissthetstrening eller phishingsimuleringer for å holde IT-sikkerhet friskt i minne hos dine ansatte, kan du også skrive ned disse aktivitetene her.

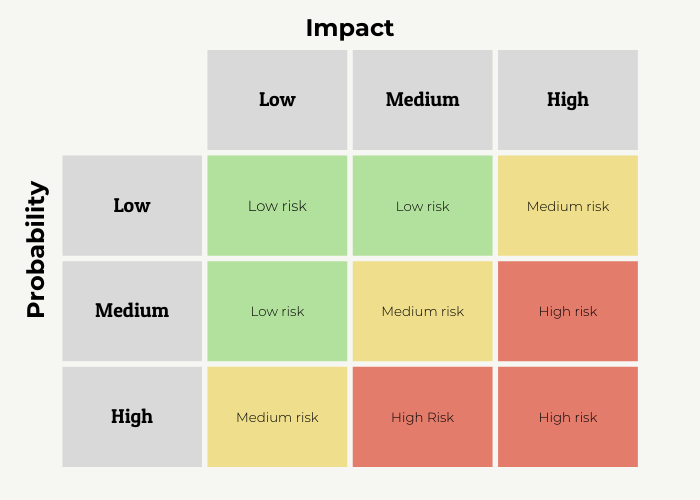

Steg 4: Vurder risikoene

Konsekvens

Etter å ha skrevet om truslene kan du bedre vurdere hvor store konsekvensene ville vært dersom disse truslene fant sted i virkeligheten. Dette er naturligvis en subjektiv vurdering, men det er en god ide å drøfte den med dine kollegaer. Ofte vil man oppleve at ens kollegaer har ulike perspektiver på konsekvensene. Kanskje vil markedsføringsavdelingen markere noe som påvirker bedriftens hjemmeside som en «HØY» konsekvens, siden dette kan påvirke salg. IT-avdelingen vil derimot ikke se på det på samme måte, da det ikke påvirker den daglige driften av selskapet. Derfor er det viktig å få mange forskjellige perspektiver når du vurderer konsekvensene.

Sannsynlighet

Ikke alle risikoer er skapt like. Noen situasjoner kan med stor sannsynlighet inntreffe et par ganger om måneden, mens andre forekommer kanskje med et par års mellomrom. Ved å vurdere truslenes sannsynlighet, kan du forstå hvordan du bør prioritere dem, og kanskje utelate de det er urealistisk å skulle kunne håndtere.

Forslag til sikkerhetsforbedrende tiltak

Etter å ha utfylt de forrige seksjonene, vil du ha fått en bedre forståelse for hver ressurs og de risikoene som er forbundet med dem. Du kan i denne seksjonen bruke svarene dine fra de forrige seksjonene til å skrive ned forslag til tiltak som kan forbedre sikkerheten.

Din risikovurdering er fullført!

Når hver seksjon er utfylt med de ressursene og truslene som du kan komme i tanke om, vil du ha en bedre oversikt over risikoene relatert til bedriftens IT-sikkerhet. Ut fra risikovurderingen vil du kunne se hvilke trusler det er mest sannsynlig at finner sted, samt konsekvensene av disse. Det kan være en god ide å ha risikovurderingen lett tilgjengelig og oppdatere den regelmessig. Risikovurderingen kan også være et dokument som du løpende referer til, slik som dine IT-retningslinjer og din IT-sikkerhetspolitikk.

Vi håper at dette blogginnlegget har hjulpet deg med å forstå hva en risikovurdering er og hvordan du selv lager en. Vi bruker faktisk denne malen for risikoanalyse til å hjelpe mange bedrifter som ønsker en bedre forståelse av sikkerhetsrisikoene forbundet med deres IT-ressurser. Hvis du vil ha hjelp til å utfylle din risikovurdering, så vil vi mer enn gjerne ta en prat med deg om det. Last ned vår gratis mal her, og kontakt oss gjerne på info@cyberpilot.io.

Du kan også se videoen vår om hvordan du fyller ut en risikoanalyse her

Du vil motta inspirasjonsmateriale, verktøy og historier om gode praksiser om cybersikkerhet og personvern rett i din innboks. Vanligvis sender vi nyhetsbrevet en gang i måneden.