Hvordan Lage Retningslinjer For IT-Bruk Eksempel Med Gratis Mal

Å lage retningslinjer for hensiktsmessig bruk av IKT i organisasjonen kan hjelpe deg med å styrke informasjonssikkerheten i organisasjonen. I tillegg til å tilrettelegge for en sterk sikkerhetskultur, sikrer slike retningslinjer også for at alle i organisasjonen har like oppfatninger og vet hvordan man skal gå frem når man jobber digitalt. Målet er at alle i organisasjonen skal være trygge på hva de kan og ikke kan gjøre.

I dette blogginnlegget får du en veiledning om hvordan du kan lage retningslinjer for IT-bruk, samt en gratis mal som du finner lengere ned på siden. Vi vil også diskutere hva du må være oppmerksom på når du lager disse retningslinjene for organisasjonen din.

Innholdsfortegnelse

-

Retningslinjene for IT-bruk er første steg for å få gode vaner

-

Retningslinjer for IT-sikkerhet bidrar til en solid grunnmur for en god cybersikkerhetskultur

Forskjellen mellom retningslinjer for IT-bruk og IT-sikkerhetspolicy

Når du jobber med cybersikkerhet, kan det være veldig nyttig å ha både en IT-sikkerhetspolicy og retningslinjer for IT-bruk. Med en policy og tilhørende retningslinjer får du klarhet i dine forventninger, som igjen vil forbedre din sikkerhet ved å beskrive cybersikkerhetsmål, ansvar og krav til de ansatte.

Poenget med en IT-sikkerhetspolicy er å gi et generelt sett med mål som organisasjonen kan sette seg. En IT-sikkerhetspolicy vektlegger at alle ansatte er ansvarlige for å opprettholde informasjonssikkerheten i organisasjonen. Selve IT-sikkerhetspolicyen er et kort dokument på et par sider og fungerer som et notat fra ledelsen med ambisjoner for organisasjonens tiltak for informasjonssikkerhet. (Dersom du heller vil se veiledningen for å lage en IT-sikkerhetspolicy kan du klikke her).

Retningslinjer for IT-bruk er et omfattende dokument som inkluderer regler og retningslinjer som hele organisasjonen må følge. Mens en IT-sikkerhetspolicy er generell og strategisk, er retningslinjer for IT-bruk mer konkret og oppfordrer til en spesifikk type handlinger.

Samtidig som en IT-sikkerhetspolicy gir strategiske mål, definerer retningslinjer for bruk av IT (AUP Acceptable use policy på engelsk) spesifikke regler som skal følges. Helt enkelt inneholder den det som bør inngå i de daglige rutinene på arbeidsplassen. For eksempel kan den inneholde retningslinjer om lengde på passord, trygg bruk a wi-fi, ryddige pulter, sende persondata over e-post eller privat bruk av bedriftens utstyr som bærbare PC-er og smarttelefoner.

Formålet med slike retningslinjer er å gi klarhet for alle i organisasjonen, slik at de er lette å forstå og følge.

Du vet at retningslinjene for IT-bruk fungerer når ingen i organisasjonen din debatterer om de bryter regler eller ikke. Retningslinjene bør være enkle og konsise i formulering av forventninger, slik at alle ansatte enkelt kan navigere arbeidsdagen på en trygg måte, for mange regler kan være overveldende og føre til verre informasjonssikkerhet.

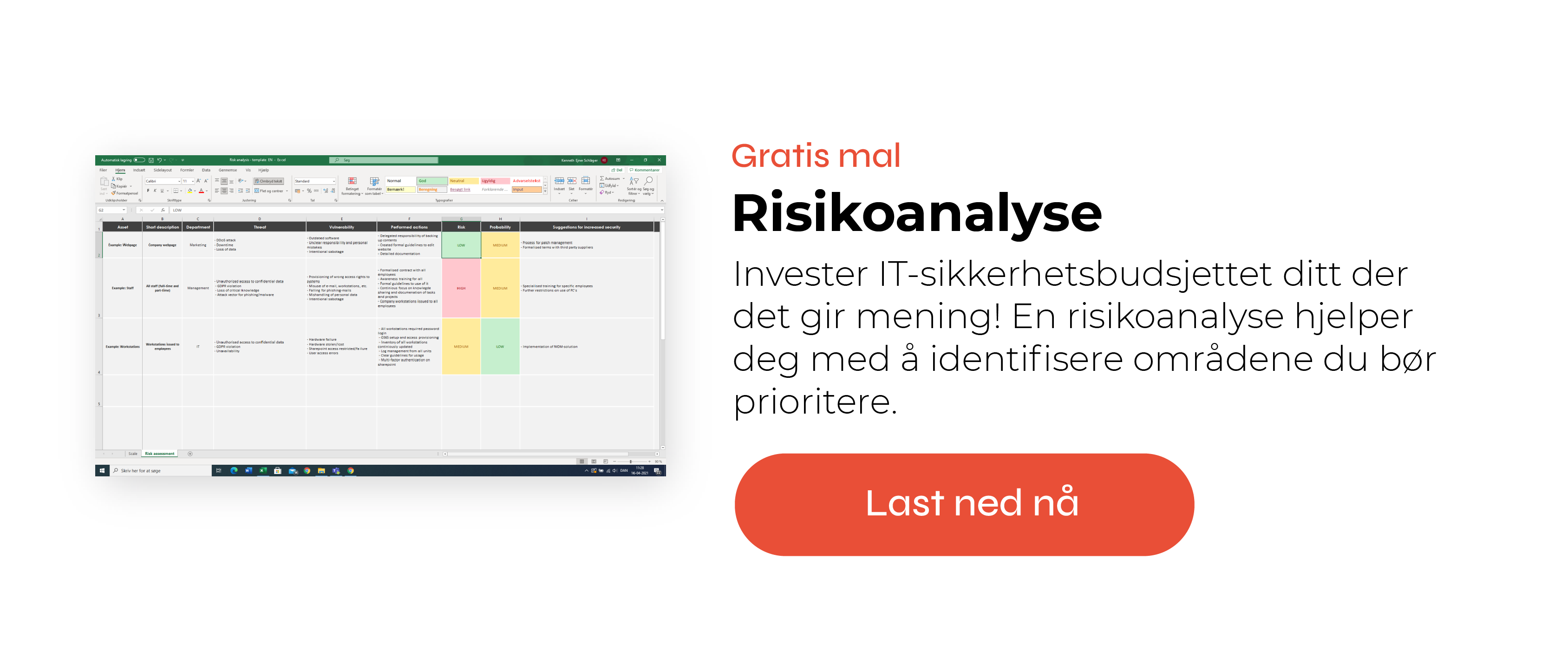

Alle organisasjoner er forskjellige, men som inspirasjon anbefaler vi å bruke vår mal for retningslinjer for IT-sikkerhet som et seg på veien til å lage egne retningslinjer. Din organisasjon har egne behov når det kommer til hvilke regler som er relevante. Så vi anbefaler å bruke det som er relevant for dere, legge til egne retningslinjer og så fjerne de andre retningslinjene dere ikke har bruk for.

Malen inneholder retningslinjer om det følgende:

-

Formål

-

Konfidensialitet

-

Adgangskoder (passord og PIN-koder)

-

Fysisk sikkerhet

-

Håndtering av utstyr og dokumenter utenfor lokalene

-

Utstyr og programvare

-

Brukeridentitet

-

Bruk av e-post, internett og SMS

-

Sikkerhetsovervåking og loggføring

-

Behandling av personopplysninger

-

Rapportering av sikkerhetshendelser

I tillegg består malen for retningslinjer for IT-sikkerhet av to hoveddeler:

- Formålerklæring

- Retningslinjer og prinsipper

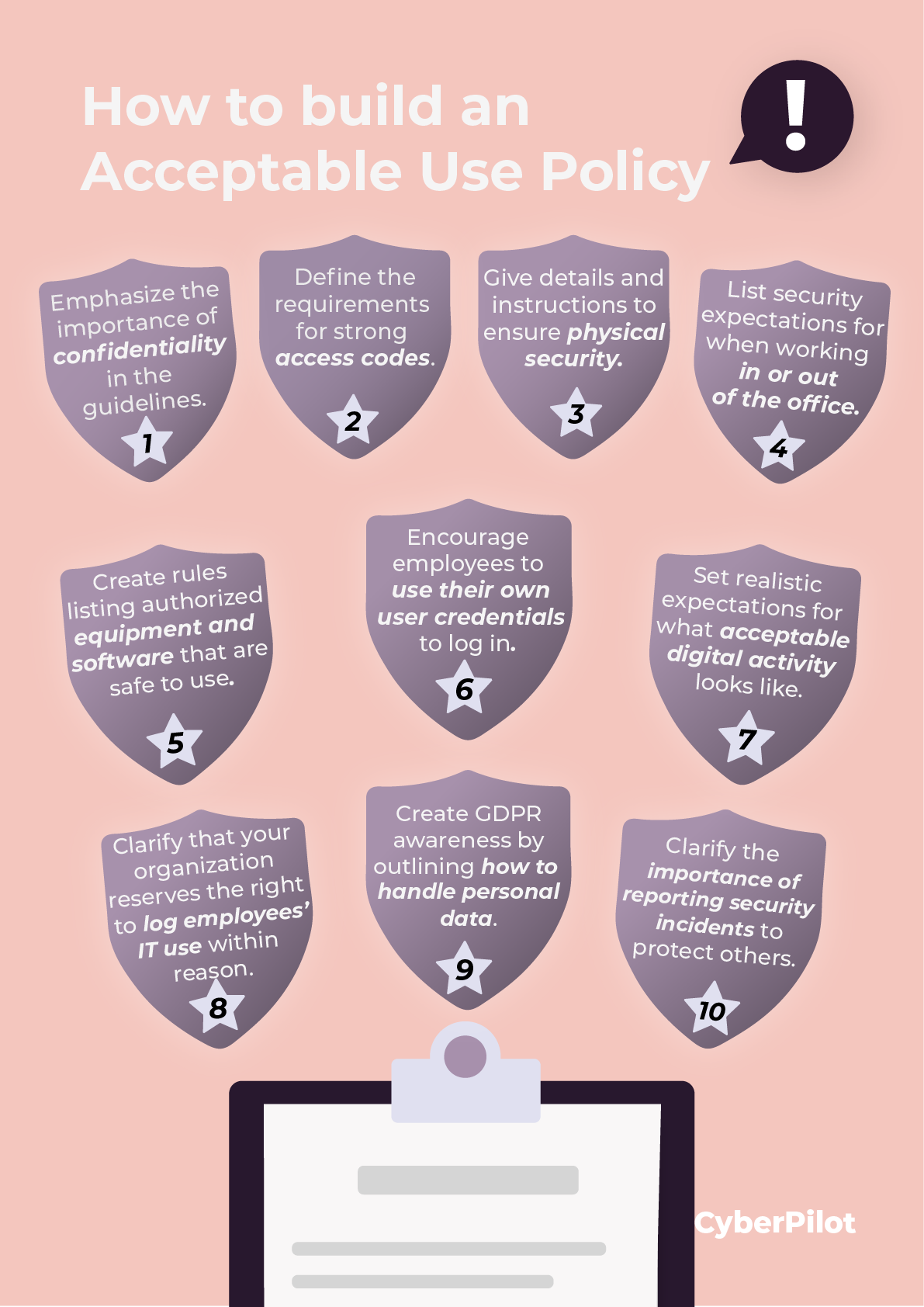

Retningslinjer og prinsipper har 10 fokusområder for regler i din organisasjon. Under vil gå igjennom alle de 10 fokusområdene.

Først har vi en formålserklæring for å sette tonen og kommunisere målene for retningslinjer for IT-bruk. Generelt bør denne dele forklare at dokumentet er et sett med retningslinjer som det forventes at alle ansatte i organisasjonen følger. Her er et eksempel:

“X (navn på organisasjonen) er opptatt av å sikre tilgjengeligheten, konfidensialitet og integriteten til alle sine systemer og data. Alle ansatte må handle på ansvarlig, etisk forsvarlig og lovlig vis. Alle X-ansatte, konsulenter og midlertidig ansatte er pålagt å behandle informasjon med aktsomhet og diskresjon, uansett om det dreier seg om skriftlig, elektronisk eller muntlig informasjon.

Derfor må håndtering av data skje i tråd med Xs policy for informasjonssikkerhet i tillegg til de følgende retningslinjer og prinsipper. For å få dette til blir ansatte hos X opplært fortløpende og stadig bevisstgjort på temaer innenfor nettsikkerhet og personvern ved hjelp av kontinuerlig opplæring.”

Kort sagt er målet med en formålserklæring å etablere grunnreglene for bruk av IT i organisasjonen din. Den bør eksplisitt nevne forventning til ansattes kontinuerlige opplæring og bevisstgjøring.

Retningslinjene og prinsippene peker ut spesifikke regler å følge når man bruker IT-systemer i din organisasjon. Her har vi lagt til 10 punkter du kan inkludere med forklarende tekst.

Konfidensialitet inkluderes vanligvis i ansettelses- eller prosjektkontrakter, men det er fortsatt nyttig å nevne det i retningslinjene for å vektlegge hvor viktig det er. Den sier at organisasjonen forventer konfidensialitet fra ansatte når det gjelder konfidensiell informasjon, f.eks. kundeinformasjon. Her er et eksempel:

“Du må behandle all informasjon tilhørende X med diskresjon og nøysomhet. Du bør ikke under noen omstendigheter skaffe deg tilgang til informasjon, systemer eller nettverk som ikke er nødvendige for jobben din. Ikke del konfidensiell informasjon med kollegaer, konsulenter eller midlertidig ansatte som ikke har et jobbrelatert behov for informasjonen. Du skal ikke dele konfidensiell informasjon med tredjeparter med mindre det har et tydelig forretningsformål. Når man jobber med eksterne parter, må det ligge en signert konfidensialitetserklæring.”

I denne delen kan organisasjonen stille krav til brukernes adgangskoder. For eksempel kan du stille krav til lengde, bruk av tall eller tegn. Du kan også bruke denne delen til å fraråde ansatte å gjenbruke passord. Her er et eksempel:

“Alle passord og PIN-koder er personlige. For å lage et sikkert passord anbefaler vi at passordet består av minst 12 tegn, har både store og små bokstaver, tall og spesialtegn. Når du forlater maskinen din, må du logge deg av eller låse maskinen. Aldri skriv passord på oppslagtavler og papir, og aldri lagre det på harddisk eller e-post.”

Vi har også skrevet en bloggpost med tips for hvordan å lage et sterkt passord som er enkelt å huske.

Delen om fysisk sikkerhet handler om hvordan informasjon som er lagret på fysisk utstyr bør håndteres. Den inneholder også anbefalinger om fremgangsmåte og gir noen idéer om hva man bør være oppmerksom på i en fysisk setting. Her er et eksempel:

“Pass på at pulten din er organisert og at ingen viktige dokumenter ligger synlig når du ikke bruker dem. Konfidensiell informasjon må legges i låste skuffer, skap eller lignende for å unngå uautorisert adgang. Vær i tillegg oppmerksom på synligheten til dataskjermen din. Du bør ikke ha konfidensielle og sensitive data åpne når uautoriserte personer er bak deg slik at de kan se hva du gjør over skulderen din.”

Denne delen gir anbefalinger for hvordan ansatte bør behandle og håndtere utstyr og dokumenter når man er utenfor bedriftens/organisasjonens lokaler, f.eks. når man jobber hjemmefra.

Her kan du beskrive hvordan forventningene er annerledes når man jobber på hjemmekontor enn når man er til stede på jobbens lokaler. Denne delen handler hovedsakelig om å sikre din organisasjons IT-utstyr. Her er et eksempel:

“Dersom du tar med IT-utstyr utenfor Xs lokaler må det sikres med en PIN-kode eller et passord som tilstrekkelig beskytter mot adgang for uautoriserte personer. Ved flyreiser må mobilt utstyr (dvs. bærbare PC-er og telefoner) og dokumenter alltid tas med som håndbagasje. “

I dag bruker vi tjenester og programvare som raskt kan finnes og lastes ned fra internett. Derfor er det veldig viktig å lage noen generelle regler om hvilke typer tjenester som kan brukes og lastes ned, da det kan være veldig vanskelig å kontrollere og følge med på alle aktivitetene til teamet ditt. Her er et eksempel:

“Alle IT-systemer, lagringsenheter og alt utstyr må godkjennes av X og følge selskapets skriftlige standarder. Aldri koble uautorisert utstyr til arbeidsmaskinen eller nettverket. Dette gjelder også USB-enheter og smarttelefoner. I tillegg er det kun tillatt å installere og laste ned programmer dersom du er gitt tillatelse til å gjøre det.

Programvare og utstyr tilhører X og må behandles deretter. Derfor skal de ikke lånes til andre, heller ikke familie. For håndtering av data må du bruke Xs interne filserver. Bruk av skybaserte tjenester som Google Drive, Dropbox og nettbasert fildeling er bare tillatt dersom data skal mottas fra eksterne parter. Det er ikke tillatt å laste opp Xs data til uautoriserte tjenester. Programvaren må alltid brukes i tråd med lisenskravene X har akseptert.”

En måte å følge aktiviteten til teamet ditt på er gjennom ressursstyring og mobile device managment(MDM).

Innloggingsinformasjon tar for seg brukernavn og passord som brukes for å logge inn på organisasjonens IT-systemer. For eksempel kan brukere dele brukerinformasjon og bruke hverandres brukernavn og passord. Men vi anbefaler at man bare bruker ens egen innloggingsinformasjon slik at ingen havner i trøbbel på grunn av noe en annen har gjort. Her er et eksempel på retningslinjer:

“Brukernes rettigheter må respekteres. Bruk derfor bare ditt eget brukernavn og passord til innlogging. Aldri del brukerinformasjonen din med andre, inklusive arbeidsgiver. Misbruk av innloggingsinformasjon og digital aktivitet kan etterlate spor som har negativ innvirkning på X.”

Her kan du diskutere anbefalte fremgangsmåter og begrensninger for aktivitet på digitalt på utstyr eid av bedriften. Det er viktig å sette realistiske mål og forventninger, og noen av disse kan være det vi vanligvis kaller sunn fornuft. For eksempel ville det være overdrevent å forby spesifikke nettsider eller å sjekke privat e-post, men du kan begrense hvor mye privat aktivitet som gjøres i løpet av arbeidstiden. Selvsagt bør ulovlige nettsider og ulovlig aktivitet forbys. Så er det opp til organisasjonen din å spesifisere disse reglene, slik at teamet ditt fortsatt har noe frihet samtidig som det er noen grenser som opprettholdes. Her er et eksempel:

“Bruk internett og e-post til private formål på Xs utstyr i minst mulig grad. Hvis du lagrer personlige dokumenter lokalt på datamaskinen din, merk dem med ‘privat’. Personopplysninger skal ikke sendes per e-post. Jobbrelatert korrespondanse på nett skal ikke under noen omstendigheter finne sted gjennom anonymiserte kommunikasjonskanaler. Det er strengt forbudt å bruke e-postkontoer, datamaskiner, nettbrett og mobiltelefoner tilhørende X til å se pornografisk, rasistisk, ekstremistisk eller kriminelt innhold. Når en e-post er mottatt skal senderens e-postadresse sjekkes før ukjente lenker og dokumenter åpnes.”

Siste delen av dette eksempelet kan hjelpe din organisasjon fra phishingangrep, noe som er en av de største sikkerhetstruslene for bedrifter.

Hensikten med denne delen er å kommunisere at dere som organisasjon kan loggføre og overvåke de digitale aktivitetene til teamet ditt som sikkerhetsformål. Dette betyr ikke nødvendigvis at dette gjøres regelmessig, og viktigst av alt er at du kommuniserer at organisasjonen respekterer de ansattes privatliv. Men ved å gjøre ansatte oppmerksomme på overvåkning og loggføring, kan det oppfordre dem til å ha rimelige digitale aktiviteter. Her er et eksempel:

“X respekterer den individuelle ansattes privatliv og følger lokale lover og regler. Men vi forbeholder oss retten til å loggføre IT-bruk og, under spesielle omstendigheter, kreve tilgang til e-posten og filene til en ansatt.”

Fornuftig behandling av personopplysninger er et steg på veien til å bli GDPR compliant. Vanligvis kreves det en mer komplisert prosess for å oppfylle kravene i GDPR enn et sett med regler skrevet ned i et dokument om IT-bruk. Men retningslinjene er fortsatt et steg hvor de ansatte bevisstgjøres på en del generelle krav til håndtering av personopplysninger. Disse retningslinjene sier ikke mye om prosessen som må til for å oppfylle kravene i GDPR, men kan bidra til å gjøre ansatte oppmerksomme på viktigheten av korrekt håndtering av personopplysninger. Her er et eksempel:

“Hos X er vi veldig opptatt av å ta godt vare på og beskytte personopplysningene som våre kunder, medlemmer, ansatte og partnere har gitt oss ansvaret for. Vi jobber kontinuerlig med å utvikle og iverksette sikre prosesser som fører til lovlig og sikker håndtering av personopplysninger.

Vi har bestemt følgende grunnleggende regler for behandling av personopplysninger:

- Ansatte får bare hente personopplysninger som er relevante for deres arbeid og stilling

- Personopplysninger bør bare deles internt dersom det er relevant for mottakerens oppgaver og stilling. F.eks. personopplysninger fra en kunde

- E-poster som inneholder personopplysninger skal slettes når de relevante dataene er behandlet

- Personopplysninger skal ikke lagres lokalt eller i ens innboks lengre enn strengt nødvendig. Bruk i stedet et av systemene laget spesifikt for dette i organisasjonen.

- Både fysiske og digitale mapper bør ses gjennom regelmessig for å sikre at de ikke inneholder personopplysninger som er lagret lengre enn strengt nødvendig.”

Fornuftig behandling av data er en stor del av det å holde organisasjonen GDPR compliant, så vi har skrevet et par bloggposter som kan gi deg mer innsyn innenfor de forskjellige aspektene for persondata. Du kan lese om forskjellige typer persondata, hvem som bør ha tilgang til persondata og hvordan å slette persondata sikkert.

Det siste punktet er for å vise viktigheten av å rapportere sikkerhetsrelaterte hendelser. Tydelig kommunikasjon er den eneste måten å advare og beskytte alle andre fra hendelsen, derfor bør det kreves at ansatte rapporterer sikkerhetsrelaterte hendelser de observerer eller er utsatt for. I denne delen kan du gi eksempler på hva en slik hendelse kan være, og hvem sikkerhetsbrudd skal rapporteres til. Det er viktig at teamet ditt er klar over når de må handle og hvem de skal kontakte. Her er et eksempel:

“Dersom du mistenker at en uønsket sikkerhetshendelse har skjedd, ta umiddelbart kontakt med din nærmeste leder og IT-avdelingen.”

Eksempler på uønskede sikkerhetshendelser

- Du har fått en mistenkelig e-post

- E-post med personopplysninger er sendt til feil mottaker

- Mistet IT-utstyr

Det er vanlig for ansatte å motta e-post med onde hensikter, ofte går de under kategoriene pharming, whaling og spear-phishing. Derfor er det blitt viktig for ansatte å kunne gjenkjenne en phishing e-post. Desto raskere de ansatte kan rapportere en hendelse, jo raskere kan organisasjonen din reagere på hendelsen.

Retningslinjer gjør det mulig for teamet ditt å enkelt sjekke hva de kan og ikke kan gjøre. Men det er viktig å påpeke at dette tiltaket ikke kan stå alene; du kan ikke bare skrive ned reglene og forvente at alle følger dem. I tillegg til å lese retningslinjene må de ansatte læres opp, og motta kontinuerlig trening for å sikre at de alltid er bevisste på problemstillingene som kan oppstå.

Retningslinjer for IT-bruk er en solid grunnmur for å bygge en sterk kultur for informasjonssikkerhet. Det er viktig at din IT-policy og retningslinjer for IT-bruk ikke ender opp som pynt. Etter at du har laget retningslinjene er det viktig å kontinuerlig revidere, og å oppdatere de regelmessig. I tillegg må dere aktivt arbeide med målene og retningslinjene fra de to dokumentene slik at kulturen for informasjonssikkerhet i organisasjonen din blir sterkere.

Vi håper du fant nytte i malen og veilederen! Og hvis du føler at du fortsatt trenger hjelp med å lage en IT-sikkerhetspolicy for å supplere retningslinjene dine for IT-bruk, last ned vår mal for hvordan å lage en IT-sikkerhetspolicy.

Du vil motta inspirasjonsmateriale, verktøy og historier om gode praksiser om cybersikkerhet og personvern rett i din innboks. Vanligvis sender vi nyhetsbrevet en gang i måneden.