Lærer du noe av å sende tusenvis av phishing-e-poster? JA, det gjør du, og vi ønsker å dele det med deg.

All lærdommen vår kan hjelpe deg med å styrke sikkerheten for bedriften din.

Dataene våre viser når, hva og hvordan bedrifter faller for phishing-svindel, og vi deler alt sammen. Du kan for eksempel lese om hvordan brukerne dine mest sannsynlig faller for svindelforsøk som inkluderer belønninger og haster. Nysgjerrig? La oss begynne.

Intro

Vi har sendt ut en rekke phishing-e-poster på ulike tider av døgnet, med ulikt innhold og ulike teknikker for å få folk til å klikke og sende inn data.

Alle disse dataene er samlet inn og strukturert, og vi har lært mye av det.

Nå ønsker vi å dele dem med deg, slik at du kan lære av dem.

Før vi går i gang, vil vi gjøre to definisjoner klare:

Klikkfrekvens = folk klikket på lenken i phishing-e-posten

Data Submit Rate = folk prøvde å logge inn ved å skrive inn brukernavn og passord på den følgende siden etter at de har klikket på lenken i e-posten.

Med dette i bakhodet er vi klare til å gå i gang. Her er en innholdsfortegnelse over alle godbitene du har i vente.

Table of Content

Hva er phishing?

Phishing er ondsinnede e-poster som prøver å få deg til å klikke på lenker, sende inn data eller laste ned skadelig programvare.

Kriminelle bruker dem til å stjele data eller hacke selskaper. De utgir seg ofte for å være fra noen du kjenner, eller fra pålitelige selskaper.

Konsekvensene av phishing-angrep

Konsekvensene av et phishing-angrep kan være enorme. Derfor er det viktig at bedriften gjør alt den kan for å unngå dem.

Det kan dreie seg om alt fra tekniske oppsett til opplæring av de ansatte.

Her er noen eksempler på konsekvenser:

Nå vet vi hva phishing er og hvilke konsekvenser angrepene kan få.

La oss ta en titt på alle dataene.

Dataene bak innsikten

Før du går amok med all innsikten, her er hva vi baserer den på.

Vi har sendt over 200 000 phishing-e-poster, og alle disse dataene kommer fra disse e-postene.

E-postene er sendt til kundene våre. Det er simulerte phishing-angrep, noe som betyr at ingen selskaper har blitt skadet.

Vi sender generiske automatiserte phishing-e-poster og spear phishing-angrep rettet mot spesifikke selskaper. De samlede dataene kommer fra begge typer phishing-angrep. Vi bruker begge typer fordi vi ser at kriminelle også bruker dem.

I disse dataene har vi kun brukt klassisk phishing. Vi bruker ikke metoder som smishing, vishing, whaling eller andre typer phishing-angrep. Kun «normal» phishing og spear phishing.

Typer fortellinger og hvordan de fungerer

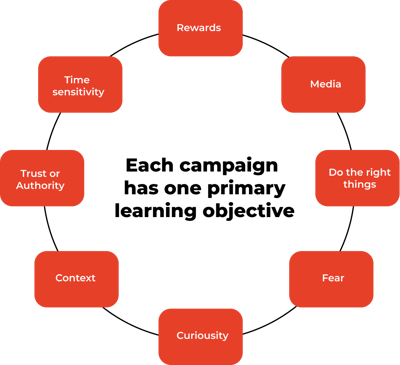

Vi bruker åtte ulike tegn på phishing i e-postene våre. Disse tegnene er de vi ser mest av ute i den virkelige verden. Vi trener bedrifter i å oppdage alle tegnene.

Én e-post kan inneholde mer enn ett tegn.

De åtte tegnene er

- Rewards

- Curiosity

- Context

- Media

- Time-Sensitivity

- Do-the-right-thing

- Fear

- Trust or Authority

Du kan lese en grundigere gjennomgang her.

Vi har lært av dataene våre at ikke alle tegn er like.

Noen er vanskeligere å få øye på enn andre.

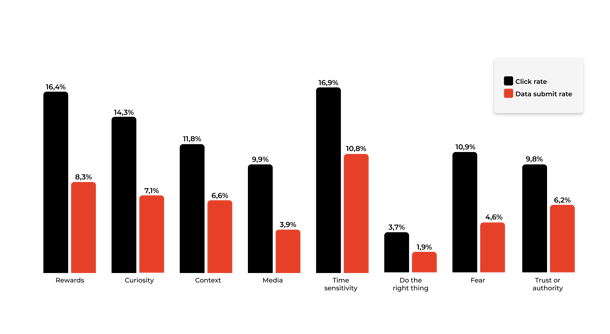

Rewards og time sensitivity er de vanskeligste tegnene å få øye på

Av de åtte tegnene er det to som skiller seg mest ut.

Rewards og time sensitivity.

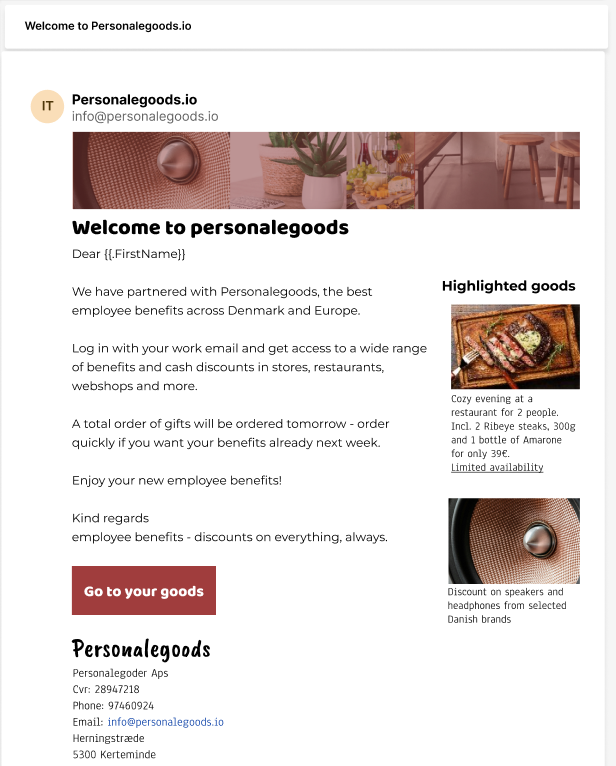

Rewards er e-poster der leseren får en slags belønning for å gjøre noe. Her er et eksempel på en e-post:

Tidssensitive e-poster er e-poster der det haster med å gjøre noe. Det kan for eksempel være at du bare har 24 timer på deg til å oppdatere passordet ditt.

Disse to metodene er de som får flest til å klikke på lenkene.

Klikkfrekvenser:

Rewards: 16,4%

Time sensitivty: 16,9 %.

Hvis vi ser på data submit rate, viser det seg at det haster med å sende inn data - kanskje fordi de ikke stopper opp og tenker seg om etter å ha klikket.

Data submit rate:

Rewards: 8,3%

Time sensitivity: 10,8 %.

Det viser at vi virkelig trenger å lære opp kollegene våre til å være bevisste. Hvis noe i e-posten indikerer at du får en reward, eller har en følelse av at det haster - bør dette være et rødt flagg.

Hver eneste gang.

De andre tegn får også klikk

De andre tegn får også Men dessverre trenger vi ikke bare å lære folk om belønning og tidssensitivitet.

Her er klikkfrekvensen for alle tegnene:

| Tegn |

Click-rate |

| Time-sensitivty |

16,9% |

| Rewards |

16,4% |

| Curiosity |

14,3% |

| Context |

11,8% |

| Fear |

10,9% |

| Media |

9,9% |

| Trust or Authority |

9,8% |

| Do the right thing |

3,7% |

Data submit rates:

| Tegn |

Data Submit Rate |

| Time-sensitivty |

10,8% |

| Rewards |

8,3% |

| Curiosity |

7,1% |

| Context |

6,6% |

| Fear |

4,6% |

| Media |

3,9% |

| Trust or Authority |

6,2% |

| Do the right thing |

1,9% |

Det er verdt å legge merke til at selv om Trusth and authority bare er den syvende mest klikkede phishing-metoden, ligger den faktisk på femteplass når det gjelder data submit rate.

En hypotese er at fordi det handler om tillit, er det mindre sannsynlig at du vurderer på nytt på landingssiden.

Alle tegn får klikk og data submits, og det viser at du må trene bedriften din i dem alle. Du kan bli god til å oppdage én type tegn, men vi ser dem alle i reelle angrep. De ansatte må være oppmerksomme på dem.

På hvilket tidspunkt er det mest sannsynlig at folk klikker

Ok, men hva med tiden? Har ukedagen eller tidspunktet på dagen noe å si?

Det ser slik ut. Her er hva vi har funnet ut

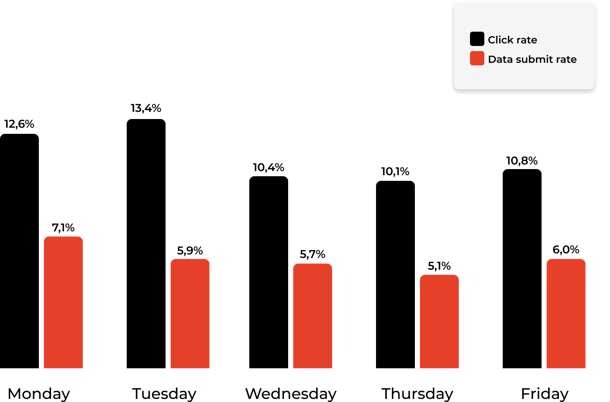

Mandag og tirsdag er verst

De fleste hater mandager. Kanskje så mye at de klikker på phishing-e-poster i raseri.

Hvis vi ser på dataene våre, er det mest sannsynlig at folk klikker på phishing-lenker på mandager og tirsdager.

Klikkfrekvens på mandag: 12,66%

Klikkfrekvens på tirsdag: 13,43%

Vi ser et fall de andre dagene, 10,8 % på fredager, som er den nærmeste.

Hvorfor har folk en tendens til å klikke mer i begynnelsen av uken

Vi tror det er fordi folk er mest opptatt på disse dagene. Det finnes studier som tyder på at mandag og tirsdag er de mest produktive dagene.

Så ja, uansett hvorfor, vær ekstra oppmerksom på disse dagene;)

Vi har også testet lørdag og søndag.

Heldigvis slapper folk av i helgene, og klikkfrekvensen er veldig lav her.

Når på dagen folk klikker

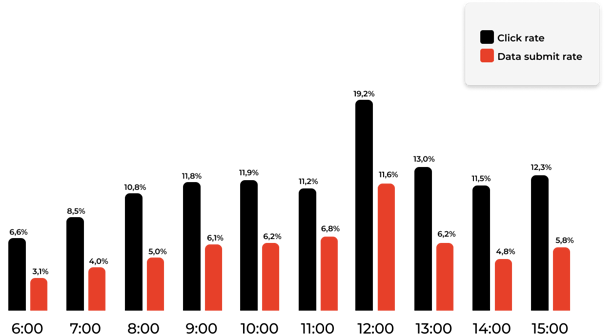

Tidspunktet på dagen Nå dykker vi ned i noe som overrasket oss.

Når på døgnet folk ser ut til å være mest tilbøyelige til å klikke på phishing-e-poster og sende inn data.

Vi trodde folk var mest opptatt om morgenen og derfor mest tilbøyelige til å falle for en phishing-svindel. Derfor sendte vi de fleste e-postene våre på denne tiden.

Men dataene våre tyder på noe annet.

De fleste klikker og sender inn data mellom kl. 12.00 og 13.00, i lunsjtiden. Her er klikkfrekvensen 19,2 %, og data submit rate er 11,6 %.

Vi har ingen forslag til hvorfor, men dataene taler for seg selv. Klikkfrekvensen er langt høyere fra 12-13.00, så du og kollegene dine må være ekstra oppmerksomme i lunsjtiden.

Spear-phishing vs. automatisert phishing

Vi skiller mellom to typer e-poster i phishing-opplæringen vår.

Spear and auto.

Spear-phishing

Vi utformer e-posten spesifikt for selskapet vi retter oss mot, ved hjelp av logoen og informasjon fra nettsiden. Kriminelle gjør dette når de ønsker å ramme en bestemt person.

Her er et eksempel: Hvis et selskap skriver om et arrangement eller en firmafest på nettstedet sitt, kan vi bruke denne informasjonen til å lage en phishing-e-post om dette arrangementet for å få folk til å klikke.

Auto phishing

Automatisk phishing er «masseutsendte» phishing-e-poster.

Denne e-posten kan sendes til alle selskaper og personer i hele verden. Vi bruker ingen informasjon om offeret, men bruker kun psykologiske triks og taktikker for å få dem til å klikke.

Dette er en type e-post som de fleste bedrifter møter hver eneste uke.

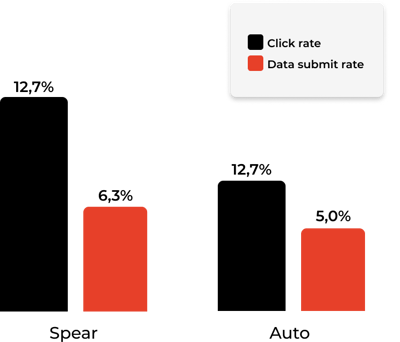

Prestasjonsgapet er like åpenbart som en katt i en hundeutstilling

Spørsmålet er følgende:

Er det mer sannsynlig at din bedrift blir utsatt for et spear phishing-angrep enn et automatisk phishing-angrep?

Det korte svaret er JA.

Vi ser en klikkfrekvens på over 12,76 % i spear phishing-angrepene våre.

Vår automatiske phishing ligger «bare» på rundt 7,8 %.

Klikkfrekvensen er 50% høyere i spear phishing-angrep.

Det er ikke like åpenbart med Data Submit Rate

Forskjellen i data submit rate er ikke like stor. Her ser vi en submit rate på 6,32 % i spear phishing og 5,06 % i auto.

Dette tyder på at folk stopper opp og tenker seg om når de kommer til landingssiden, og kanskje er det fordi vi har vanskeligere for å forfalske landingssiden på en troverdig måte, siden vi ikke vet hvordan den vil se ut i selskapene vi prøver å treffe. Det er vanskeligere å spear phish en landingsside enn en e-post.

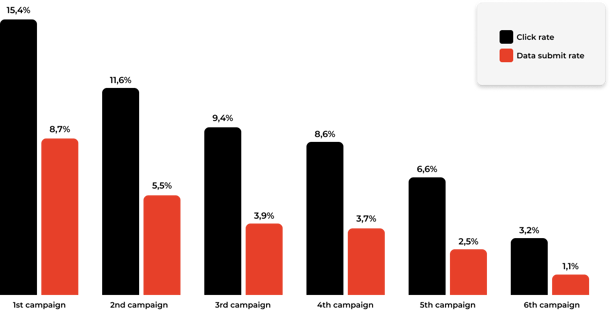

Den gode nyheten: Folk lærer seg å oppdage phishing

All denne statistikken kan være litt knusende å lese.

Men det er ingen grunn til bekymring. Det finnes et lys i mørket.

Vi ser at folk kan lære seg å gjenkjenne de falske jævlene.

Vi ser at kundene våre blir stadig flinkere til å oppdage phishing-e-post. Resultatet er at færre ansatte klikker og sender inn data for hver kampanje de mottar.

Dette gjelder selv om vi sender spear phishing.

Det viser at det er viktig å lære opp de ansatte til å se etter tegn på phishing-e-post. Hvis dette blir en vane, kan de oppdage dem, advare kollegene sine og rapportere e-postene til IT-avdelingen.

Husk at hvis du vil teste bedriften din og sammenligne resultatene dine med statistikken ovenfor, kan du gjøre det selv. Du kan lese mer om hvordan du kommer i gang på vår side om phishingopplæring.