Hold et øye med disse 6 teknikkene for sosial manipulering rettet mot ansatte

De fleste datainnbrudd involverer et menneskelig element, og en eller annen form for sosial manipulering er til stede i nesten alle cyberangrep. Cyberkriminelle bruker sosial manipulering for å vinne vår tillit ved å utnytte sårbarhetene våre. Med phishing-svindel som øker raskt og blir stadig mer sofistikerte, står alle organisasjoner i fare for å bli utsatt. Hvisdu kjenner til de vanligste sosial manipuleringstaktikkene og vet hvorfor de fungerer, kan du gjenkjenne disse truslene og forsvare deg mot dem med de rette mottiltakene.

Kort oppsummert

Før vi går nærmere inn på taktikken, bør du vite hva sosial manipulering er og hvordan det fungerer.

Hva er social engineering-teknikker? Social engineering-teknikker innebærer å manipulere folk til å avsløre konfidensiell informasjon eller utføre bestemte handlinger. Angriperne bruker psykologiske taktikker for å utnytte sårbarheter og dra nytte av folks tillit og manglende bevissthet om cybersikkerhet.

Hvordan fungerer sosial manipulering? Sosialmanipulering utnytter vår tendens til å stole på hverandre. I hovedsak fungerer sosial manipulering fordi svindlere forstår seg på mennesker, og de er gode manipulatorer som ikke går av veien for å utnytte andre.

Hvordan kan man beskytte seg mot sosial manipulering? Ved å lære om sosial manipulering kan du forstå hvordan kriminelle bruker slike taktikker for å få tilgang til systemer og data. Ved å kjenne til metodene deres kan du ligge et skritt foran og unngå å bli offer for de vanligste angrepene.

Hvorfor bruker nettkriminelle sosial manipulering?

Sosial manipulering brukes av mange grunner, og vi kan ikke liste opp alle her. Men vi vil likevel gi deg et par eksempler på når nettkriminelle benytter seg av sosial manipulering:

- For å få tilgang til sensitive data eller bedriftshemmeligheter som kan brukes til å utpresse organisasjonen

- For å stjele personopplysninger om ansatte eller kunder for å begå svindel eller ta opp lån

- For å få tak i innloggingsdata for å få tilgang til bedriftens nettverk og systemer

- Å få folk til å klikke på ondsinnede lenker eller laste ned vedlegg som inneholder skadelig programvare

Nå har du fått en oversikt over hvordan sosial manipulering fungerer. La oss gå over til den mer interessante delen, nemlig metodene!

6 vanlige sosial manipuleringsteknikker med mottiltak for å forsvare seg mot dem

Sosial manipulering baserer seg på ulike metoder og kan involvere flere trinn for å gjennomføre svindelen. De fleste sosial manipulering-angrep skjer, i det minste delvis, gjennom sosiale medier eller phishing-e-post, ifølge Interpool. Men det er ikke uvanlig at angriperne henvender seg til folk personlig eller ved å ringe dem .

Nedenfor finner du en liste med eksempler på sosial manipulering og de mottiltakene vi anbefaler organisasjoner å ta i bruk for å motvirke dem .

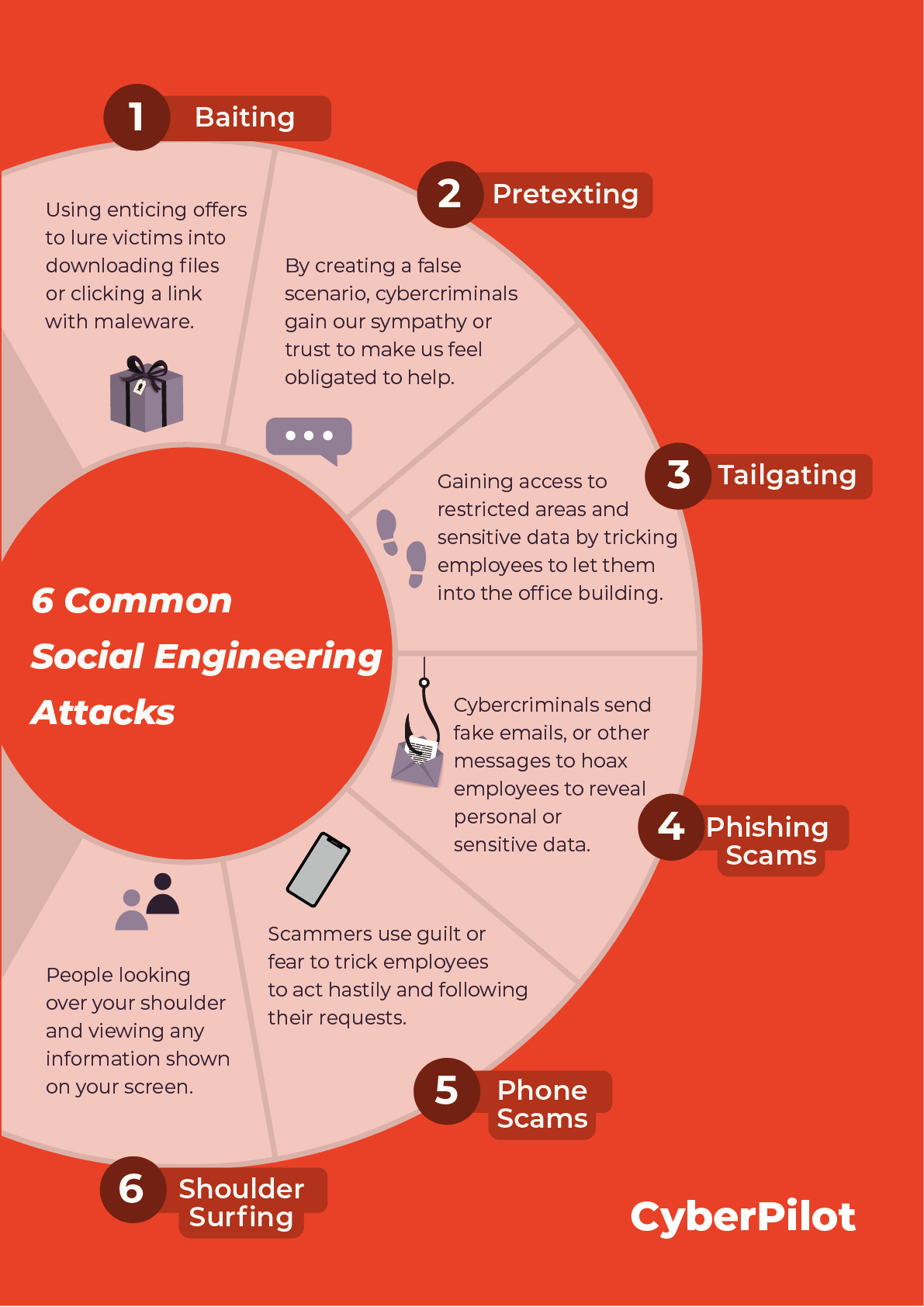

6 vanlige typer sosial manipulering:

- Lokkemat

- Påskudd

- Tailgating

- Phishing-svindel

- Telefonsvindel

- Skuldersurfing

1. Lokkemat - vi kan ikke motstå gratis gaver

Tro det eller ei, men gratis tilbud og gaver er fortsatt en av de mest populære grunnene til at folk klikker på phishing-lenker!

Et lokkeangrep bruker fristende tilbud, for eksempel gratis programvare eller varer, for å lure ofrene til å laste ned filer eller klikke på en lenke med skadelig programvare.

Grunnen til at vi ikke klarer å motstå gratis gaver, er delvis FOMO (frykt for å gå glipp av et godt tilbud),noe som kan føre til at vi handler raskt uten å tenke oss om.

Eksempel på et lokkeangrep med sosial manipulering

En ansatt mottar en e-post som forteller at arbeidsgiveren har inngått et samarbeid med et eksternt rabattnettsted. For å få rabatten må den ansatte logge inn på det eksterne nettstedet ved hjelp av jobb-e-posten sin .

I dette eksempelet risikerer den ansatte ikke bare å klikke på en ondsinnet lenke, men innloggingsdataene kan også havne i hendene på nettkriminelle.

Slik forhindrer du et lokkeangrep

Lokkeangrep og phishing-e-post unngås best ved å være årvåken og bevisst.

En god tommelfingerregel er at hvis organisasjonen din sender ut gratis gaver eller kuponger via e-post, bør du også informere de ansatte om det via en annen kanal. Be de ansatte om aldri å ta imot gaver eller kuponger de mottar via e-post ,med mindre det er bekreftet via andre kanaler .

Gratis gaver i e-post er ALLTID noe man bør tenke seg om to ganger før man tar imot, spesielt når det høres litt for godt ut til å være sant.

2. Pretexting innen cybersikkerhet - cyberkriminelle setter scenen før de slårtil

Et påskuddangrep kan skje personlig, for eksempel ved at noen dukker opp på kontoret ditt forkledd som en leverandør. Men det er vanligere at påskudd foregår på nettet (som i eksempelet nedenfor).

Hva er påskudd innen cybersikkerhet?

Pretexting er det som får sosial manipuleringssvindel til å virke ekte. Ved å skape et falskt påskudd eller scenario vinner nettkriminelle vår tillit eller til og med sympati, noe som kan føre til at vi føler oss forpliktet til å hjelpe.

Pretexting forekommer i 50 % av alle typer sosial manipulering. Det er en økning på mer enn 100 % siden i fjor!

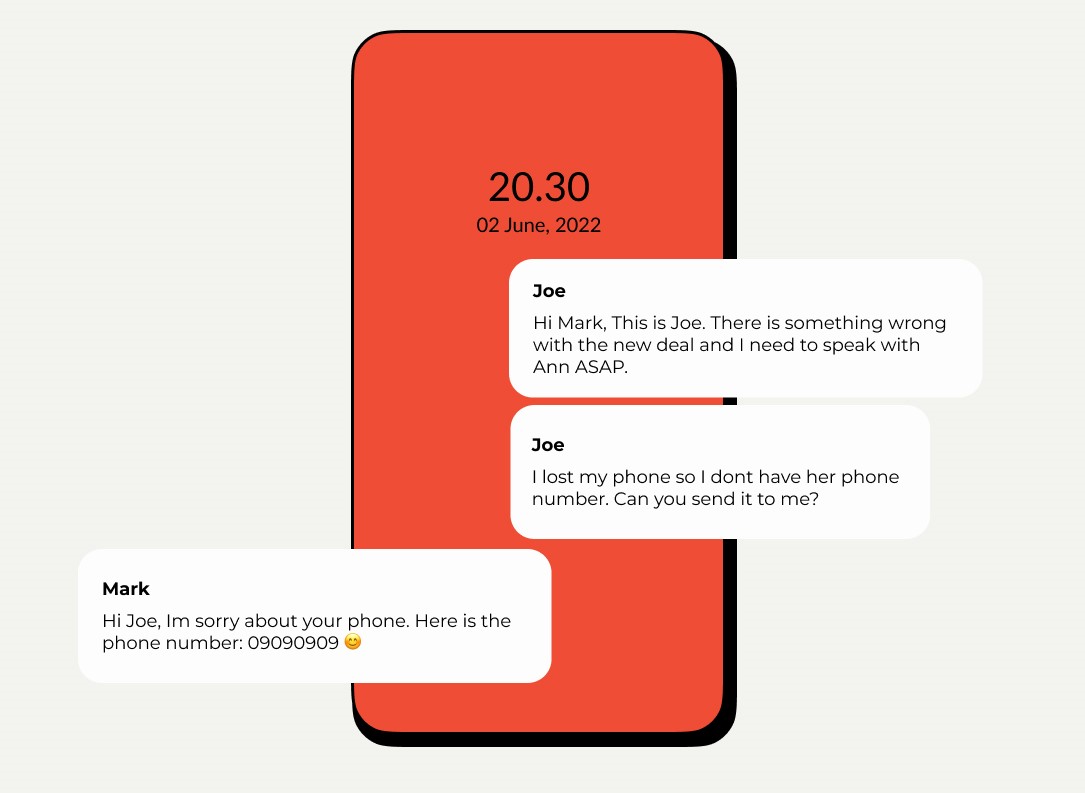

Eksempel på et påskuddsangrep

Mark mottar en melding på LinkedIn fra kollegaen Joe. Joe forteller Mark at han må snakke med lederen Ann om en avtale selskapet deres nylig har inngått. Avtalen er enorm, og de la til og med ut om den på LinkedIn tidligere i morges. Joe sender derfor Anns personlige nummer til Mark, uten å vite at personen i den andre enden ikke er hans kollega Jon, men en bedrager.

Svindlere bruker sosiale medier til å utgi seg for å være personer du stoler på, og profilene deres kan vise felles venner eller oppgi et kjent selskap som arbeidsgiver. Svindleren bruker påskuddet for å få svindelen til å virke troverdig, og i eksempelet ovenfor kan vi se hvordan detå skape et falskt scenario kan føre til at en ansatt avslører sensitiv informasjon.

Slik beskytter du organisasjonen din mot påskuddssvindel

Du kan ikke hindre svindlere i å kontakte deg, men du kan forberede organisasjonen din og de ansatte på når de gjør det. Beskytt organisasjonen din mot pretexting-angrep ved å informere alle ansatte om den potensielle risikoen for at svindlere tar kontakt via sosiale medier eller personlig .

Hvis noen du kjenner, sender deg en melding via en kanal de vanligvis ikke bruker, eller hvis de ber om sensitiv informasjon, kan det være et svindelforsøk. Ta kontakt med personen via en annen kanal eller snakk med vedkommende personlig for å bekrefte identiteten deres.

3. Tailgating - en stor trussel mot cybersikkerheten

Tailgating, også kjent som piggybacking, er en sosial manipuleringsteknikk som brukes av cyberkriminelle for å få tilgang til begrensede områder.

Eksempler på hvordan et tailgating-angrep fungerer

Her er tre måter tailgating brukes på innen cybersikkerhet:

- Angriperen forkler seg som en leverandør og bærer noe i hendene som de bruker som en unnskyldning for at de ikke kan åpne døren selv.

- Angriperen bruker et påskudd for å gi en tilsynelatende legitim grunn til at han eller hun trenger tilgang til området, for eksempel et møte med bedriftslederen om det nye lønnssystemet.

- Angriperen følger etter en uvitende ansatt inn i bygningen eller gjennom et kontrollpunkt ved å holde seg tett bak vedkommende.

Fordi tanken på at en nettkriminell nærmer seg arbeidsplassen din utkledd som bud eller elektriker virker så banal, ser ikke virksomhetene det som den trusselen det er. Spesielt utsatt er bedrifter som ikke gir de ansatte opplæring og ikke har de riktige adgangskontrollsystemene på plass.

Hvorfor skjer cyberangrep fysisk?

Cyberkriminelle bruker psykiske metoder som tailgating for å få tilgang til serverrom, begrensede nettverk eller systemer for å stjele kundedata, bedriftshemmeligheter eller informasjon om økonomi.

Slik beskytter du organisasjonen din mot tailgating-angrep

For å beskytte organisasjonen din mot tailgating trenger du både digitale og fysiske sikkerhetstiltak. Mens tofaktorautentisering kan bidra til å beskytte organisasjonen mot uautorisert digital tilgang, kan opplæring i sosial manipulering og begrensning av fysisk tilgang ved hjelp av fysiske barrierer, for eksempel dører som betjenes av ID-kortlesere, bidra til å forebygge fysiske trusler.

Slik lærer du opp de ansatte i hvordan de kan beskytte seg mot tailgating

Informer de ansatte om at hvis de slipper folk inn i bedriften, bør de forsikre seg om at de har et legitimt ærend der. Hvis de hevder at de er der for å snakke med John, bør du lede dem til John og sørge for at det er noen John har et møte med. Ikke la personen vandre rundt på kontoret på egen hånd.

Hvis det er en elektriker eller en leverandør, bør du snakke med den personen i organisasjonen som har bestilt tjenesten, før du slipper vedkommende inn for å forsikre deg om at han eller hun har grunn til å være der.

4. Phishing-svindel

Phishing, vishing og smishing er metoder som baserer seg på e-post, telefonsamtaler og tekstmeldinger for å sende ut falske meldinger .

Spear phishing eller målrettet phishing er et angrep som er skreddersydd for å lure en bestemt person, for eksempel en administrerende direktør, men det kan også være en uvitende ansatt. For å skreddersy svindelmeldingen vil angriperen undersøke selskapets nettsted og sosiale mediekanaler for å finne ut hvem som jobber der, hvor det ligger , kommende arrangementer osv.

Eksempel på hvordan en phishing-svindel kan utføres

En ansatt mottar en e-post fra det som ser ut til å være HR-sjefen, som inviterer til den kommende firmafesten og ber den ansatte om å registrere seg via en lenke. Medarbeideren har lenge gledet seg til festen og ventet på å motta invitasjonen. Den ansatte er ikke mistenksom overfor e-posten og klarer ikke å identifisere den som en phishing-e-post, og klikker på registreringslenken .

De vanligste sosial manipuleringsmetodene ifølge de over 100 000 phishing-e-postene vi har sendt ut

Cyberangrep utvikler seg hele tiden for å unngå å bli oppdaget, og mens noen metoder forblir de samme, utvikler andre seg til nye. For å finne ut hvilke sosial manipuleringsteknikker som fungerer best, har vi sett på de over 100 000 phishing-e-postene vi har sendt ut opp gjennom årene .

Detviser seg at autoritet, haster og belønning er de sosial manipuleringstaktikkene som har størst suksessrate, og som får flest til å klikke på lenker i phishing-e-poster.

Phish kollegene dine for å unngå phishing-svindel

Phishing-simuleringer eller phishing-trening er en metode som brukes for å teste kollegaenes evne til å gjenkjenne og reagere på phishing-e-post. Når det gjøres riktig, kan phishing av kolleger forbedre organisasjonens forsvar mot phishing og (social engineering-angrep) betydelig.

Hvis du bestemmer deg for å gjennomføre phishing-opplæringen hos oss, får du fordelen av å kunne planlegge phishing-kampanjene dine sammen med ekspertene våre direkte i appen. På denne måten får du en samarbeidstilnærming som sikrer en solid strategi for å beskytte organisasjonen din mot cybertrusler.

Lær mer om fordelene med phishing-testing

5. Telefonsvindel

Telefonsamtaler er en effektiv sosial manipuleringsteknikk fordi angriperen lettere kan manipulere ofrene ved å snakke direkte med dem. Ved å utnytte følelser som skyld og frykt er vi mer tilbøyelige til å handle raskt og kan følge oppfordringer fra noen som ringer oss og krever at det haster.

Vi har en tendens til å være mye mindre oppmerksomme på cybersikkerhet når vi bruker telefonen enn når vi bruker datamaskinen. Men telefonsvindel er den vanligste formen for phishing-angrep etter e-post. Det er derfor viktig at de ansatte har kunnskap om hvordan de kan bruke telefonen på en trygg måte.

Eksempel på telefonsvindel

En ansatt blir oppringt av en person som utgir seg for å være bedriftens eksterne IT-support. Den ansatte kjenner ikke til denne tjenesten, men han har lagt merke til at datamaskinen hans har gått tregere i det siste. Den som ringer bekrefter at det er dette som er problemet, og ber den ansatte om å laste ned et reparasjonsprogram som sendes til e-posten hans. Den ansatte er redd for å forårsake ytterligere skade, og laster ned det ondsinnede programmet .

Slik beskytter du organisasjonen din mot telefonsvindel

Telefonsvindel er mangfoldig og kan være vanskelig å forhindre. Disse trinnene vil hjelpe deg å unngå de mest åpenbare truslene.

- Gi aldri fra deg sensitiv informasjon over telefon, f.eks. kredittkortinformasjon. Be densom ringer om å følge opp på e-post, og sjekk selv om selskapets nettsted er legitimt.

- Få de ansatte til å ta et kurs som lærer dem hvordan de kan unngå telefonsvindel

- Et MDM-system kan hjelpe deg med å overvåke hvordan de ansatte bruker telefonene sine, noe som gjør det enklere for ledelsen å holde oversikt over potensielle telefonsvindelforsøk.

Nå gjenstår det bare én metode før vi er ved slutten av listen over taktikker.

6. Skuldersurfing og arbeid på farten

Mange organisasjoner tillater ansatte å jobbe utenfor kontoret, hjemme eller på farten, på kafeer, hoteller eller tog. Dette er en bekvemmelighet som mange av oss nyter godt av. Men det innebærer også en ekstra sikkerhetsrisiko!

Arbeid på steder med mye folk kan resultere i skuldersurfing. Skuldersurfing er når en annen person ser over skulderen din for å se informasjon på skjermen din, for eksempel innloggingsdetaljer eller konfidensiell informasjon.

Eksempel på hvordan skuldersurfing kan skje

En ansatt som jobber på en kafé, mottar en telefonsamtale. Andre personer i kafeen kan være nysgjerrige og lytte på samtalen, eller de kan bruke samtalen som en mulighet til å se på informasjon på den ansattes bærbare PC-skjerm.

Slik holder du deg trygg når du jobber eksternt

Når man jobber på farten, er det viktig å være oppmerksom på omgivelsene og passe på at ingen kan se på skjermen eller overhøre telefonsamtaler.

Sørg for å alltid låse skjermen når du er borte fra enheten. Et annet tiltak dubør vurdere, er tonet skjermbeskyttelse som begrenser skuldersurfing.

Dette var altså noen av de vanligste metodene. Selv om de er svært forskjellige, har de alle én ting til felles - la oss ta en titt på det neste.

Social engineering-teknikker fungerer ved å utnytte menneskelige følelser

Alle metoder for sosial manipulering baserer seg på å utnytte menneskelige følelser og tillit. Dette er ikke en teknikk i seg selv, men det er en viktig komponent i det som gjør sosial manipulering til et vellykket angrep. Angriperne kan manipulere vår vilje til å samarbeide og hjelpe dem som trenger det, samt vår frykt for å mislykkes, ved å trigge følelser som vennlighet, begjær, frykt eller skyldfølelse.

Når det gjelder cybersikkerhet, bør alle forespørsler som vekker sterke følelsesmessige reaksjoner, møtes med forsiktighet !

AI-verktøy og Deepfakes øker suksessraten for sosial manipulering

Teknologiske fremskritt har gjort det enklere for hackere å lage utspekulerte typer sosial manipulering som ser legitime ut. AI-verktøy som DeepFakes og ChatGPT øker raskt i popularitet blant nettkriminelle, og det er derfor viktig å kjenne til disse truslene .

Hva er deepfake-phishing?Deepfakes gjør det mulig for nettkriminelle å generere tekst, lyd og video som etterligner ekte, pålitelige personer. Deepfake-phishing har eksistert siden 2019, da et britisk selskap overførte 220 000 euro etter at en ansatt mottok en telefonsamtale fra en nettkriminell som brukte deepfakes for å etterligne selskapets administrerende direktør. Deepfakes brukes nå i ulike svindelforsøk, for eksempel falske jobbsøknader.

Ålære om bruken av AI-teknologi i phishing er et viktig skritt i arbeidet med å redusere risikoen. For å forhindre feilaktige finansielle transaksjoner eller utlevering av konfidensiell informasjon til feil person er det spesielt viktig at toppledere og personer i beslutningsposisjoner er oppmerksomme på AI-svindel.

Hva er det beste mottiltaket mot sosial manipulering?

Detfinnes ingen universalløsning for å stoppe sosial manipulering, men en kombinasjon av flere mottiltak kan hjelpe deg med å redusere risikoen.

Populære mottiltak mot sosial manipulering

Den mest effektive strategien er å lære opp de ansatte om sikkerhetsrisikoer og hvordan de kan forsvare seg mot dem. Opplæring i sikkerhetsbevissthet er alltid verdt kostnaden med en avkastning på opptil 562 %.

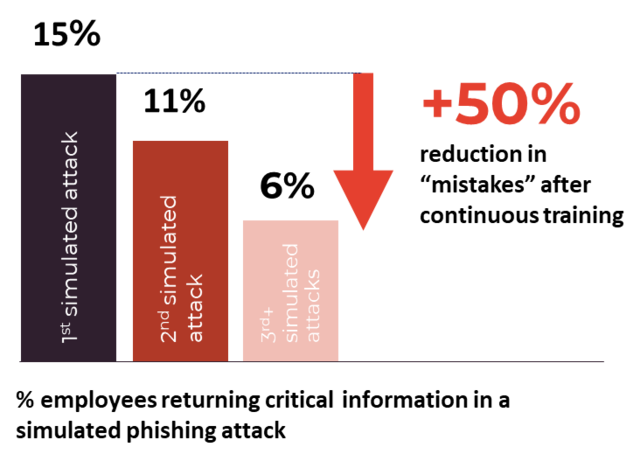

Data fra en av studiene våre viser at det å kjenne til tegnene på phishing gjør det lettere å identifisere svindel-e-post. Etter å ha fått opplæring gjorde brukerne over 50 % færre feil i forbindelse med phishing-e-poster ved den tredje testen.

Jo tidligere et angrep blir rapportert, desto mindre alvorlig og kostbar blir skaden. Lær opp dine ansatte til å gjenkjenne mistenkelige aktiviteter og rapportere dem i tide.

De riktige verktøyene og systemene kan bidra til å beskytte programmer og data. Itilfelle et sikkerhetsbrudd kan flerfaktorautentisering være det som redder deg.

Forbered de ansatte med phishing-simuleringer. Det finnes ingen bedre måte å lære seg å oppdage phishing-angrep på enn å bli utsatt for dem jevnlig. Phishing-simuleringer fungerer fordi de er så virkelighetsnære som det går an å bli.Det er ikke nok å fokusere på IT for å beskytte organisasjonen. Du må også ta hensyn til den menneskelige siden!

Hva bør du gjøre når du blir utsatt for sosial manipulering eller phishing?

Selv om vi håper at dette ikke blir tilfelle for deg, får du her en kort oversikt for å begrense den umiddelbare skaden.

Hvis du blir utsatt for sosial manipulering, vil de nøyaktige tiltakene du bør iverksette, variere avhengig av situasjonen og typen svindel. Men i de fleste tilfeller kan du bruke følgende mottiltak :

- Koble deg fra internett så raskt som mulig. Uten internettforbindelse er det vanskeligere for angriperen å få tilgang til enheten din og spre virus til andre enheter og systemer.

- Endre passordet ditt

- Ta kontakt med den IT-ansvarlige. IT-teamet ditt kan kjøre antivirus-svindel og oppdage virkningen av svindelen. De vet hva de skal gjøre og hvordan de skal håndtere angrepet herfra.

Hos CyberPilot tror vi på en proaktiv tilnærming til cybersikkerhet. Det betyr at du iverksetter tiltak før et angrep skjer. For å forberede deg på cybersikkerhetsrisikoer og -trusler anbefaler vi at du har en beredskapsplan for hvordan du vil handle i tilfelle en cybersikkerhetshendelse.

Øk bevisstheten med opplæringi phishing og sosial manipulering

Det anslås at det i 2022 skjedde et datainnbrudd hvert 11. sekund, og at det gjennomsnittlige datainnbruddet kostet 4,35 millioner dollar. De fleste datainnbrudd kunne vært forhindret hvis de ansatte var mer bevisste på hvordan de skal identifisere og rapportere phishing- og social engineering-angrep på riktig måte, noe som kan oppnås med opplæring.

Hva er opplæring i sosial manipulering?

Gjennom opplæring i sosial manipulering lærer de ansatte hvordan de kan oppdage og unngå phishing-svindel og andre utnyttende taktikker som brukes av angripere.

Med riktig opplæring kan enkeltpersoner og organisasjoner iverksette proaktive tiltak for å beskytte digitale og finansielle eiendeler og holde sensitive data beskyttet.

Ikke vent på at en trussel skal oppstå, men iverksett i stedet proaktive tiltak for å redusere risikoen.

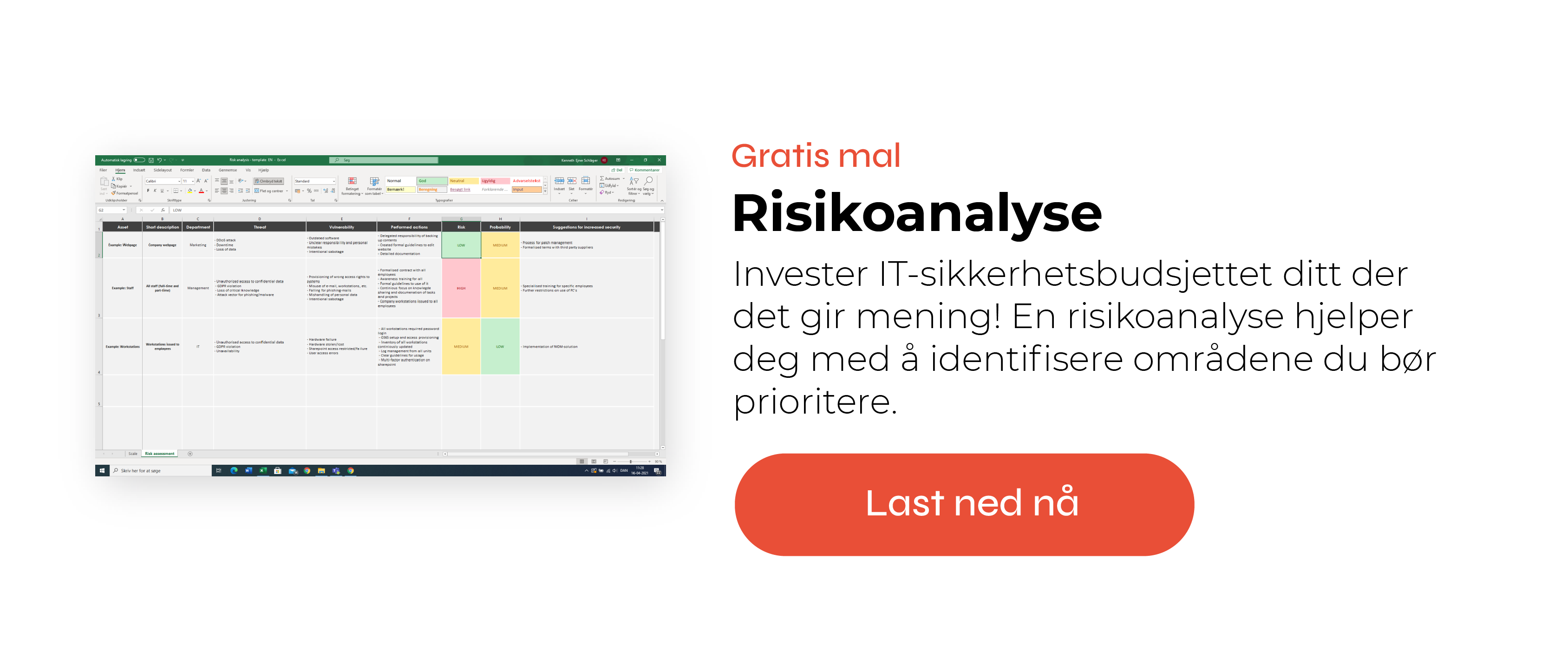

Phishing-simuleringer og bevissthetstrening på hjelper deg med å ta kontroll over situasjonen ved å gjøre de ansatte til en mindre sikkerhetsrisiko. Andre proaktive mottiltak kanvære å utføre en risikoanalyse eller implementere en IT-sikkerhetspolicy.

You will receive inspiration, tools and stories about good cyber security practice directly in your inbox. Our newsletter is sent out approximately once a month.