Hva er Barrel Phishing? Pass deg for samtalebasert phishing

Tønne-phishing er en farlig angrepsform på grunn av sin samtalebaserte natur. I disse phishing-angrepene senker offeret ubevisst garden, noe som gjør dem mer mottakelige for angrepet som følger. I likhet med andre former for phishing er det mulig å beskytte seg selv og organisasjonen - alt som skal til, er kunnskap om de ulike typene phishing og vanlige tegn å se etter. Ved å øke bevisstheten og lære opp teamet ditt, kan du beskytte deg selv og organisasjonen din mot barrel phishing.

Hva er tønne-phishing?

Barrel phishing, også kalt "double-barrelling" eller "double-barrel phishing", er en type phishing som baserer seg på en serie med to e-poster for å få offeret til å utføre den ønskede handlingen. Mens vanlige phishing-angrep innebærer at en nettkriminell sender offeret én ondsinnet e-post, skjer dobbeltløp-phishing-angrep når den nettkriminelle sender offeret to e-poster. Vanligvis etablerer den første e-posten ganske enkelt en relasjon med mottakeren. Deretter er det i den andre e-posten at phishing kommer inn i bildet. Her ber angriperen offeret om å utføre en handling, for eksempel å få tilgang til en ondsinnet lenke eller fil. Den første e-posten er i hovedsak utformet for å senke offerets beredskap og øke sannsynligheten for at offeret fullfører handlingen som det blir bedt om i den andre e-posten .

Eksempel på et fat phishing-angrep

Her er et eksempel på hvordan et fat phishing-angrep kan se ut:

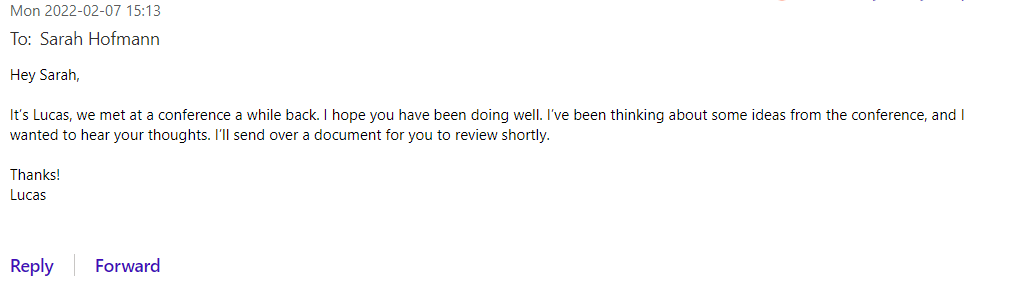

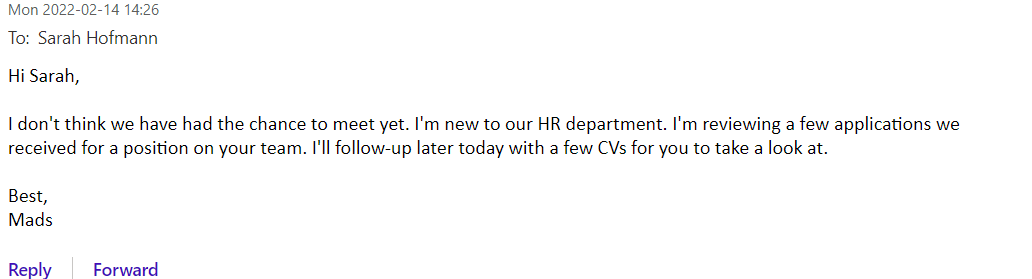

Første e-post

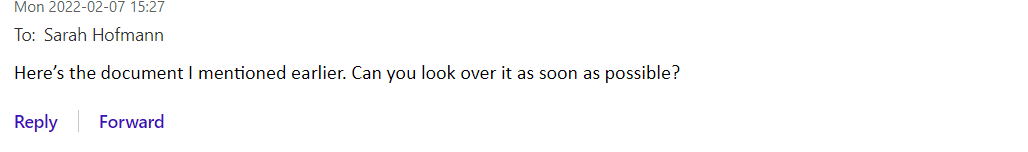

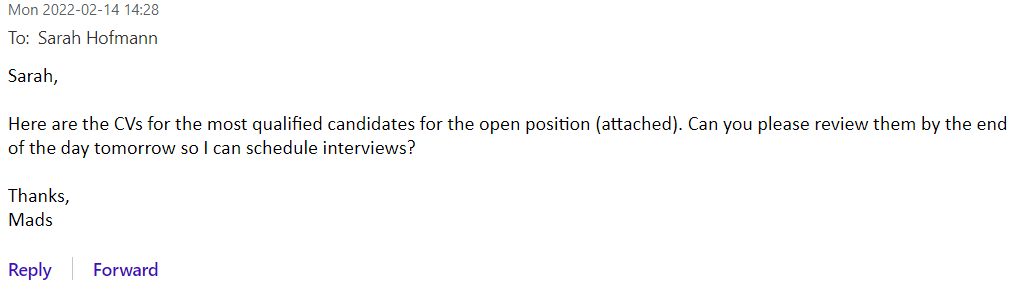

Andre e-post

Kjennetegn ved e-poster med tønne-phishing

Første e-post - bygger tillit og forbindelse

Som du kan se i eksempelet ovenfor, er den første e-posten i et fat phishing-angrep vanligvis godartet, noe som betyr at den ikke har mange av de typiske tegnene du vil se i en phishing-e-post. For eksempel er det ingen skadelige lenker eller vedlegg, og avsenderen har ikke bedt om noen form for hastetiltak .

Ved å hevde en vag forbindelse til mottakeren henviser avsenderen til en plausibel sosial forbindelse mellom dem, noe som øker sannsynligheten for at mottakeren vil se gjennom dokumentet når det sendes. Innholdet i e-posten er også utformet for å øke mottakerens nysgjerrighet: "Jøss, Lucas husker meg fra den konferansen vi var på i fjor! Og han har tenkt på meg og setter pris på tilbakemeldingene mine! "

Andre e-post - inneholder skadelig innhold

Det er i den andre e-posten at phishing foregår. Den har alltid en eller annen form for forespørsel, som å be mottakeren om å se gjennom et vedlegg i eksempelet ovenfor. Disse e-postene kan se ut som en tradisjonell phishing-e-post. De har for eksempel vanligvis vedlegg eller lenker, og det haster som regel. Men den første e-posten senker mottakerens beredskap, slik at de vanligvis ikke ser etter de vanlige indikasjonene på en phishing-e-post, som et uventet vedlegg. I de fleste tilfeller kommer ikke den andre e-posten umiddelbart etter den første. Vanligvis venter angriperen en time eller så mellom e-postene, slik at kommunikasjonen virker autentisk .

De to e-postene fungerer sammen for å skape et overbevisende phishing-angrep

Den første e-posten er som regel utformet for å skape en forbindelse, og det er ikke sikkert at den utløser et svar. Som i eksempelet ovenfor kan den sette scenen for den andre e-posten, slik at mottakeren ikke stiller spørsmål ved vedlegget eller lenken de har fått tilsendt .

Eksemplet ovenfor viser hvordan de to e-postene fungerer sammen for å skape et overbevisende phishing-forsøk. Uten den første e-posten fra Lucas ville mottakeren sannsynligvis vært mistenksom overfor en tilfeldig e-post med en hasteforespørsel om å se gjennom et vedlegg. Men mottakeren har senket parader på grunn av Lucas' første e-post. Før mottakeren tenker seg om, åpner han eller hun sannsynligvis det ondsinnede vedlegget for å se hva Lucas har sendt.

Andre eksempler på fat phishing

En vanlig trend å se opp for er at den første e-posten kommer fra noen som kan ha en forbindelse med deg, etterfulgt av en e-post som ber deg om noe. Her er noen eksempler på hvordan slike e-poster kan se ut:

Eksempel 1:

E-post 1:

E-post 2:

Eksempel 2

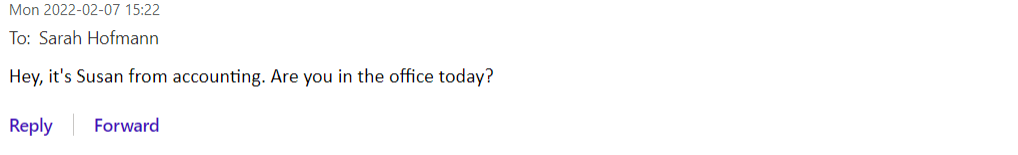

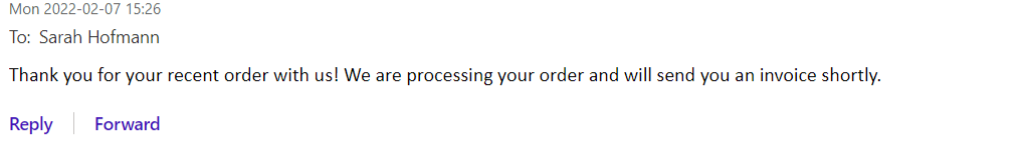

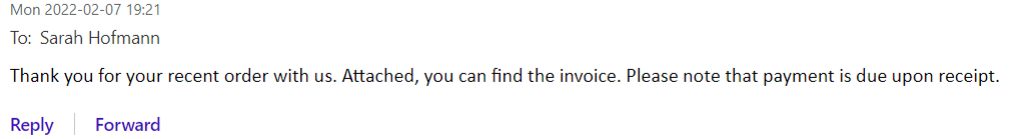

E-post 1: E-post 2

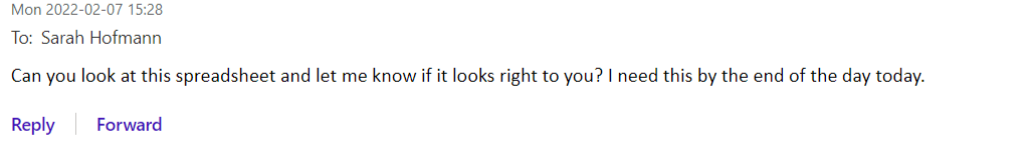

E-post 2:

Eksempel 3:

E-post 1:

E-post 2:

Dette siste eksempelet viser hvordan en nettkriminell kan bruke fat phishing til å angripe både din private og din jobb-e-postadresse. For eksempel kan den nettkriminelle gjøre undersøkelser om bedriften din og utgi seg for å være en av bedriftens leverandører i denne e-postutvekslingen. Angriperen kan også sende denne serien med meldinger til din personlige e-postadresse ved å utgi seg for å være et populært selskap som bruker tjenestene sine mye, for eksempel PostNord, og håpe at du nylig har brukt selskapets tjenester.

Hvorfor er fat phishing så farlig?

De nettkriminelle utgir seg for å være noen du kjenner

Tønnefiskeangrep foregår som en samtale, noe som betyr at angriperen vanligvis utgir seg for å være en person du enten kjenner eller har en viss tilknytning til. Angriperen kan for eksempel utgi seg for å være en kollega eller en god venn. Ved å utgi seg for å være en person i utkanten av nettverket ditt, utnytter angriperen din følelse av tillit og nysgjerrighet. Vi er mer tilbøyelige til å stole på personer som har noe til felles med oss, for eksempel at de jobber i samme bedrift eller kjenner de samme personene.

For å utgi seg for å være en kollega eller noen du kjenner, må den nettkriminelle gjøre litt research i forkant for å få e-postene til å se troverdige ut. Angriperen kan finne en e-postadresse for bedriften din på nettet, og deretter omdøper de adressen sin for å imitere det formatet. Hvis du aldri har hørt om "kollegaen" som sender deg e-post, men e-postadressen ser legitim ut, er det sannsynlig at du tror på vedkommende.

Du senker guarden uten å vite det

En annen grunn til at fat phishing er så farlig, er at disse angrepene senker mottakerens vakt uten at de er klar over det. Siden offeret tror på en felles opplevelse med angriperen, er det sannsynlig at de ignorerer tegn på phishing som de normalt ville vært oppmerksomme på. Kombinasjonen av hastverk og en troverdig kontekst er også noe ofrene er lett mottakelige for. Vi er mer redde for å skuffe noen vi har en tilknytning til enn en tilfeldig fremmed .

Konsekvensene av barrel phishing ligner på andre phishing-angrep

Siden barrel phishing er en type phishing, er konsekvensene av å fullføre den forespurte handlingen de samme som for enhver annen phishing-e-post. Hvis du for eksempel åpner et vedlegg, kan du ubevisst installere skadelig programvare på datamaskinen din. Hvis du klikker på en lenke og oppgir informasjonen du blir bedt om, kan angriperen få tilgang til personlig eller konfidensiell informasjon. Avhengig av hva slags informasjon som deles, kan angriperen stjele identiteten din eller pengene dine.

Uansett hva slags informasjon angriperen får tilgang til, er enhver eksponering av personopplysninger skadelig for offeret og bedriften.

Slik beskytter du deg mot phishing i tønner

Vurder alle e-poster for tegn på phishing

Å beskytte seg mot tønne-phishing krever aktsomhet og bevissthet. Som nevnt tidligere er det vanligvis flere tegn på en typisk phishing-e-post i den andre e-posten fra angriperen, men disse tegnene går ubemerket hen på grunn av forbindelsen som er etablert i den første e-posten. Selv om e-posten ser ut til å komme fra noen du kjenner, bør du alltid se etter vanlige tegn på en phishing-e-post.

Vær oppmerksom på e-postadresser, lenker og instinktet ditt

Sjekk selve e-postadressen, både navnet som står sammen med adressen, og selve adressen. Hvis e-postsenderen hevder å jobbe i bedriften din, men e-postadressen eller signaturformatet er forskjellig fra det bedriften din bruker, bør du være forsiktig. Hvis e-postsenderen sier at han eller hun jobber i bedriften din, men du ikke kjenner vedkommende, kan du prøve å søke etter vedkommende i bedriftskatalogen, hvis du har en slik. I noen tilfeller kan angriperen utgi seg for å være et selskap du gjør forretninger med. Hvis forespørselen er unormal eller uventet, kan du kontakte en betrodd person i selskapet eller den generelle telefonlinjen deres.

Du kan også holde musepekeren over lenker for å se det ekte nettstedet de leder til. Hvis nettstedet og den lenkede teksten ikke stemmer overens, er det nok et tegn på at du bør være forsiktig.

Til slutt, hvis forespørselen er uventet eller gir deg en merkelig følelse, bør du ikke samhandle med e-posten før du kan bekrefte at den er ekte. Kontakt avsenderen via en annen kanal for å verifisere forespørselen.

Opplys for å øke bevisstheten

Det viktigste du kan gjøre for å beskytte deg selv og organisasjonen din mot disse angrepene, er å skape bevissthet. Et bevisst team har større sannsynlighet for å gjenkjenne tegnene på ulike angrep og iverksette passende tiltak. Phishing-testing er en fin måte å lære de ansatte å gjenkjenne alle de ulike typene phishing, slik at de er forberedt på å oppdage enda mer komplekse angrep. I tillegg til standard phishing-simuleringer erdet viktig å lære opp teamet ditt til å gjenkjenne de vanligste typene ph ishing-angrep, slik at de er forberedt på å oppdage phishing i sine egne innbokser .

You will receive inspiration, tools and stories about good cyber security practice directly in your inbox. Our newsletter is sent out approximately once a month.