Vad är Barrel Phishing? Akta dig för konversationsfisket

Barrel phishing är en farlig form av attack på grund av dess konversationella natur. I dessa phishing-attacker sänker offret omedvetet sin vaksamhet, vilket gör dem mer mottagliga för den attack som följer. Precis som med andra former av nätfiske är det möjligt att skydda sig själv och sin organisation - allt som krävs är kunskap om de olika typerna av nätfiske och vanliga tecken att hålla utkik efter. Genom att öka medvetenheten och utbilda ditt team kan du skydda dig själv och din organisation från barrel phishing.

Vad är "barrel phishing "?

Barrel phishing, även kallat "double-barrelling" eller "double-barrel phishing", är en typ av nätfiske som bygger på en serie av två e-postmeddelanden för att få offret att vidta önskad åtgärd. Medan vanliga phishing-attacker innebär att en cyberkriminell skickar ett skadligt e-postmeddelande till sitt offer, uppstår barrel phishing-attacker när cyberkriminella skickar två e-postmeddelanden till sitt offer. Vanligtvis upprättar det första e-postmeddelandet helt enkelt en relation med mottagaren. Sedan är det andra e-postmeddelandet där phishing kommer in i spelet. Här begär angriparen en åtgärd från sitt offer, till exempel att få tillgång till en skadlig länk eller fil. I grund och botten är det första e-postmeddelandet utformat för att sänka offrets vakt och öka sannolikheten för att offret kommer att slutföra den åtgärd som begärs i det andra e-postmeddelandet .

Exempel på en phishing-attack i form av en tunna

Här är ett exempel på hur en phishing-attack kan se ut:

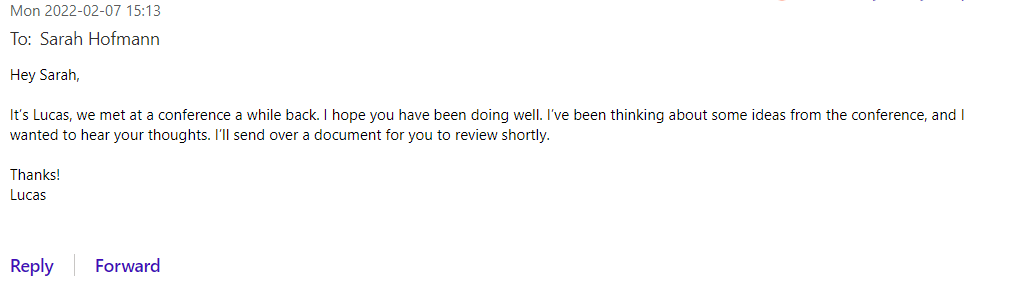

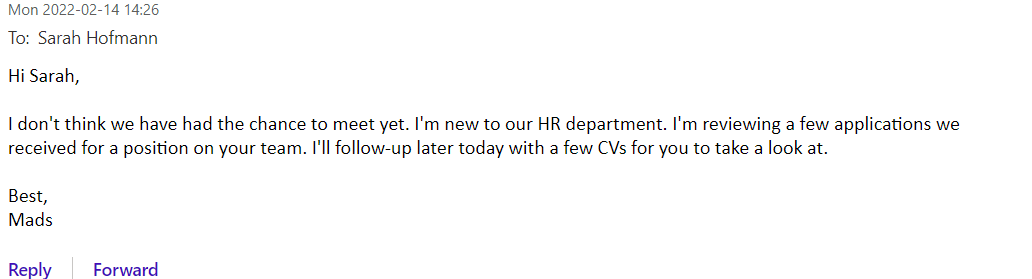

Första e-postmeddelandet

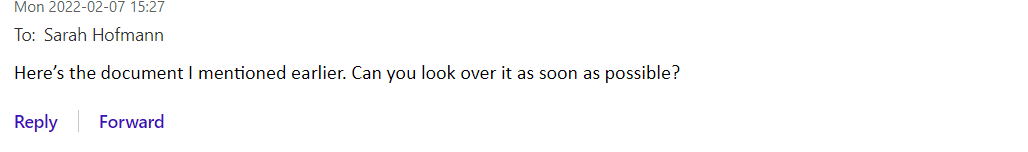

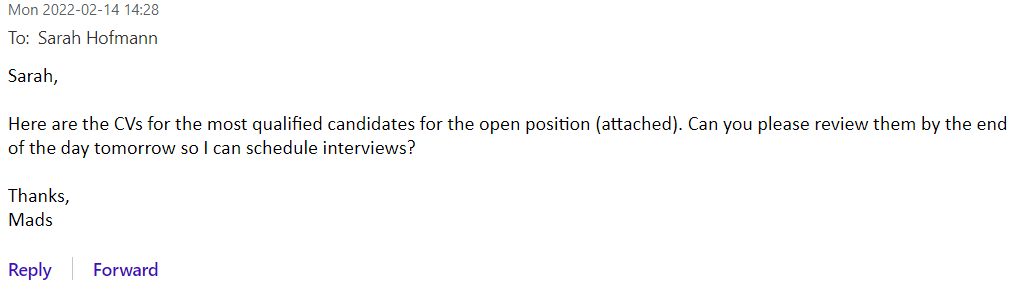

Andra e-postmeddelandet

Kännetecken för phishing-e-postmeddelanden i tunnor

Första e-postmeddelandet - bygger upp förtroende och kontakt

Som du kan se i exemplet ovan är det första e-postmeddelandet i en phishingattack vanligtvis godartat, vilket innebär att det inte har många av de typiska tecken som du skulle se i ett phishingmeddelande. Till exempel finns det inga skadliga länkar eller bilagor, och avsändaren har inte begärt någon form av brådskande åtgärd .

Genom att hävda en vag koppling till mottagaren hänvisar avsändaren till en trovärdig social koppling mellan dem, vilket ökar mottagarens sannolikhet att granska dokumentet när det skickas. Innehållet i mejlet är också utformat för att öka mottagarens nyfikenhet: "Wow! Lucas minns mig från den där konferensen vi var på förra året! Och han har tänkt på mig och värdesätter min feedback! "

Andra e-postmeddelandet - innehåller skadligt innehåll

Det är i det andra e-postmeddelandet som nätfisket äger rum. Det innehåller alltid någon form av begäran, som att be mottagaren att granska en bilaga i exemplet ovan. Dessa e-postmeddelanden kan se ut som ett traditionellt phishing-e-postmeddelande. Till exempel har de vanligtvis bilagor eller länkar och innehåller vanligtvis en känsla av brådska. Men det första e-postmeddelandet sänker mottagarens vaksamhet, så de brukar inte hålla utkik efter de normala indikationerna på ett phishing-e-postmeddelande, som en oväntad bilaga. I de flesta fall kommer det andra e-postmeddelandet inte omedelbart efter det första e-postmeddelandet. Vanligtvis väntar angriparen en timme eller så mellan e-postmeddelandena så att deras kommunikation verkar äkta.

De två e-postmeddelandena fungerar tillsammans för att skapa en övertygande phishing-attack

I allmänhet är det första e-postmeddelandet utformat för att skapa en anslutning och kanske inte ens framkalla ett svar. Som i exemplet ovan kan det skapa förutsättningar för det andra e-postmeddelandet, så att mottagaren inte ifrågasätter den bifogade filen eller länken som de har skickats.

Exemplet ovan visar hur de två e-postmeddelandena samverkar för att skapa ett övertygande phishing-försök. Utan det första e-postmeddelandet från Lucas skulle mottagaren förmodligen vara misstänksam mot ett slumpmässigt e-postmeddelande med en brådskande begäran om att granska en bilaga. Men mottagarens vaksamhet har sänkts av Lucas första e-postmeddelande. Utan att tänka sig för öppnar mottagaren troligen den skadliga bilagan för att se vad Lucas skickade.

Andra exempel på fat phishing

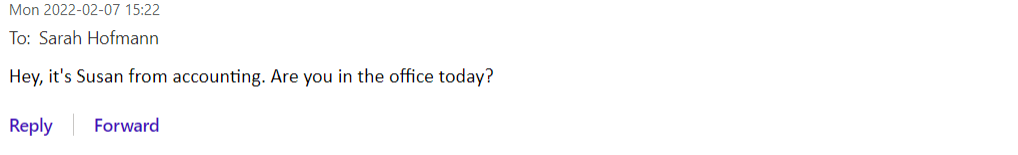

En vanlig trend att hålla utkik efter är ett första mejl som kommer från någon som kan ha en koppling till dig, följt av ett mejl som ber dig om något. Här är några exempel på hur dessa e-postmeddelanden kan se ut:

Exempel 1:

E-post 1:

E-post 2:

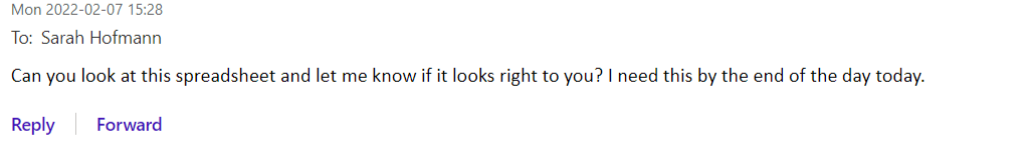

Exempel 2

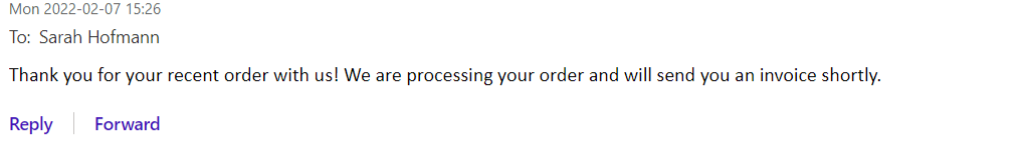

E-postmeddelande 1:

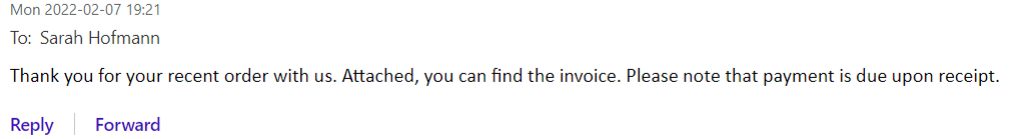

E-post 2:

Exempel 3:

E-post 1:

E-post 2:

Det sista exemplet visar hur en cyberbrottsling kan använda fat phishing för att rikta in sig på både din personliga e-postadress och din jobbmailadress. Cyberbrottslingen kan till exempel göra en del öppen källkodsforskning om ditt företag och posera som en av ditt företags leverantörer i denna e-postutbyte. Angriparen kan också skicka denna serie meddelanden till din personliga e-postadress genom att utge sig för att vara ett populärt företag vars tjänster används flitigt, t.ex. PostNord, och hoppas att du nyligen har använt företagets tjänster.

Varför är fat phishing så farligt?

Cyberbrottslingarna utger sig för att vara någon du känner

Att barrel phishing-attackerna är av konversationskaraktär innebär att angriparen vanligtvis utger sig för att vara någon som du antingen känner eller kan ha någon koppling till. Angriparen kan till exempel utge sig för att vara en kollega eller en nära vän. Genom att utge sig för att vara någon i utkanten av ditt nätverk utnyttjar angriparen din känsla av tillit och nyfikenhet. Vi är mer benägna att lita på människor som har något gemensamt med oss, som att arbeta på samma företag eller känna samma människor.

För att utge sig för att vara en kollega eller någon du kanske känner måste cyberbrottslingen göra en del efterforskningar i förväg för att få sina e-postmeddelanden att se trovärdiga ut. Angriparen kanske kan hitta en e-postadress för ditt företag online och därifrån byter de namn på sin adress för att imitera det formatet. Om du aldrig har hört talas om "kollegan" som mejlar dig, men deras e-postadress ser legitim ut, kommer du sannolikt att tro på dem.

Du sänker din vaksamhet utan att veta om det

En annan anledning till att fat phishing är så farligt är att dessa attacker sänker mottagarens vaksamhet utan att de inser det. Eftersom offret tror på en delad upplevelse med angriparen är det troligt att de ignorerar tecken på nätfiske som de normalt skulle vara uppmärksamma på. Kombinationen av brådska och ett trovärdigt sammanhang är också något som offren är lätt mottagliga för. Vi är mer rädda för att göra någon vi har en relation till besviken än en slumpmässig främling .

Konsekvenserna av barrel phishing liknar andra phishing-attacker

Eftersom barrel phishing är en typ av phishing är konsekvenserna av att slutföra den begärda åtgärden desamma som med alla phishing-e-postmeddelanden. Om du till exempel öppnar en bifogad fil kan du omedvetet installera skadlig kod på din dator. Om du klickar på en länk och lämnar den begärda informationen kan det också leda till att angriparen får tillgång till personlig eller konfidentiell information. Beroende på vilken typ av information som delas kan angriparen stjäla din identitet eller dina pengar .

Oavsett vilken typ av information som angriparen får tillgång till, är varje exponering av personuppgifter skadlig för offret och deras företag.

Så här skyddar du dig mot nätfiske i tunnor

Utvärdera alla e-postmeddelanden för tecken på nätfiske

Att skydda sig mot barrel phishing kräver noggrannhet och medvetenhet. Som tidigare nämnts finns flera tecken på ett typiskt phishing-mejl vanligtvis i det andra mejlet från angriparen, men dessa tecken går obemärkt förbi på grund av den koppling som upprättas i det första mejlet. Även om e-postmeddelandet verkar komma från någon du känner, bör du alltid leta efter vanliga tecken på ett phishing-meddelande.

Var uppmärksam på e-postadresser, länkar och din instinkt

Kontrollera själva e-postadressen, både det namn som står i anslutning till adressen och själva adressen. Om e-postaren påstår sig arbeta på ditt företag, men deras e-postadress eller signaturformat skiljer sig från det som ditt företag använder, var försiktig. Om e-postaren säger att de arbetar på ditt företag, men du inte känner dem, kan du försöka söka efter dem i din företagskatalog om du har en. I vissa fall kan angriparen utge sig för att vara ett företag som du gör affärer med. Om begäran är onormal eller oväntad kan du kontakta en betrodd person på det företaget eller deras allmänna telefonlinje.

Du kan också hålla muspekaren över länkar för att se den riktiga webbplatsen som de leder till. Om webbplatsen och den länkade texten inte stämmer överens är det ytterligare ett tecken på att du bör vara försiktig.

Slutligen, om begäran är oväntad eller ger dig en konstig känsla, ska du inte interagera med e-postmeddelandet förrän du kan verifiera dess äkthet. Kontakta avsändaren via en annan kanal för att verifiera deras begäran .

Utbilda för att öka medvetenheten

Det viktigaste steget du kan ta för att skydda dig själv och din organisation från dessa attacker är att skapa medvetenhet. Ett medvetet team är mer benäget att känna igen tecknen på olika attacker och vidta lämpliga åtgärder. Phishing-tester är ett utmärkt sätt att lära dina anställda att känna igen alla olika typer av phishing, så att de är beredda att upptäcka även mer komplexa attacker. Utöver vanliga phishing-simuleringarär det viktigt att lära medarbetarna att känna igen de vanligaste typerna av ph ishing-attacker, så att de är beredda att upptäcka phishing i sina egna inkorgar.

You will receive inspiration, tools and stories about good cyber security practice directly in your inbox. Our newsletter is sent out approximately once a month.