Håll utkik efter dessa 6 tekniker för social ingenjörskonst som riktar sig till anställda

De flesta dataintrång involverar ett mänskligt element och någon form av social ingenjörskonst förekommer i nästan alla cyberattacker. Cyberbrottslingar använder social ingenjörskonst för att vinna vårt förtroende genom att utnyttja våra sårbarheter. Phishing-bedrägerier ökar snabbt och blir och blir allt mer sofistikerade riskerar alla organisationer att bli måltavlor. Att känna till de vanligaste taktikerna inom social ingenjörskonst och varför de fungerar kan hjälpa dig att känna igen dessa hot ochmed rätt motåtgärder på plats försvara dig mot dem.

Kort sagt

Innan vi går in på taktiken bör du veta vad social ingenjörskonst är och hur den fungerar.

Vad är tekniker för social ingenjörskonst? Sociala ingenjörstekniker innebär att man manipulerar människor att avslöja konfidentiell information eller utföra vissa åtgärder. Angripare använder psykologiska taktiker för att utnyttja sårbarheter och dra nytta av människors förtroende ochbristande medvetenhet om cybersäkerhet.

Hur fungerar social ingenjörskonst? Social ingenjörskonst använder sig av vår tendensatt litapå. I huvudsak fungerar attacker med social ingenjörskonst eftersom bedragare förstår sig på människor, och de är stora manipulatörer som inte drar sig för att utnyttja andra.

Hur kan man skydda sig mot social ingenjörskonst? Attlära sig om social engineering kan hjälpa dig att förstå hur brottslingar använder social engineering-taktik för att få tillgång till system och data. Genom att känna till deras metoder kan du ligga steget före och undvika att falla offer för de vanligaste attackerna.

Varför använder cyberbrottslingar social ingenjörskonst?

Social ingenjörskonst används av många skäl, och vi kan inte lista alla här. Men vi vill ändå ge dig ett par exempel på när cyberbrottslingar använder sig av social ingenjörskonst:

- För att få tillgång till känsliga uppgifter eller företagshemligheter som kan användas för att utpressa organisationen

- För att stjäla personuppgifter om anställda eller kunder för att begå bedrägerier eller ta lån

- För att få inloggningsuppgifter för att komma åt företagets nätverk och system

- Att få personer att klicka på skadliga länkar eller ladda ner bilagor som innehåller skadlig kod

Nu har du fått en överblick över hur social ingenjörskonst fungerar. Låt oss hoppa in i den mer intressanta delen, metoderna!

6 vanliga tekniker för social ingenjörskonst med motåtgärder för att försvara sig mot dem

Social ingenjörskonst bygger på olika metoder och kan innefatta flera steg för att genomföra bedrägeriet. De flesta social engineering-attacker sker, åtminstone delvis, via sociala medier eller phishing-mejl enligt Interpool. Men det är inte ovanligt att angripare kontaktar människor personligen eller genom att ringa dem .

Nedan finns en lista med exempel på social engineering-attacker och de motåtgärder somvi rekommenderar att organisationer vidtar mot dem.

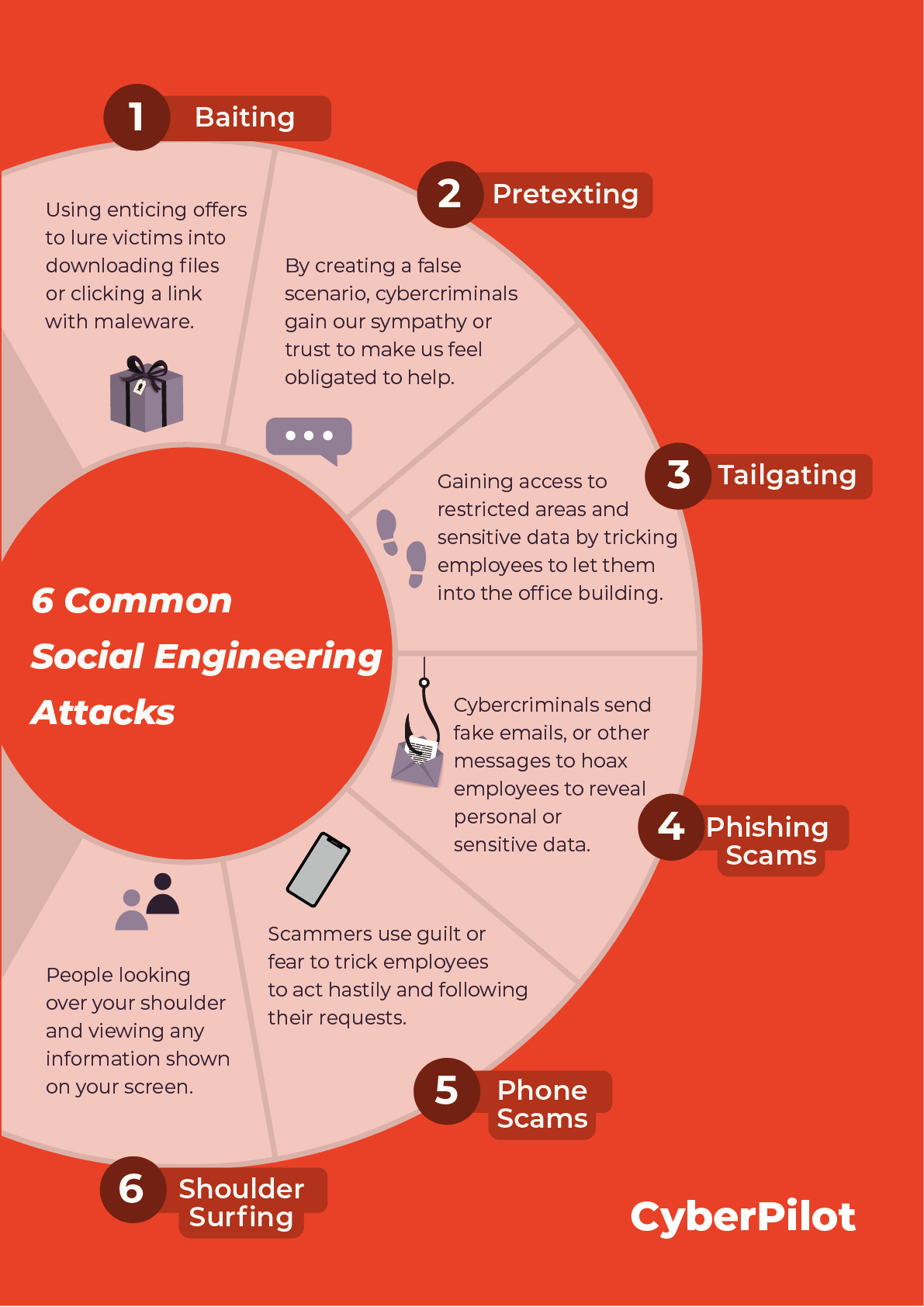

6 vanliga typer av social engineering-attacker:

- Lockbete

- Förberedelse

- Skuggning

- Phishing-bedrägerier

- Telefonbedrägerier

- Shoulder surfing

1. Lockbete - vi verkar inte kunna motstå gratisgåvor

Tro det eller ej, men gratiserbjudanden och gåvor är fortfarande en av de mest populära anledningarna till att folk klickar på phishinglänkar!

I en" baiting"-attack används lockande erbjudanden, som gratis programvara eller varor, för att lura offren att ladda ner filer eller klicka på en länk med skadlig kod.

Varför vi inte kan motstå gratiserbjudanden beror delvis på FOMO (rädsla för att gå miste om) på ett bra erbjudande som kan leda till att vi agerar snabbt utan att tänka.

Exempel på en socialteknisk attack med lockbete

En anställd får ett e-postmeddelande där det står att arbetsgivaren har ingått ett samarbete med en extern rabattwebbplats. För att få rabatten måste den anställde logga in på den externa webbplatsen medhjälp av sin jobbmejl.

I exemplet riskerar den anställde inte bara att klicka på en skadlig länk, utan inloggningsuppgifterna kan också hamna i händerna påcyberbrottslingar.

Så här förhindrar du en "baiting"-attack

Baiting-attacker och phishing-mejl undviks bäst genom att vara vaksam och medveten.

En bra tumregel är att om din organisation skickar ut gratisgåvor eller värdecheckar via e-post, informera medarbetarna om det via ytterligare en kanal. Be medarbetarna att aldrig acceptera gåvor eller värdecheckar som de får via e-post ,såvida det inte bekräftas via andra kanaler .

Gratisgåvor i e-postmeddelanden är ALLTID något som vi bör tänka två gånger på innan vi accepterar, särskilt när det låter lite för bra för att vara sant.

2. Pretexting inom cybersäkerhet - cyberbrottslingar sätter scenen innan de slårtill

En pretextattack kan ske personligen, till exempel genom att någon dyker upp på ditt kontor förklädd till en leverantör. Men det är vanligare att pretexting sker online (som i exemplet nedan).

Vad är pretexting inom cybersäkerhet?

Pretexting är det som får social engineering-bedrägerier att verka verkliga. Genom att skapa en falsk förevändning eller ett falskt scenario vinner cyberbrottslingar vårt förtroende eller till och med sympati, vilket kan leda till att vi känner oss skyldiga att hjälpa till.

Pretexting förekommer i 50% av alla typer av social engineering-attacker. Vilket är mer än en 100-procentig ökning sedan förra året!

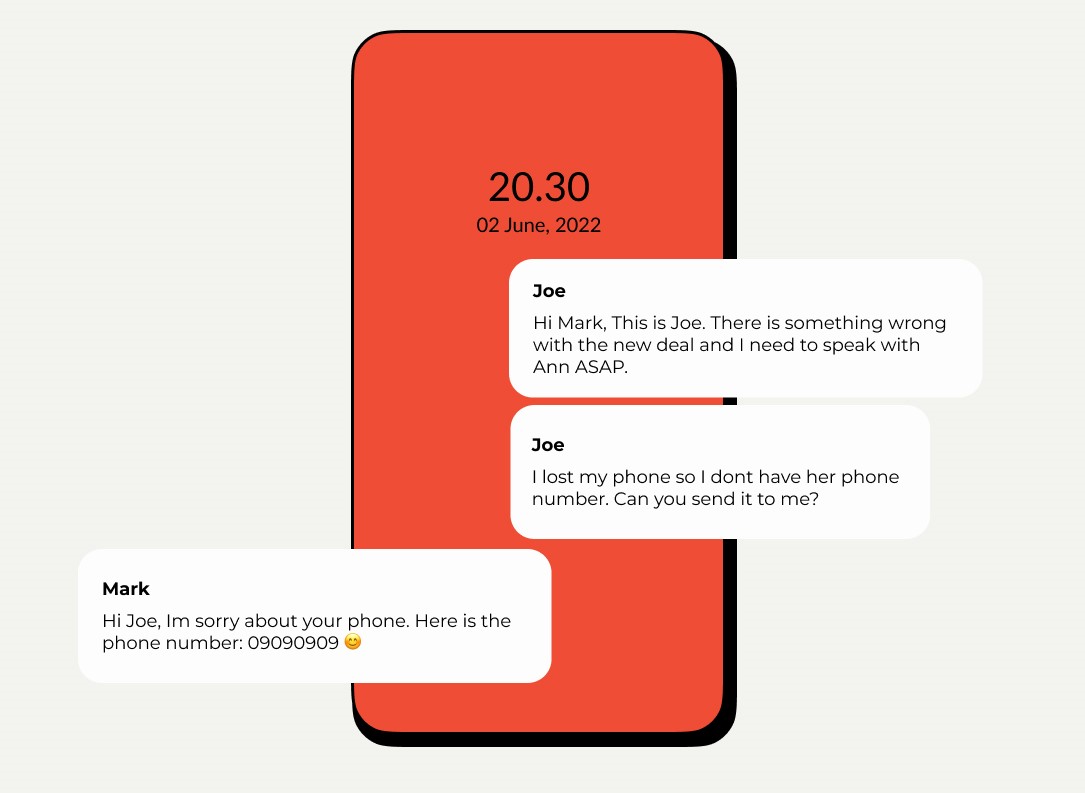

Exempel på en pretexting-attack

Mark får ett meddelande på LinkedIn från sin kollega Joe. Joe säger till Mark att han måste prata med deras chef Ann om en affär som deras företag nyligen har gjort. Affären är enorm och de skrev till och med om den på LinkedIn tidigare i morse. Joe skickar därför Anns personliga nummer till Mark, utan att veta att personen i andra änden inte är hans kollega Jon, utan en bedragare.

Bedragare använder sociala medier för att utge sig för att vara personer som du litar på, och deras profiler kan visa gemensamma vänner eller ange ett välkänt företag som sin arbetsgivare. Bedragaren använder förevändningen för att få bedrägeriet att verka trovärdigt, i exemplet ovan kan vi se hur skapandet av ett falskt scenario kan leda till att en anställd avslöjar känslig information.

Så här skyddar du din organisation mot pretexting

Du kan inte hindra bedragare från att kontakta dig, men du kan förbereda din organisation och dina anställda för när de gör det. Skydda din organisation från pretexting-attacker genom att informera alla anställda om de potentiella riskerna med att bedragare kontaktar dig via sociala medier eller personligen .

Om någon du känner skickar meddelanden till dig via en kanal som de normalt inte använder, eller om de ber om känslig information, kan det vara en bluff. Kontakta personen via en annan kanal eller prata med honom eller henne personligen för att bekräfta identiteten.

3. Tailgating - ett stort hot mot cybersäkerheten

Tailgating, även känt som piggybacking, är en social engineering-teknik som används av cyberbrottslingar för att få tillgång till begränsade områden.

Exempel på hur en tailgating-attack fungerar

Här är tre sätt som tailgating används på inom cybersäkerhet:

- Angriparen klär ut sig till budbärare och bär något i handen som han eller hon använder som ursäkt för att inte kunna öppna dörren själv.

- Med hjälp av en förevändning ger angriparen en anledning som verkar legitim till varför de behöver få tillgång till området, till exempel ett möte med företagets chef om det nya lönesystemet.

- Angriparen följer efter en ovetande anställd in i byggnaden eller genom en kontrollpunkt genom att hålla sig tätt bakom denne.

Eftersom tanken på en cyberbrottsling som närmar sig din arbetsplats utklädd till bud eller elektriker verkar så banal, ser inte organisationerna det som det hot det är. Särskilt utsatta är företag som inte utbildar sina anställda och inte har rätt system för åtkomstkontroll på plats.

Varför sker cyberattacker fysiskt?

Cyberbrottslingar använder psykiska metoder som tailgating för att få tillgång till serverrum, begränsade nätverk eller system för att stjäla kunddata, företagshemligheter eller information om ekonomi.

Så här skyddar du din organisation mot en tailgating-attack

För att skydda din organisation mot tailgating behöver du både digitala och fysiska säkerhetsåtgärder. Medan tvåfaktorsautentisering kan hjälpa till att skydda din organisation från obehörig digital åtkomst, kan utbildning i social ingenjörskonst och begränsning av fysisk åtkomst med fysiska hinder som dörrar som styrs av badge-läsare hjälpa dig att förhindra fysiska hot.

Så här utbildar du dina medarbetare för att skydda dem mot baklängestrafik

Informera dina anställda om att om de släpper in folk på företaget bör de försäkra sig om att de har ett legitimt ärende där. Om de påstår att de är där för att tala med John, bör du leda dem till John och se till att det är någon som John har ett möte med. Låt inte personen vandra runt på kontoret på egen hand.

Om det är en elektriker eller budfirma ska du prata med den person i din organisation som beställt tjänsten innan du släpper in dem för att säkerställa att de har anledning att vara där.

4. Bedrägeriergenom nätfiske

Phishing , vishing och smishing är metoder som använder e-post, telefonsamtal och textmeddelanden för att skicka ut falska meddelanden.

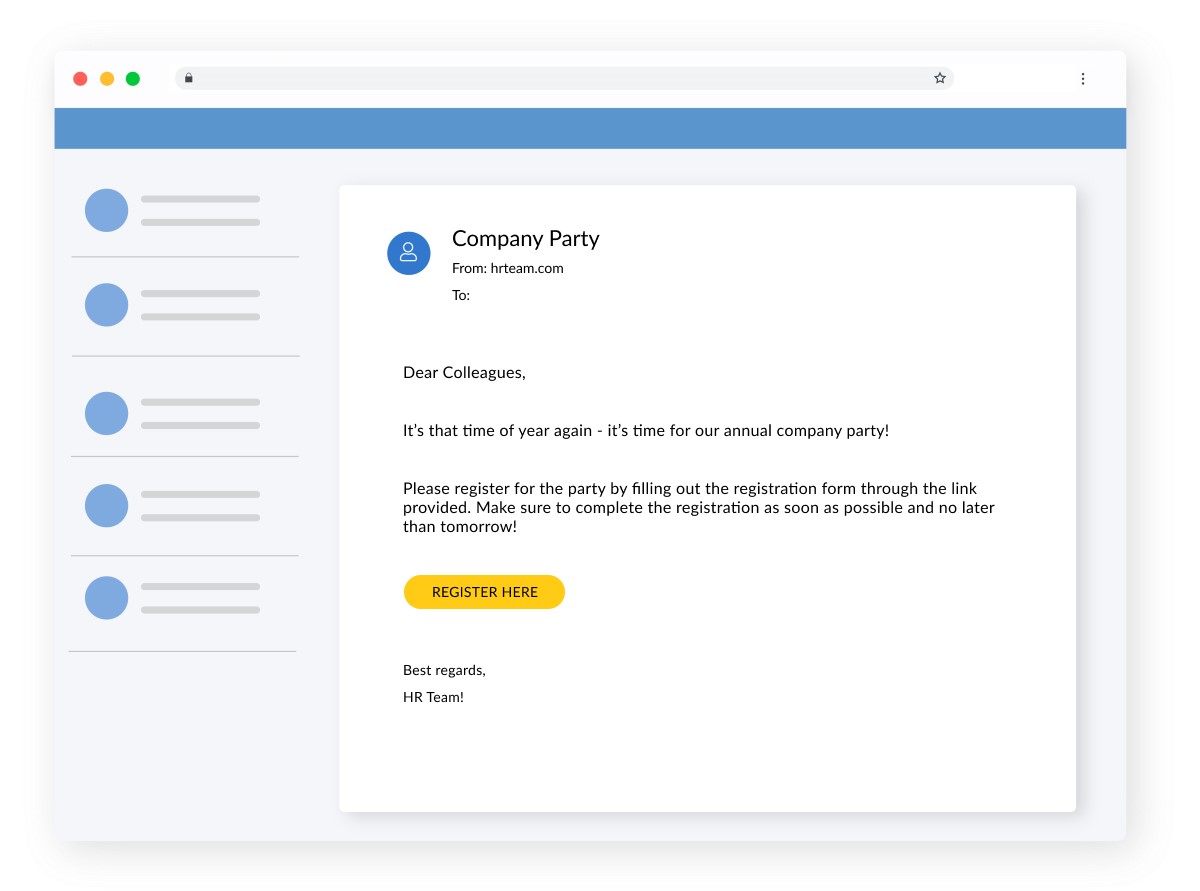

Spear phishing eller riktad phishing är en attack som är skräddarsydd för att lura en specifik person, till exempel en VD, men det kan också vara en ovetande anställd. För att skräddarsy bluffmeddelandet undersöker angriparen företagets webbplats och sociala mediekanaler för att ta reda på vilka som arbetar där , var det ligger, kommande evenemang etc.

Exempel på hur ett phishingbedrägeri kan gå till

En medarbetare får ett e-postmeddelande från vad som ser ut att vara HR-chefen, där medarbetaren bjuds in till en kommande företagsfest och ombeds att registrera sig via en länk. Den anställde har länge varit förväntansfull inför festen och väntat på att få inbjudan. Den anställde är inte misstänksam mot e-postmeddelandet och identifierar det inte som ett phishing-e-postmeddelande utan klickar på registreringslänken .

De vanligaste social engineering-metoderna enligt de över 100 000 phishing-mejl vi skickade ut

Cyberattacker utvecklas ständigt för att undvika upptäckt, och medan vissa metoder förblir desamma utvecklas andra till nya. För att lära oss vilka tekniker för social ingenjörskonst som fungerar bäst tittade vi på de över 100 000 phishingmejl som vi har skickat ut genom åren .

Det visade sig att auktoritet, brådska och belöning är de social engineering-metoder som har störst framgång och som får flest människor att klicka på länkar i phishing-e-post.

Phisha dina kollegor för att undvika phishing-bedrägerier

Phishing-simuleringar eller phishing-utbildning är en metod som används för att testa dina kollegors förmåga att känna igen och reagera på phishing-meddelanden. Om det görs på rätt sätt kan phishing av dina kollegor avsevärt förbättra din organisations försvar mot phishing och (social engineering-attacker).

Om du väljer att göra din phishing-utbildning med oss får du fördelen att du kan planera dina phishing-kampanjer med våra experter direkt i appen. På så sätt får du en samarbetsstrategi som säkerställer en solid strategi för att skydda din organisation mot cyberhot.

Läs mer om fördelarna med phishing-testning

5. Bedrägeriervia telefon

Telefonsamtal är en effektiv teknik för social ingenjörskonst eftersom angriparen lättare kan manipulera offren genom att tala direkt med dem. Genom att utnyttja känslor som skuld och rädsla är vi mer benägna att agera snabbt och kan följa förfrågningar från någon som ringer oss och kräver brådska.

Vi tenderar att vara mycket mindre uppmärksamma på cybersäkerhet när vi använder våra telefoner än datorer. Men telefonbedrägerier är den vanligaste formen av nätfiskeattacker efter e-post. Det är därför viktigt att medarbetarna är medvetna om hur de ska använda sina telefoner på ett säkert sätt.

Exempel på telefonbedrägeri

En anställd får ett telefonsamtal från en person som påstår sig vara företagets externa IT-support. Den anställde känner inte till denna tjänst, men han har märkt att hans dator fungerar långsammare på sistone. Den som ringer bekräftar att detta är problemet och ber den anställde att ladda ner ett reparationsprogram som skickats till hans e-post. Av rädsla för att orsaka ytterligare skada laddar den anställde ner det skadliga programmet .

Så skyddar du din organisation mot telefonbedrägerier

Det finns många olika typer av telefonbedrägerier och de kan vara svåra att förhindra. De här stegen hjälper dig att undvika de mest uppenbara hoten.

- Lämna aldrig ut känslig information via telefon, t.ex. kreditkortsuppgifter. Be den som ringer att följa upp via e-post och kolla upp företagets webbplats själv för att se om den är legitim.

- Låt medarbetarna gå en kurs där de får lära sig hur man undviker telefonbedrägerier

- Ett MDM-system kan hjälpa dig att övervaka hur de anställda använder sina telefoner, vilket gör det lättare för ledningen att hålla reda på eventuella telefonbedrägerier.

Bara en metod kvar innan vi når slutet av vår lista med taktiker.

6. Skuldersurfa och arbeta på språng

Många organisationer tillåter anställda att arbeta utanför kontoret, hemma eller på språng, på kaféer, hotell eller tåg. Detta är en stor bekvämlighet som många av oss uppskattar. Men det innebär också ytterligare säkerhetsrisker!

Att arbeta på platser med mycket folk kan resultera i axelsurfning. Shoulder surfing är när en annan person tittar över din axel för att se information på din skärm, t.ex. inloggningsuppgifter eller konfidentiell information.

Exempel på hur axelsurfning kan ske

En anställd som arbetar på ett café får ett telefonsamtal. Andra personer i caféet kan vara nyfikna och lyssna på samtalet, eller så kan de använda samtalet som ett tillfälle att se information på den anställdes laptopskärm.

Hur man håller sig säker när man arbetar på distans

När man arbetar på distans är det viktigt att vara medveten om sin omgivning och vara uppmärksam så att ingen kan se ens skärm eller avlyssna telefonsamtal.

Se till att alltid låsa skärmen när du är borta från din enhet. En annan motåtgärd som kan övervägas är tonade skärmskydd som begränsar axelsurfning.

Det här var några av de vanligaste metoderna. Även om de är mycket olika har de alla en sak gemensamt - låt oss ta en titt på det nästa.

Sociala ingenjörstekniker fungerar genom att utnyttja mänskliga känslor

Alla metoder för social ingenjörskonst bygger på att utnyttja mänskliga känslor och förtroende. Detta är inte en teknik i sig, men det är en viktig komponent i det som gör social engineering-attacker framgångsrika. Angripare kan manipulera vår vilja att samarbeta och hjälpa behövande, liksom vår rädsla för att misslyckas, genom att utlösa känslor som vänlighet, önskan, rädsla eller skuldkänslor.

När det gäller cybersäkerhet bör alla förfrågningar som framkallar starka känslomässiga reaktioner bemötas med försiktighet !

AI-verktyg och Deepfakes ökar framgångsgraden för social engineering-attacker

Den tekniska utvecklingen har gjort det lättare för hackare att skapa listiga typer av social engineering-attacker som ser legitima ut. MedAI-verktyg som deep fakes och ChatGPT som snabbt ökar i popularitet bland cyberbrottslingar är det viktigt att känna till dessa hot.

Vad är Deepfake phishing?Deepfakes gör det möjligt för cyberbrottslingar att generera text, ljud och video som efterliknar verkliga, betrodda personer Deepfake phishing har funnits sedan 2019, då ett brittiskt företag överförde 220 000 euro efter att en anställd fått ett telefonsamtal från en cyberbrottsling som använde deepfakes för att efterlikna företagets VD. Deepfakes används nu i olika bedrägerier som t.ex. falska jobbansökningar.

Att lära sig mer om användningen av AI-teknik vid nätfiske är ett viktigt steg för att minska riskerna. För att förhindra felaktiga finansiella transaktioner eller att konfidentiell information lämnas ut till fel person är det särskilt viktigt att toppchefer och personer i beslutsfattande ställning är medvetna om AI-bedrägerier.

Vad är den bästa motåtgärden mot social ingenjörskonst?

Det finns ingen universallösning för att stoppa social engineering-attacker, men genom att kombinera flera motåtgärder kan du minska riskerna.

Populära motåtgärder mot social ingenjörskonst

Den mest effektiva strategin är att utbilda dina anställda om säkerhetsrisker och hur man försvarar sig mot dem. Utbildning i säkerhetsmedvetenhet är alltid värt kostnaden med en ROI på upp till 562%.

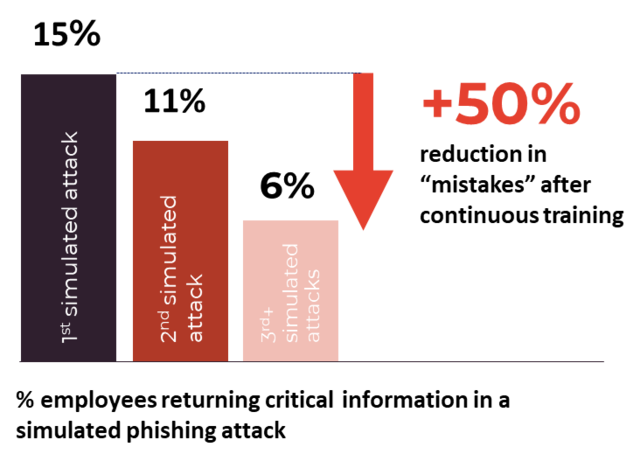

Data från en av våra studier visar att det är lättare att identifiera bluffmejl om man känner till tecknen på phishing. Efter att ha genomgått vår utbildning gjorde användarna över 50 % färre misstag i samband med phishing-e-post vid sitt tredje test.

Tiden är viktig, ju tidigare en attack rapporteras, desto mindre allvarlig och kostsam blir skadan. Utbilda dina anställda i att känna igen misstänkta aktiviteter och rapportera dem i tid.

Rätt verktyg och system kan hjälpa till att skydda program och data. I händelse av ett säkerhetsintrång kan t.ex. multifaktorautentisering vara det som räddar dig.

Förbered medarbetarna med phishing-simuleringar. Det finns inget bättre sätt att lära sig att upptäcka nätfiskeattacker än att utsättas för dem regelbundet. Phishing-simuleringar fungerar eftersom de är så nära verkligheten som det bara går.Att bara fokusera på IT är inte tillräckligt för att skydda din organisation. Du måste ta hänsyn till den mänskliga sidan också!

Vad ska du göra om du blir utsatt för social ingenjörskonst eller nätfiske?

Även om vi hoppas att detta inte kommer att bli fallet för dig så följer här en kort översikt för att begränsa omedelbar skada.

Om du blir utsatt för en social engineering-bedrägeri varierar de exakta stegen du bör vidta beroende på situationen och typen av bedrägeri. Men du kan använda följande motåtgärder i de flesta fall :

- Koppla bort dig själv från internet så fort som möjligt. Utan internetanslutning är det svårare för angriparen att komma åt din enhet och sprida virus till andra enheter och system.

- Byt lösenord. Om en angripare har fått tillgång till dina inloggningsuppgifter ska du byta lösenord så snabbt som möjligt för att förhindra att angriparen får tillgång till ditt konto. Om du återanvänder lösenordet för andra konton ska du ändra dem också.

- Kontakta denperson som är ansvarig för IT. Ditt IT-team kan köra antivirusbedrägerier och upptäcka påverkan från bedrägeriet. De vet vad de ska göra och hur de ska hantera attacken härifrån.

På CyberPilot tror vi på att ha ett proaktivt förhållningssätt till cybersäkerhet. Det innebär att du vidtar åtgärder innan en attack inträffar. För att förbereda dig för cybersäkerhetsrisker och hot rekommenderar vi att du har en beredskapsplan för hur du ska agera i händelse av en cybersäkerhetsincident.

Öka medvetenheten med utbildningi nätfiske och social ingenjörskonst

År 2022 beräknas ett dataintrång inträffa var 11:e sekund och det genomsnittliga intrånget kosta 4,35 miljoner dollar. De flesta dataintrång skulle kunna förhindras om medarbetarna var mer medvetna om hur man identifierar och rapporterar phishing- och social engineering-attacker på rätt sätt, vilket kan uppnås med utbildning.

Vad är utbildning i social ingenjörskonst?

Genom utbildning i social ingenjörskonst lär sig medarbetarna att upptäcka och undvika nätfiskebedrägerier och andra taktiker som används av angripare.

Med rätt utbildning kan individer och organisationer vidta proaktiva åtgärder för att skydda digitala och finansiella tillgångar och hålla känsliga uppgifter skyddade.

Vänta inte på att ett hot ska inträffa, utan vidta proaktiva åtgärder för att minska riskerna.

Phishing-simuleringar och utbildning i medvetenhet på hjälper dig att ta kontroll över situationen genom att göra dina anställda till en mindre säkerhetsrisk. Andra proaktiva motåtgärder är att göra en riskanalys eller att införa en IT-säkerhetspolicy.

You will receive inspiration, tools and stories about good cyber security practice directly in your inbox. Our newsletter is sent out approximately once a month.