Vi har mye data om hvordan folk reagerer på ulike typer phishing-kampanjer - og vi har bestemt oss for å dele dem med deg! I dette blogginnlegget ser vi på 12 phishing-kampanjer vi har sendt til mange av kundene våre opp gjennom årene. Vi analyserer dataene for å vise deg hvilke typer phishing-e-poster som er de farligste og hvorfor, alt sett i lys av ulike sosial manipulasjonsteknikker. Du vil se hvorfor vi alle må være oppmerksomme på phishing-e-post "innenfra" og hvor viktig det er å kjenne til tegnene på phishing-e-post. Men det er ikke bare undergang og dysterhet! Kunnskap er makt, og det er absolutt tilfelle med phishing. Du kan bruke lærdommen fra phishing-dataene våre til å fokusere på phishing-opplæringen og forbedre organisasjonens phishing-beredskap.

Vi har sendt 100 000 phishing-e-poster. Her er det du trenger å vite

- I gjennomsnitt går 10 % av alle mottakere "i fellen", det vil si at de sender inn data

- Ikke alle sosial manipuleringsteknikker er like. Den enkleste måten å lure ansatte på er å utnytte bedriftens autoritet.

- Tidsfrister eller hastverk øker innsendingsraten med 60 %, så det er viktig å alltid tenke seg om to ganger

- En gave, belønning eller fordel lokker mange til å gi fra seg informasjonen sin

- Det er viktig å kjenne til tegnene på en phishing-e-post (og ta seg tid til å se etter dem)

Dette er bare noen av funnene våre data om phishing-kampanjer avslører. Så la oss komme i gang!

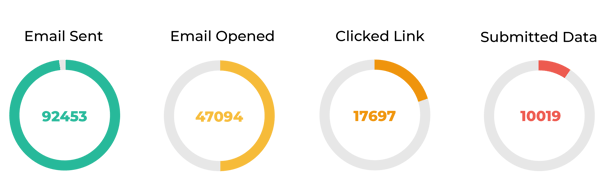

Dataene kommer fra 12 ulike phishing-kampanjer

Vi har sendt phishing-tester til kundene våre i årevis for å hjelpe organisasjonene deres med å lære seg å oppdage ondsinnet e-post. For å gi deg konkret innsikt i vår skattkiste av phishing-data, har vi sett på hvordan 12 av våre phishing-kampanjer presterte i gjennomsnitt. Dataene våre kan fortelle deg nøyaktig hva som gjør en phishing-e-post vellykket.

Før vi går nærmere inn på dataene, bør du vite hvordan phishing-kampanjene våre fungerer. Våre phishing-eksperter utformer falske phishing-e-poster som bruker alle de samme triksene som faktiske nettkriminelle bruker for å få folk til å klikke og returnere dataene sine. Sosial manipulering er det som gjør at phishing-e-poster fungerer, så vi undersøkte hvordan ulike teknikker for sosial manipulering fungerte i de 12 kampanjene.

Phishing-e-post er avhengig av sosial manipulering

Grunnen til at phishing-e-poster fungerer, er nettkriminelles evne til å utnytte psykologi og menneskelige svakheter. Dette kalles sosial manipulering. Ifølge IBM-manipulerer sosial manipulering folk til å dele informasjon de ikke burde dele, laste ned programvare de ikke burde laste ned, besøke nettsteder de ikke burde besøke, sende penger til kriminelle eller gjøre andre feil som setter deres personlige eller organisatoriske eiendeler eller sikkerhet i fare."

I bunn og grunn manipulerer sosial manipulering mennesker i stedet for teknologi. Det er derfor phishing-testing er så viktig. Fordi vi er så mottakelige for sosial manipulering, blir vi hackernes letteste mål. Vi har skrevet en fullstendig veiledning om hvordan du kommer i gang med phishing-testing i organisasjonen din, hvis det er noe du er nysgjerrig på å lære mer om.

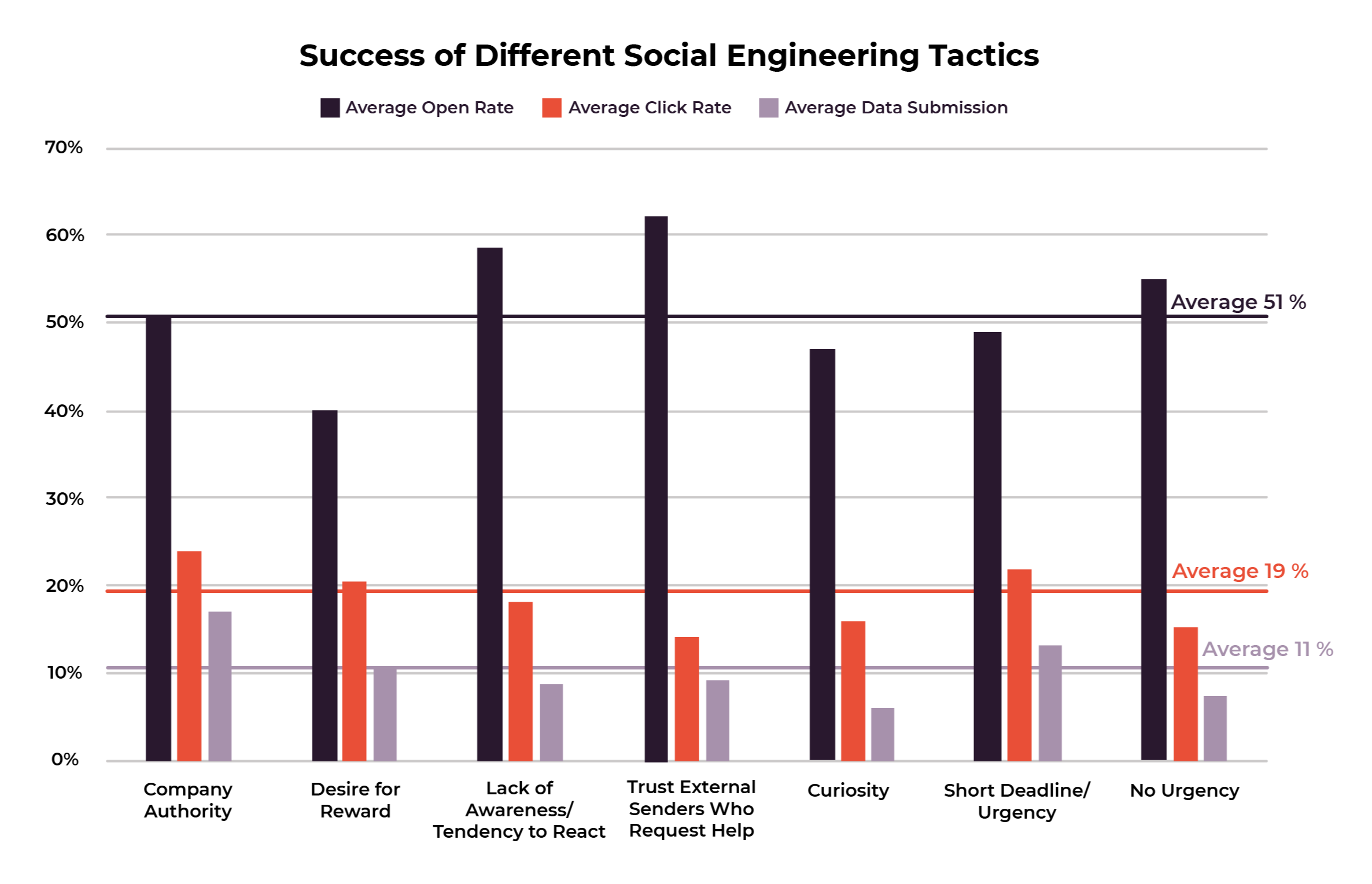

Noen sosial manipuleringsteknikker er mer vellykkede enn andre

Sosial manipulering kan omfatte mange ting, for eksempel å utnytte menneskets ønske om å hjelpe andre, lykkes på jobben, motta gaver eller imponere autoriteter. De sosial manipuleringsteknikkene vi målte i disse 12 phishing-kampanjene, omfatter utnyttelse:

- Autoriteten til personens eget selskap eller organisasjon - 4 av 12 kampanjer

- Mottakerens ønske om en gave, fordel eller belønning - 4 av 12 kampanjer

- Tendensen til å reagere raskt eller uten å tenke seg om, både i rutinemessige og unormale situasjoner - 4 av 12 kampanjer

- Viljen til å samarbeide med eksterne avsendere som ber om hjelp - 1 av 12 kampanjer

- Menneskelig nysgjerrighet - 2 av 12 kampanjer

- Hastefølelse skapt av korte tidsfrister - 9 av 12 kampanjer

Her er en rask oversikt over hvor godt de ulike sosial manipuleringsteknikkene fungerte, basert på hvor mange som åpnet, klikket og sendte inn data.

I de neste avsnittene går vi nærmere inn på de tre teknikkene som fungerte best: selskapets autoritet, tidsfrister og ønske om belønning.

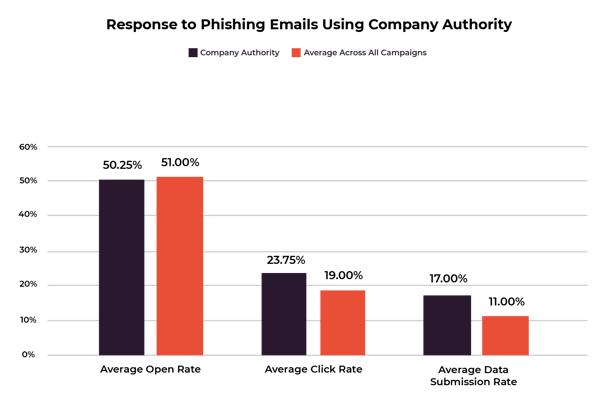

1. beste sosial manipuleringsteknikk: Selskapets autoritet

Dataene våre viser at phishing-e-poster som utnytter en bedrifts autoritet, er de mest vellykkede. Denne typen e-poster hadde flest klikk på lenker og flest innsendte data. Vi sendte fire kampanjer som så ut til å komme fra mottakernes betrodde selskap, og i gjennomsnitt klikket 24% av mottakerne på lenken og 17 % sendte inn dataene sine.

For å sette dette i perspektiv: For alle e-postene i denne studien var den gjennomsnittlige klikkfrekvensen 19%, og den gjennomsnittlige datainnsendingsfrekvensen var 11%. Vi har oppsummert dataene her for deg:

Fordi folk har en tendens til å stole på e-postene de mottar fra "selskapet" sitt, er det mye mer sannsynlig at de stoler på disse phishing-e-postene. Det er gode nyheter for hackere, fordi utnyttelse av selskapets autoritet øker det gjennomsnittlige antallet personer som sender inn dataene sine med 40%.

De to mest vellykkede phishing-kampanjene i denne kategorien var e-poster om en evakueringsplan og en ny passordpolicy. Disse virker som typiske e-poster man kan motta fra bedriften sin. Det er ingen overraskelse at folk var på vakt.

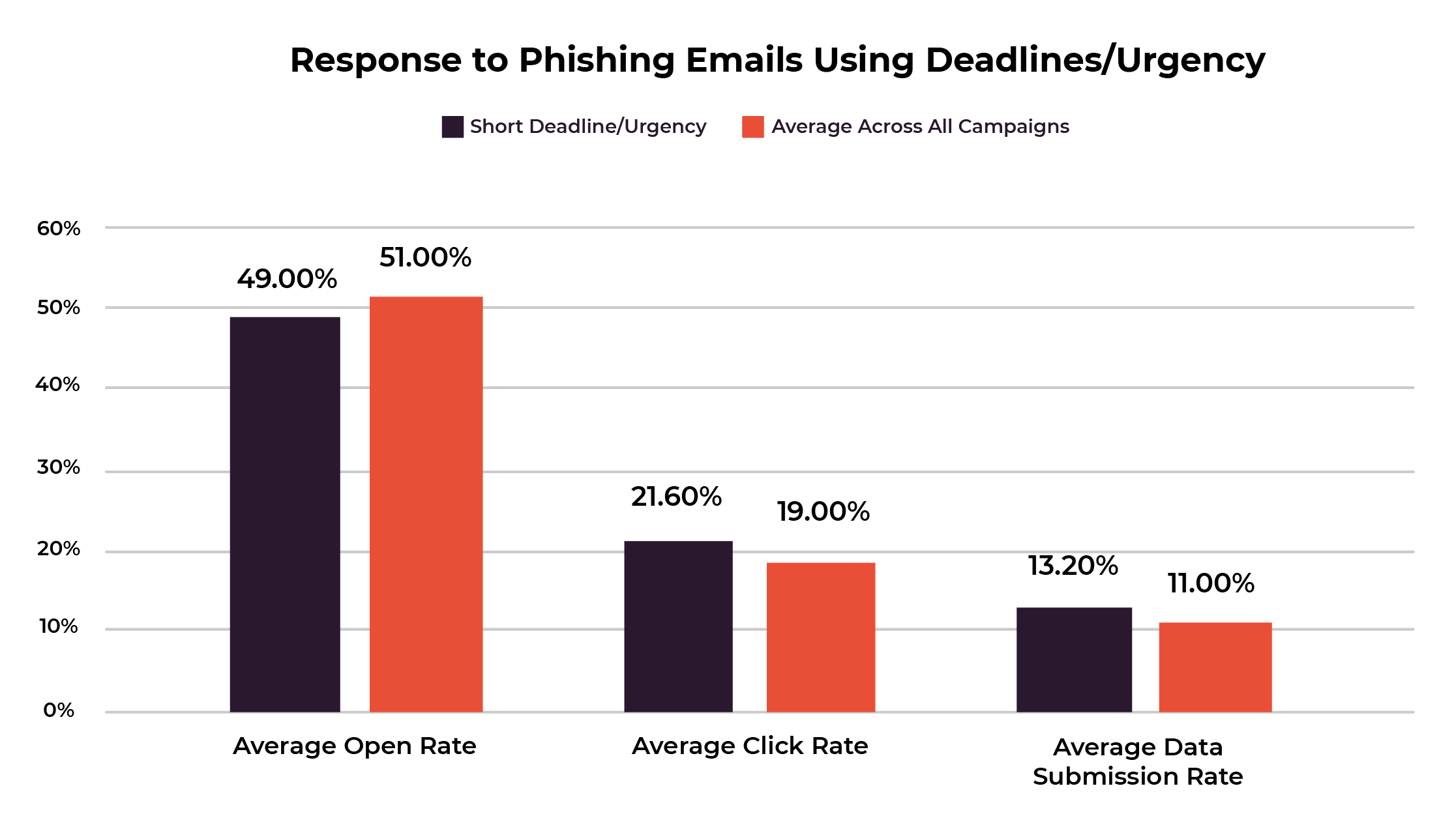

Den nest beste sosial manipulasjonsteknikken: Tidsfrister og hastverk

Den nest mest vellykkede sosial manipuleringsteknikken var bruken av en kort tidsfrist. I phishing-kampanjene med en kort frist for å handle, var det flere som klikket på lenkene og sendte inn dataene sine. Følelsen av at det hastet, fikk 13% av mottakerne til å sende inn dataene sine, og 22% til å klikke på lenken.

De fleste phishing-kampanjene vi evaluerer i denne studien, inneholdt en tidsfrist for å skape en falsk følelse av at det hastet. Tidsfrister er også noe vi er vant til å se, siden de hjelper oss med å sette forventninger og prioritere oppgaver på jobben. Vår fortrolighet med tidsfrister og stresset de legger på oss til å handle raskt, gjør dem til en vellykket sosial manipulasjonsteknikk.

De fleste phishing-kampanjene vi evaluerer i denne studien, inneholdt en tidsfrist for å skape en falsk følelse av at det hastet. Tidsfrister er også noe vi er vant til å se, siden de hjelper oss med å sette forventninger og prioritere oppgaver på jobben. Vår fortrolighet med tidsfrister og stresset de legger på oss til å handle raskt, gjør dem til en vellykket sosial manipulasjonsteknikk.

Den tredje beste sosial manipuleringsteknikken: Ønske om gaver, belønninger og fordeler

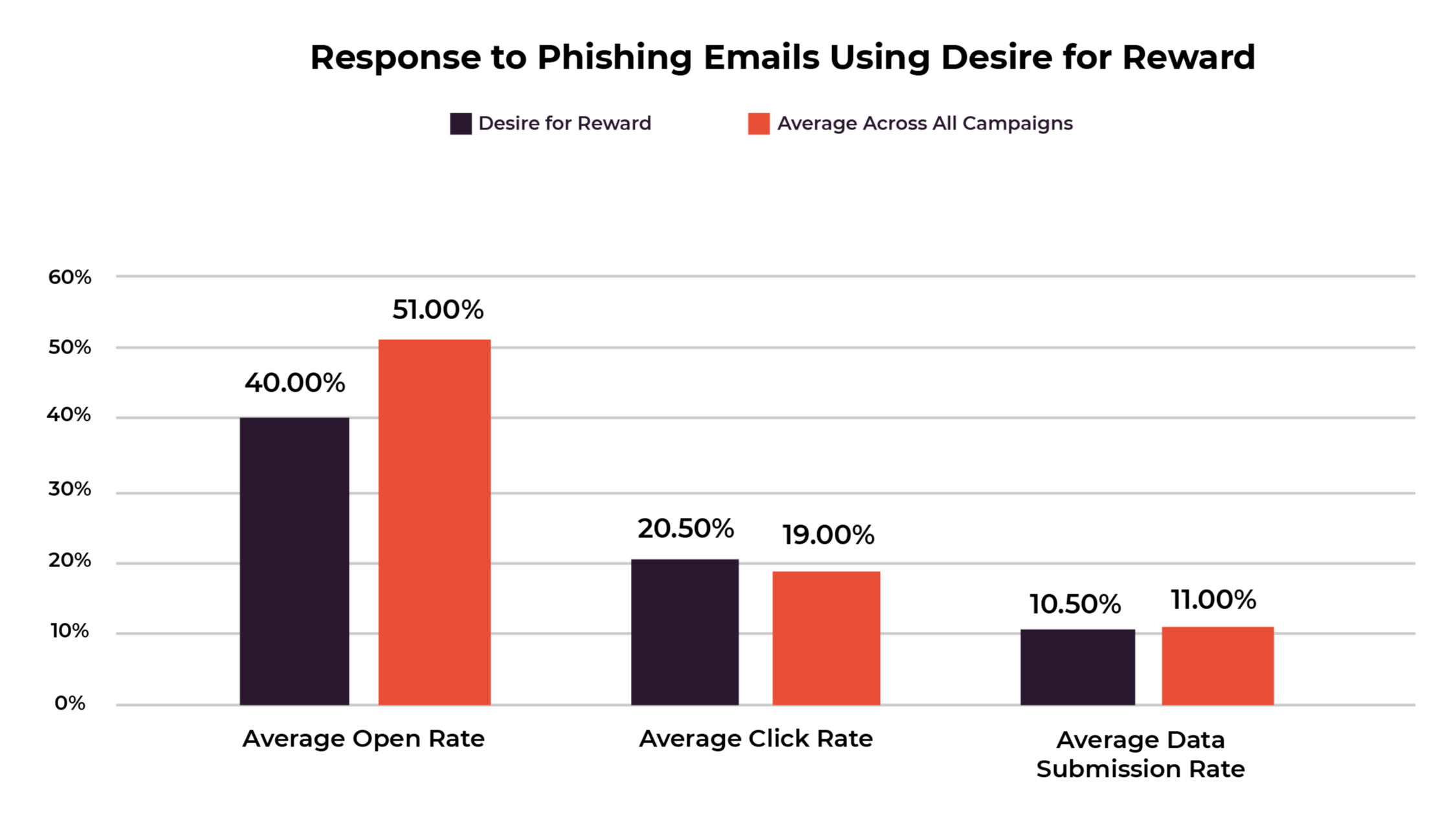

Denne vil sannsynligvis ikke overraske deg. Den tredje mest vellykkede sosial manipuleringsteknikken var å love en belønning eller gave. Disse e-postene hadde også høye klikk- og datainnleveringsrater - i gjennomsnitt klikket 21% av mottakerne på lenken, og 11 % sendte inn dataene sine.

Den mest vellykkede kampanjen i denne kategorien var en phishing-e-post med en konkurranse for ansatte. Denne kampanjen fungerte spesielt godt fordi den kombinerte to potente sosial manipuleringsteknikker: selskapets autoritet og ønsket om belønning. Men ønsket om fordeler kan ta overhånd selv når e-posten kommer fra en ekstern avsender. Dette var tilfellet i den nest mest vellykkede phishing-kampanjen i denne kategorien, som krevde at mottakeren logget seg på et eksternt nettsted ved hjelp av bedriftens passord.

Hva mer kan vi lære av dataene om phishing-kampanjer?

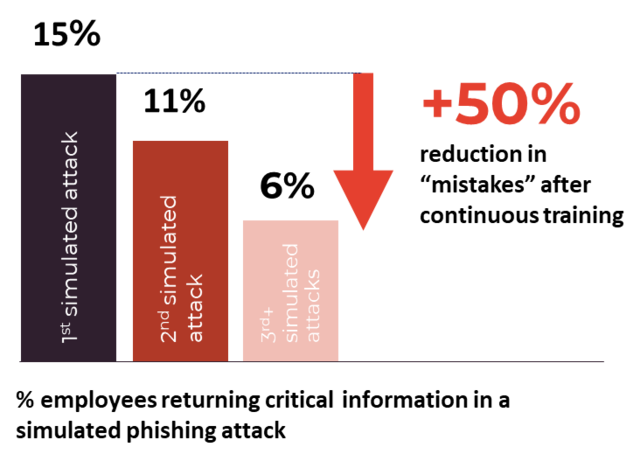

Nå som vi har gått gjennom de tre mest overbevisende sosial manipuleringsteknikkene i dataene våre, kan vi snakke om de andre trendene dataene våre viser. Vi kan se at folk har en tendens til å senke guarden når en e-post ser ut som om den kommer fra en intern avsender, men det er viktig å nærme seg alle e-poster med en sunn dose skepsis. Forskjellene i åpnings-, klikk- og innsendingsrater viser oss at det å kjenne til tegnene på en phishing-e-post og tenke seg om to ganger før man klikker på lenker, forebygger feil i phishing-e-poster. Data fra en annen av studiene våre viser også at det å kjenne til tegnene på en phishing-e-post bidrar til å identifisere dem. Brukerne våre gjorde over 50% færre feil i forbindelse med phishing-e-poster innen den tredje phishing-testen.

Sosial manipulering påvirker ikke folks handlinger når de klikker på lenken

På tvers av alle e-postene er det ikke stor forskjell i antall personer som tenker seg om to ganger etter å ha klikket på lenken. I gjennomsnitt er det en forskjell på 8-10% mellom antallet personer som klikker på lenken, og antallet som deretter sender inn dataene sine. Men forskjellen er omtrent den samme uavhengig av hvilken sosial manipuleringsteknikk som ble brukt eller temaet i e-posten. Det ser ut til at når en person først har klikket på lenken, har de for det meste bestemt seg, og innholdet i e-posten betyr ikke så mye.

Dette forteller oss at det er viktig å kjenne til tegnene på en phishing-e-post i selve e-posten, for når du forlater e-posten og følger lenken, kan skaden allerede være skjedd.

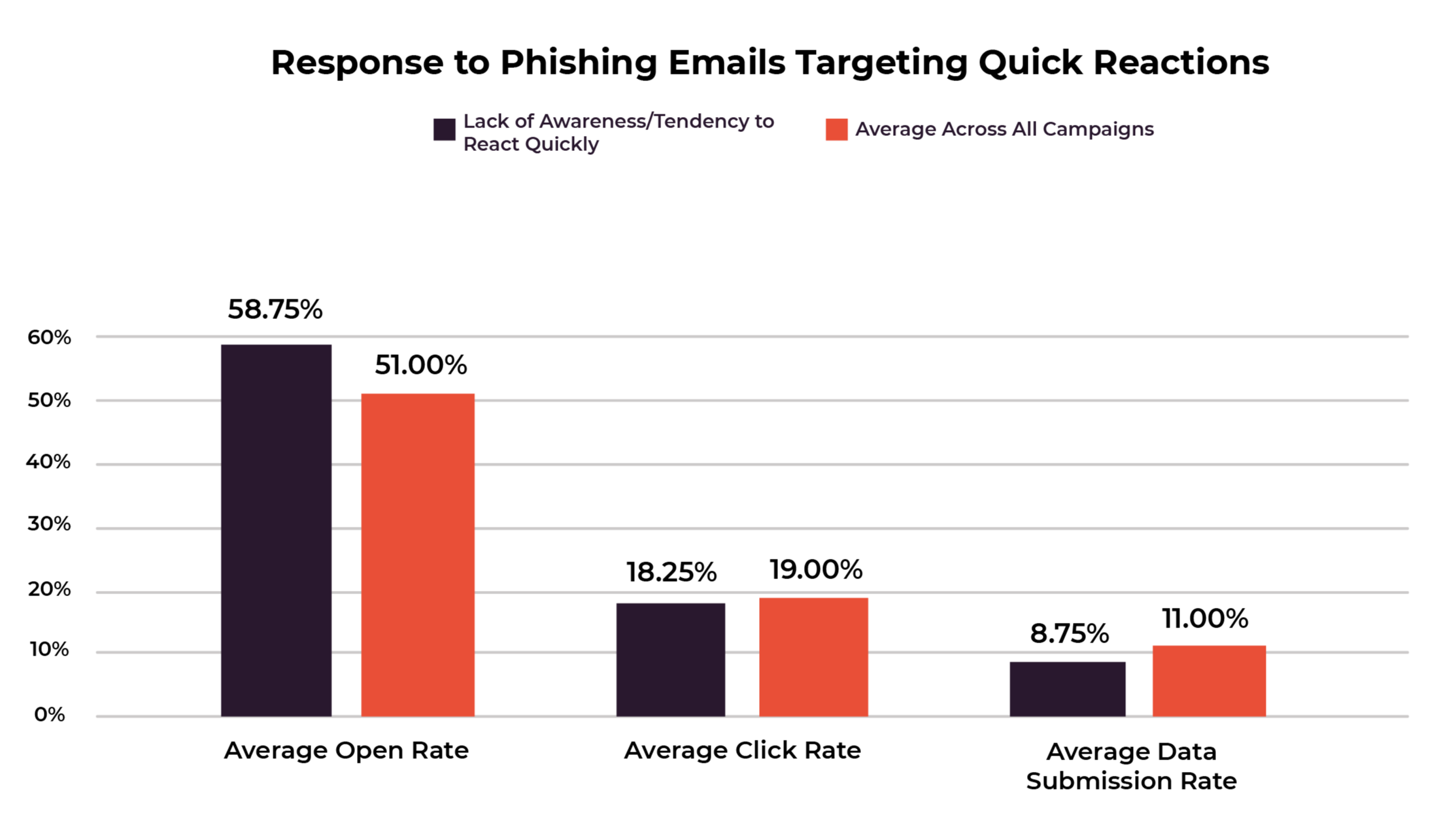

Innledende mangel på bevissthet eller instinktive reaksjoner kan gjenopprettes

Phishing-kampanjene våre som utnyttet folks tendens til å reagere uten å tenke seg om, hadde høye åpningsrater, men lave klikk- og datainnleveringsrater. Totalt sett fikk disse e-postene 59 % av personene til å åpne dem (sammenlignet med den gjennomsnittlige åpningsfrekvensen på 51%), men det var langt færre som faktisk sendte inn data - bare 9%. Denne store forskjellen mellom åpningsfrekvensen og innsendingsfrekvensen viser at phishing-historien ikke er helt dyster. Noen ganger åpner folk en e-post uten å tenke over det, men så kommer detektivferdighetene deres til sin rett. De merker at noe er galt, og de unngår å falle for hackerens triks.

Du vil se den samme trenden igjen i neste avsnitt.

De fleste er godt klar over trusselen fra eksterne e-postavsendere

Phishing-kampanjen vår, der et eksternt selskap sendte ansatte en spørreundersøkelse, hadde en av de største forskjellene mellom antall personer som åpnet e-posten og de som returnerte dataene sine. Selv om den hadde en av de høyeste åpningsfrekvensene av alle e-poster, 62%, hadde den også en innleveringsfrekvens under gjennomsnittet (9%).

Åpningstallene gir oss ikke et fullstendig bilde av phishing-kampanjens resultater, siden mange åpner en e-post ved et uhell. Nøkkelen er forskjellen mellom åpningsfrekvensen og innsendingsfrekvensen, ettersom dette forteller oss at de så noe i e-posten som så ut som phishing, og at de endret kurs.

Alt i alt viser dette hvor viktig det er å kjenne til tegnene på en phishing-e-post.

Å kjenne til tegnene på en phishing-e-post forhindrer alvorlige feil

Vi kan se den samme trenden i forskjellene mellom åpne- og innsendingsrater også i andre phishing-kampanjer. For eksempel hadde phishing-kampanjen vår om et nytt IT-system den høyeste åpningsraten av alle kampanjene. 75% av brukerne åpnet denne e-posten, sammenlignet med den gjennomsnittlige åpningsraten på 51%. Men de så noe i e-posten som fortalte dem at det var en svindel, og bare 9% sendte inn dataene sine, noe som er lavere enn gjennomsnittet på 11%.

Phishing-kjennetegn i denne e-posten som kunne ha gitt dem en ledetråd, var

- Feil i avsenderens e-postadresse eller signatur

- Når man holder musepekeren over en lenke, vises en uvanlig URL

- Kort tidsfrist

- Ingen advarsel gitt på forhånd

Som de siste phishing-dataene har vist, kan kunnskap om hvordan man oppdager en phishing-e-post få folk til å tenke seg om to ganger før de gjør det hackeren ønsker.

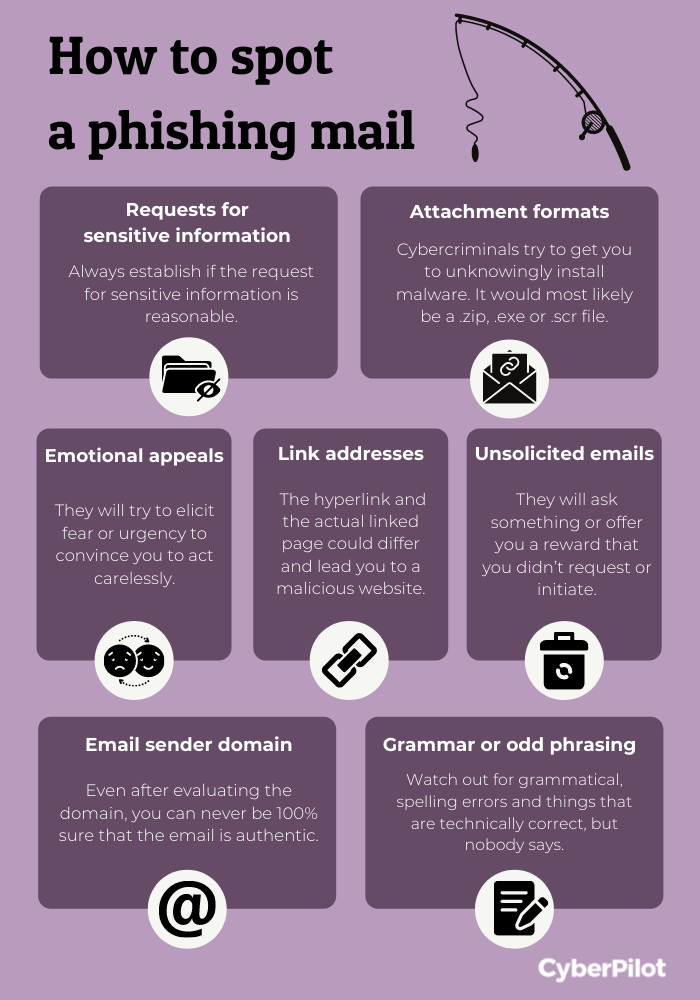

Du er velkommen til å bruke våre gratis plakater om temaer innen cybersikkerhet og GDPR, som den over om tegn på en phishing-e-post.

Budbringeren betyr mer enn temaet

En annen trend i dataene våre om phishing-kampanjer viser at det ikke nødvendigvis er temaet, men budbringeren som kan ha størst effekt. Som vi så, er selskapets autoritet den svakheten som er lettest å utnytte for en hacker. Så selv om temaet i en e-post virker falskt, er det mye mer sannsynlig at vi stoler på den når den kommer fra en "pålitelig kilde". Folk er mer oppmerksomme på svindel med fordeler som kommer fra en tilfeldig ekstern avsender, men hvis den kommer fra bedriften deres, er det mer sannsynlig at de stoler på den. Den samme trenden gjelder for andre typer phishing-e-post, for eksempel sikkerhetsoppdateringer. Siden det er så lett å utnytte bedriftens autoritet, er det viktig at alle er oppmerksomme på hackere som utgir seg for å være fra bedriften, slik tilfellet er med CEO-svindel.

Forebygging av phishing starter med bevissthet

Dataene fra phishing-kampanjene våre viser at det er viktig å være klar over tegnene på phishing-e-post, de ulike typene phishing-e-post som finnes, og de sosial manipuleringsteknikkene som hackere benytter seg av. I gjennomsnitt sender 10% av alle mottakere av phishing-e-post i alle kampanjene våre inn data eller utfører den ønskede handlingen. Men det trenger ikke å være slik!

Hackere vil alltid prøve å utnytte menneskelige svakheter. Den beste måten å forhindre at de lykkes på, er å være forberedt. Vi anbefaler å lære opp organisasjonen til å bli oppmerksom på ulike phishing- og sikkerhetstrusler gjennom opplæring i security awareness, og deretter sette ferdighetene deres på prøve med phishing-testing. Og forskning bekrefter at opplæring fungerer, så det er verdt tiden din. Våre data viser for eksempel at folk gjør over 60% færre feil i phishing-e-poster etter at de har fått kontinuerlig opplæring i bevissthet og phishing.

For å oppsummere? Sosial manipulering fungerer, men det gjør opplæring også.