Hoe je een Acceptable Use Policy opstelt - voorbeeld met gratis template

Het hebben van een Acceptable Use Policy bevorderd niet alleen een sterke cyber security cultuur binnen je organisatie, maar zorgt er ook voor dat de hele organisatie op één lijn zit en weet hoe ze met hun digitale activiteiten moeten omgaan. Het doel is dat iedereen in de organisatie zich zeker voelt en weet wat hij wel en niet kan doen.

In deze blogpost leiden we je door een voorbeeld van een Acceptable Use Policy aan de hand van onze template. We zullen ook bespreken waar je rekening mee moet houden als je deze richtlijnen voor je organisatie opstelt.

Inhoudsopgave

-

Informatiebeveiligingsbeleid vs. Acceptable Use Policy

-

Hoe je ons Acceptable Use Policy voorbeeld kunt gebruiken

-

- Vertrouwelijkheid

-

Toegangscodes (wachtwoorden en pincodes)

-

Fysieke beveiliging

-

Omgang met apparatuur en documenten buiten de werklocaties

-

Apparatuur en software

-

Gebruikersgegevens

-

Digitale activiteit

-

Beveiligingsmonitoring en logging

-

Omgang met persoonsgegevens

-

Rapporteren van beveiligingsincidenten

-

De richtlijnen in ons Acceptable Use Policy voorbeeld zijn een eerste stap naar het versterken van goede gewoontes

-

Een Acceptable Use Policy draagt bij aan een sterke basis voor je cybersecurity cultuur

Informatiebeveiligingsbeleid vs. Acceptable Use Policy

Bij het werken met cybersecurity in je organisatie kan het zeer nuttig zijn om zowel een informatiebeveiligingsbeleid als een Acceptable Use Policy te hebben. Beide documenten werken samen om duidelijke verwachtingen te bieden, die je beveiliging zal versterken doordat het de doelstellingen, verantwoordelijkheden en vereisten voor werknemers op het gebied van IT-beveiliging behandelt. Je kunt onze templates als leidraad gebruiken om je op weg te helpen.

Het doel van een informatiebeveiligingsbeleid is om een algemene reeks doelstellingen aan te reiken waarnaar de organisatie streeft. Daarnaast benadrukt het dat alle medewerkers verantwoordelijk zijn voor het handhaven van de IT-beveiliging binnen een organisatie. Het beleid is een klein document van slechts een paar pagina's, en het dient als een managementmemo met ambities voor de informatiebeveiligingsmaatregelen van de organisatie. Via de bovenstaande link kom je bij een gratis template en handleiding voor het maken van je eigen informatiebeveiligingsbeleid.

De richtlijnen voor het verantwoordelijk gebruik van ICT-faciliteiten (Acceptable Use Policy) is uitgebreider en omvat regels en richtlijnen die de hele organisatie dient te volgen. Waar het informatiebeveiligingsbeleid algemeen en strategisch is, is de Acceptable Use Policy concreet en uitvoerbaar.

Een Acceptable Use Policy omvat wat moet worden opgenomen in iemands dagelijkse routine tijdens het werk. Het kan bijvoorbeeld richtlijnen bevatten over de lengte van wachtwoorden, veilig gebruik van Wi-Fi, schone bureaus, het versturen van persoonlijke gegevens via e-mail, of privégebruik van bedrijfsmiddelen, zoals laptops en smartphones.

Het doel van de ICT-gedragsregels is om het speelveld voor de organisatie te creëren. Het dient helderheid te bieden voor alle personeelsleden, dus de richtlijnen moeten eenvoudig te begrijpen en te volgen zijn.

Je zult weten dat je Acceptable Use Policy succesvol is wanneer niemand in je organisatie hoeft te twijfelen of ze al dan niet de regels aan het breken zijn. De richtlijnen moeten duidelijk de verwachtingen vastleggen, zodat iedereen gemakkelijk op een veilige manier door zijn dagelijkse werkleven kan navigeren. Bovendien moet het document beknopt zijn, want te veel regels kunnen overweldigend zijn en uiteindelijk leiden tot een slechtere informatiebeveiliging.

Aangezien elke organisatie anders is, raden wij aan dat je ons Acceptable Use Policy als voorbeeld gebruikt, zodat je inspiratie opdoet voor je eigen beleid. Je organisatie heeft zijn eigen behoeften en context, waardoor wellicht slechts enkele van de regels relevant zijn. We raden dan ook aan om te nemen wat voor jou relevant is, je eigen richtlijnen toe te voegen, en de rest te verwijderen.

De Acceptable Use Policy template behandelt richtlijnen over de volgende aspecten:

-

Doel

-

Vertrouwelijkheid

-

Toegangscodes (wachtwoorden en pincodes)

-

Fysieke beveiliging

-

Omgang met apparatuur en documenten buiten de werklocaties

-

Apparatuur en software

-

Gebruikersgegevens

-

Digitale activiteit

-

Beveiligingsmonitoring en logging

-

Omgang met persoonsgegevens

-

Melden van beveiligingsincidenten

Bovendien bevat de template twee algemene punten:

- Doelstellingen

- Richtlijnen en uitgangspunten

Als eerste bieden we een doelverklaring om de toon te zetten en de doelen van de Acceptable Use Policy te communiceren. Over het algemeen moet hierin staan dat dit document een set richtlijnen is waarvan verwacht wordt dat alle personeelsleden in de organisatie zich eraan houden. We geven hier een voorbeeld:

“X (naam van organisatie) richt zich op de beschikbaarheid, vertrouwelijkheid en integriteit van zijn systemen en gegevens. Daarom moeten alle medewerkers op een verantwoordelijke, ethische en wettelijke manier te werk gaan. Alle personeelsleden, consultants en tijdelijke medewerkers bij X moeten informatie kunnen beheren met zorg en discretie, zowel geschreven, elektronisch of verbaal.

Daarom moet de omgang met data in overeenstemming zijn met het informatiebeveiligingsbeleid van X en de vermeldde regels en uitgangspunten volgen. Om dit te waarborgen worden de medewerkers binnen ‘X’ getraind en bewust gemaakt van onderwerpen op het gebied van IT-beveiliging en de AVG door middel van continue bewustwordingstrainingen.”

In het kort licht de doelverklaring de basisregels uit voor het gebruik van alle ICT-middelen binnen je organisatie. Het moet expliciet de verwachtingen uitspreken voor voortdurende training en bewustwording van je personeel.

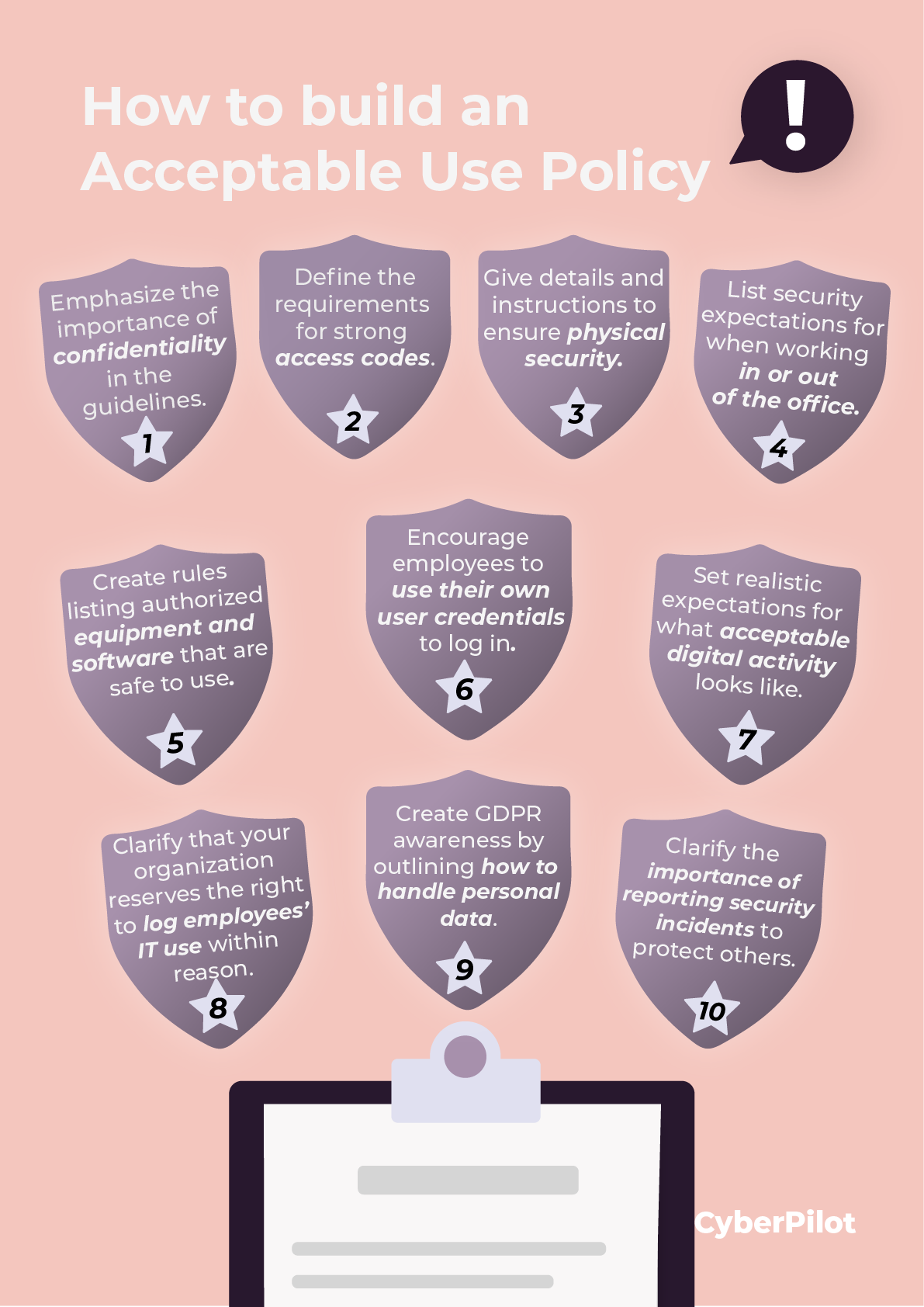

De richtlijnen en uitgangspunten stippen specifieke regels aan bij het gebruik van de ICT-systemen in je organisatie. Hier hebben we tien punten toegevoegd die je kunt bijvoegen met wat begeleidende tekst.

Vertrouwelijkheid wordt normaal gezien opgenomen in arbeids- of projectcontracten, maar het is nog steeds handig om dit in de Acceptable Use Policy bij naam te noemen om het belang ervan te benadrukken. Het stipt aan dat het bedrijf vertrouwelijkheid verwacht van zijn medewerkers wanneer het op vertrouwelijke informatie aankomt zoals klantgegevens. We geven hier een voorbeeld:

“Je dient voorzichtig en discreet om te gaan met alle informatie van ‘X’. Je mag geen informatie, systemen of netwerken raadplegen of gebruiken die niet nodig zijn voor je werk. Deel geen vertrouwelijke informatie met collega’s, consultants of tijdelijke werknemers die deze informatie niet nodig hebben voor hun werk. Je mag geen vertrouwelijke informatie delen met externe partijen, tenzij dit een duidelijk commercieel doel dient. De externe partij moet tevens een geheimhoudingsverklaring hebben ondertekend.”

In deze sectie kan de organisatie eisen stellen aan de toegangscodes voor gebruikers. Je kunt bijvoorbeeld vereisten stellen aan de lengte of aan het gebruik van cijfers of karakters. Je kunt deze sectie ook gebruiken om personeelsleden af te raden om wachtwoorden te hergebruiken. We geven hier een voorbeeld:

“Alle wachtwoorden en pincodes zijn strikt persoonlijk. Om een sterk wachtwoord te creëren raden wij lange wachtwoorden aan van tenminste 12 karakters met zowel hoofdletters als kleine letters, cijfers en speciale tekens. Bij het verlaten van je werkplek dien je uit te loggen of de computer te vergrendelen. Laat wachtwoorden nooit opgeschreven achter op prikborden, papier of opgeslagen op een harde schijf/e-mailserver.”

We hebben ook een blog geschreven met tips over hoe je sterke wachtwoorden kunt maken die je team kan onthouden, als je daar meer over wilt lezen.

In het onderdeel fysieke beveiliging gaat het over informatie die wordt bewaard in de fysieke omgeving. Ook biedt dit onderdeel enkele goede praktijken en pointers over waar je van bewust moet zijn in fysieke settings. We geven hier een voorbeeld:

“Je bureau moet altijd vrij zijn van vertrouwelijke informatie. Vertrouwelijke informatie moet in afgesloten lades of kasten worden geplaatst om ongeoorloofde toegang te voorkomen. Je dient je ook bewust te zijn van de zichtbaarheid van je pc-scherm. Je mag geen vertrouwelijke en gevoelige gegevens open hebben staan wanneer er onbevoegden achter je staan die jouw activiteiten over je schouder mee kunnen volgen.”

In dit gedeelte vind je aanbevelingen over hoe werknemers met apparatuur en dossiers moeten omgaan wanneer ze zich buiten de gebouwen van je organisatie bevinden, bv. wanneer ze thuis werken.

Hier kun je beschrijven hoe de verwachtingen kunnen verschillen naargelang de werknemer fysiek op kantoor is. Dit gedeelte richt zich vooral op het beveiligen van het ICT-apparatuur van het bedrijf. We geven hier een voorbeeld:

“Als je mobiele ICT-middelen meeneemt buiten de kantoren van ‘X’, moet er een pincode of wachtwoord zijn ingesteld om te zorgen voor voldoende beveiliging tegen toegang door onbevoegden. Bij vliegreizen moeten draagbare ICT-middelen (bijv. laptops of mobiele apparaten) en documenten altijd als handbagage worden meegenomen.”

Tegenwoordig maken we gebruik van clouddiensten en -software, die snel toegankelijk zijn en gedownload kunnen worden van het internet. Daarom is het essentieel om enkele algemene regels op te stellen over welke soorten diensten gebruikt en gedownload mogen worden, want het kan ongelooflijk moeilijk zijn om de activiteiten van je team te controleren. We geven hier een voorbeeld:

"Alle IT-systemen, middelen of opslagapparaten moeten door X worden goedgekeurd en voldoen aan de uitgeschreven bedrijfsnormen. Sluit nooit ongeautoriseerde apparatuur aan op werkstations of netwerken. Dit geldt ook voor USB-sticks en smartphones. Je mag alleen programma’s installeren en downloaden waarvoor je toestemming hebt gekregen.

Software en apparatuur zijn eigendom van X en moeten als zodanig worden behandeld. Daarom mogen ze niet uitgeleend worden, ook niet aan familieleden. Je dient de interne bestandsservers van X te gebruiken bij het verwerken van gegevens. Gebruik van cloudgebaseerde diensten zoals Google Drive, Dropbox en het webgebaseerd delen van bestanden is alleen toegestaan bij het ontvangen van gegevens van externe partijen. Het is niet toegestaan om gegevens van X te uploaden naar niet-geautoriseerde diensten. Software moet altijd worden gebruikt in overeenstemming met de licentievoorwaarden waartoe X heeft toegetreden.”

Andere manieren om de activiteiten van je team in de gaten te houden zijn asset management en mobile device management.

Gebruikersgegevens omvatten gebruikersnamen en wachtwoorden die worden gebruikt om in te loggen op de ICT-systemen van de organisatie. Meerdere gebruikers kunnen bijvoorbeeld gebruikersgegevens delen en gebruik maken van elkaars inloggegevens. Wij raden je echter aan alleen je eigen inloggegevens te gebruiken, zodat je niet in de problemen komt door andermans acties. We geven hier een voorbeeld van de richtlijn:

“Gebruikersrechten moeten worden gerespecteerd. Gebruik alleen je eigen gebruikersrechten. Je mag je gebruikersgegevens nooit delen met anderen (inclusief je werkgever). Misbruik van gegevens en ICT-middelen kan digitale sporen nalaten die een negatieve impact kunnen hebben op de reputatie van X.”

Hier kan je goede gewoontes en beperkingen voor digitale activiteit op bedrijfsmiddelen bespreken. Het is belangrijk om realistische verwachtingen uit te spreken waarvan een deel onder ‘gezond verstand’ hoort te vallen. Het zou bijvoorbeeld te ver gaan om het bezoeken van bepaalde websites of het bekijken van privé-mailadressen te verbieden, maar je kunt wel de hoeveelheid privéconsumptie gedurende de werktijd beperken. Illegale websites en activiteiten zouden vanzelfsprekend moeten worden verboden. Maar het is aan jouw organisatie om deze regels te specificeren op de vlakken waar je team nog vrijheid heeft en waar de grens ligt. We bieden hier een voorbeeld:

“Je dient het privégebruik van internet en e-mail via de middelen van X tot een minimum te beperken. Privé-documenten kunnen lokaal op de computer worden opgeslagen. Lokale mappen moeten worden gemarkeerd als “privé”. Het is niet toegestaan om gevoelige persoonlijke gegevens per e-mail te versturen. In geen geval mag aan werk gerelateerde online correspondentie plaatsvinden door geanonimiseerde communicatiekanalen. Het is strikt verboden om de e-mailaccounts, computers, tablets en mobiele telefoons te gebruiken voor het bekijken van pornografisch, racistisch, extremistisch of crimineel materiaal. Bij het ontvangen van een e-mail dient het e-mailadres van de afzender te worden gecontroleerd alvorens onbekende links en documenten worden geopend.”

Het laatste deel van dit voorbeeld kan je organisatie beschermen tegen phishing-aanvallen, één van de grootste veiligheidsrisico's waarmee bedrijven te maken kunnen krijgen.

8. Beveiligingsmonitoring en logging

Het doel van dit onderdeel is mee te delen dat je, als organisatie, de digitale activiteiten van je team kunt registreren en monitoren voor veiligheidsdoeleinden. Het betekent niet noodzakelijk dat de monitoring routinematig gebeurt. In dit onderdeel is het belangrijk om ook te communiceren dat je de privacy van je team respecteert. Door mogelijke monitoring onder de aandacht van je personeel te brengen, kun je hen aanmoedigen om hun digitale activiteiten binnen de perken te houden. We geven hier een voorbeeld:

“X respecteert de privacy van de individuele werknemer en werkt in overeenstemming met lokale wetten en regels. We behouden ons echter het recht om IT-gebruik te registreren en, in speciale gevallen, toegang te hebben tot de e-mails en bestanden van een werknemer.”

Een juiste omgang en verwerking van persoonsgegevens is één onderdeel om aan de AVG te voldoen. Normaliter vereist voldoen aan de AVG meer uitgewerkte processen dan een document met een reeks regels voor IT-gebruik. De Acceptable Use Policy is echter nog steeds een plek waar werknemers bewust kunnen worden gemaakt van de algemene vereisten waaraan zij zich moeten houden bij de omgang met persoonsgegevens. Deze richtlijnen zeggen niet veel over de processen waarmee je organisatie aan de AVG vereisten voldoet, maar ze kunnen wel bewustzijn creëren over het belang van de veilige verwerking van persoonsgegevens. We geven hier een voorbeeld:

“Bij ‘X’ zijn we zeer gericht op de bescherming van persoonsgegevens die ons door onze medewerkers, klanten en partners worden toevertrouwd. We werken voortdurend aan de ontwikkeling en implementatie van veilige processen om een wettelijke en veilige omgang met persoonsgegevens te garanderen.

We hebben de volgende algemene uitgangspunten vastgesteld voor de correcte omgang met persoonsgegevens:

-

Werknemers mogen uitsluitend toegang hebben tot persoonsgegevens die verband houden met hun werk.

-

Werknemers mogen persoonsgegevens (bijv. door klanten of partners verzonden persoonsgegevens) alleen met andere werknemers delen als deze werkgerelateerd zijn.

-

E-mails met persoonsgegevens moeten worden verwijderd zodra de relevante gegevens zijn verwerkt.

-

Werknemers mogen persoonsgegevens niet langer dan nodig lokaal of in hun inbox opslaan. In plaats daarvan dienen zij gebruik te maken van de systemen die voor deze doeleinden zijn ontworpen.

-

Medewerkers dienen periodiek hun bestanden en mappen (zowel fysiek als digitaal) door te nemen om ervoor te zorgen dat ze geen gegevens bewaren die niet meer nodig zijn.”

Een juiste omgang met gegevens is een groot onderdeel van het AVG-compliant houden van je organisatie, daarom hebben we een aantal blogposts geschreven waarin dieper wordt ingegaan op verschillende aspecten van persoonsgegevens. Zo kun je bijvoorbeeld meer lezen over de verschillende soorten persoonsgegevens, wie toegang moet hebben tot persoonsgegevens en hoe je persoonsgegevens veilig kunt vernietigen.

10. Rapporteren van beveiligingsincidenten

Het laatste punt is het illustreren van het belang van het rapporteren van beveiligingsincidenten. Omdat heldere communicatie de enige manier is om iedereen te waarschuwen voor en beschermen tegen incidenten, moet het verplicht zijn voor personeelsleden om beveiligingsincidenten die ze zien te rapporteren. In deze sectie kan je voorbeelden bieden van wat een beveiligingsincident kan zijn en aan wie dit gerapporteerd moet worden. Het belangrijkste is dat je team zich bewust is van wanneer ze moeten optreden en wie ze moeten aanspreken. We geven hier een voorbeeld:

““Als je een beveiligingsincident vermoedt, moet je dit onmiddellijk melden aan je directe manager en de IT-afdeling.”

Voorbeelden van beveiligingsincidenten:

-

Je hebt een verdachte e-mail ontvangen

-

E-mails met persoonlijke gegevens zijn naar de verkeerde ontvanger gestuurd

-

Verloren IT-apparatuur

Het komt vaak voor dat werknemers kwaadaardige e-mails ontvangen, zoals pharming-, whaling- en spear-phishing e-mails. Daarom is het belangrijk dat werknemers weten hoe ze een phishing e-mail moeten herkennen. Hoe sneller je medewerkers een incident kunnen melden, hoe beter je organisatie in staat zal zijn erop te reageren.

De richtlijnen in ons Acceptable Use Policy voorbeeld zijn een eerste stap naar het versterken van goede gewoontes

De richtlijnen en gebruiksregels voor ICT-faciliteiten maken het mogelijk voor je team om eenvoudig te checken wat ze wel of niet kunnen doen. Het is echter belangrijk om te benadrukken dat dit niet het enige kan zijn.

Je kunt niet simpelweg de regels opschrijven en verwachten dat iedereen deze naleeft. Naast het beleid is het ook belangrijk dat je team voortdurend wordt bijgeschoold om ervoor te zorgen dat het bewustzijn altijd aanwezig is.

De Acceptable Use Policy biedt een goede basis voor het creëren van een sterke informatiebeveiligingscultuur in je organisatie. Het is belangrijk dat je documenten inzake beveiligingsbeleid, met inbegrip van de Acceptable Use Policy en het IT-beveiligingsbeleid, niet blijven liggen en stof verzamelen. Nadat je het beleid hebt gemaakt, moet je het voortdurend evalueren en bijwerken. Wij raden je aan dit jaarlijks te doen. Daarnaast moet je ervoor zorgen dat je actief aan de slag gaat met de doelstellingen en richtlijnen uit de twee documenten, zodat de informatiebeveiligingscultuur in je organisatie zich ook vertaald in concrete gedragsverandering.

We hopen dat je de template en handleiding nuttig vond! En als je nog een IT-beveiligingsbeleid moet maken als aanvulling op je Acceptable Use Policy, voel je dan vrij om ook daarvoor onze template te downloaden.

Je ontvangt inspiratie, tools en verhalen over goede cybersecurity praktijken, rechtstreeks in je inbox. Onze nieuwsbrief wordt ongeveer één keer per maand verstuurd.