Sådan Laver Du Klare IT-Retningslinjer – En Trin-For-Trin Guide Med gratis Skabelon

I dette indlæg vil jeg gennemgå, hvordan du kan lave klare retningslinjer for IT-anvendelse til dine kollegaer ved at bruge en af vores skabeloner og derved forbedre IT-sikkerheden i din organisation. Målet er, at alle i organisationen skal kunne føle sig selvsikre i, hvad de kan/må og ikke kan. Du finder den tilhørende skabelon længere nede i indlægget.

Vi har også lavet en skabelon, som du kan bruge til at lave en IT-sikkerhedspolitik, som du i stedet kan finde her.

Begge dokumenter er vigtige værktøjer til at opnå en god IT-sikkerhedskultur i din organisation, men hvad omhandler de egentlig?

Indholdsfortegnelse

-

- Princip 1: Fortrolighed

- Princip 2: Adgangskoder

- Princip 3: Fysiske rammer

- Princip 4: Håndtering af udstyr og dokumenter udenfor X’s område

- Princip 5: Udstyr og software

- Princip 6: Brugeridentitet

- Princip 7: Brug af e-mail, internet og sms

- Princip 8: Sikkerhedsovervågning og logning

- Princip 9: Håndtering af persondata

- Princip 10: Rapportér sikkerhedshændelser

- IT-retningslinjerne i vores skabelon er første skridt til god medarbejderadfærd

- IT-retningslinjer bidrager til en stærk IT-sikkerhedskultur

Hvad er forskellen på IT-retningslinjer og en IT-sikkerhedspolitik?

Hvis du arbejder med IT-sikkerhed i din organisation, kan det være brugbart at have en IT-sikkerhedspolitik og retningslinjer for IT-anvendelse. Begge dokumenter arbejder sammen til at afstemme forventninger, som styrker din it-sikkerhed. De gør dette ved at beskrive it-sikkerheds mål, ansvar og krav til dine medarbejdere. Du kan bruge vores skabeloner for begge dokumenter, som vejledning til at hjælpe dig med at komme i gang. Men hvad er forskellen egentlig på dem?

Hvad er en IT-sikkerhedspolitik?

IT-sikkerhedspolitikken har til formål at sætte rammerne for organisationen på et overordnet niveau. Den indeholder målsætninger og placerer det overordnede ansvar for IT-sikkerheden i organisationen. Det er et kort dokument, der ikke fylder meget mere end et par sider. Det kan ses som et ledelsesnotat med ambitioner for organisationens IT-sikkerhedstiltag. Overstående link tager dig til en gratis skabelon og vejledning til at lave din egen IT-sikkerhedspolitik

Hvad er retningslinjer for IT-anvendelse?

Retningslinjer for IT-anvendelse er derimod et længere dokument med konkrete regler og retningslinjer som ens medarbejdere skal følge. Dokumentet er målrettet alle medarbejdere.

Hvor it-sikkerhedspolitikken er overordnet og strategisk, er it-retningslinjerne konkrete og implementerbare.

I dette indlæg vil jeg gennemgå skabelonen for IT-retningslinjer og fortælle, hvad du skal være opmærksom på, når du udfylder disse dokumenter.

It-retningslinjerne består af konkrete regler til dine medarbejdere

Retningslinjer for IT-anvendelse handler i bund og grund om, hvad din organisations medarbejdere skal gøre. Den kan f.eks. indeholde regler om, at passwords skal have en vis længde, at skriveborde skal være opryddet, at man ikke må bruge sin private mail på arbejdspladsen, sikker brug af wi-fi eller udsending af mails der indeholder personoplysninger.

Formålet med retningslinjerne er at lave den spillebane, som medarbejderne bevæger sig rundt på. Retningslinjerne skal være håndgribelige at forholde sig til både for ledere og for medarbejdere. Derfor er det også vigtigt, at retningslinjerne er til at forstå og følge for medarbejderne.

IT-retningslinjerne skal ikke være for tunge

Medarbejderne skal ikke være i tvivl om, hvorvidt de bryder reglerne, de skal kunne navigere let og ”sikkert” i deres dagligdag.

Hvis det er første gang, at I laver retningslinjer i din organisation, så er det vigtigt, at I ikke bliver for nuancerede og indfører for mange regler. Ingen medarbejdere kan overskue et sæt regler på længde med ”Krig og Fred”.

Du ved dine it-retningslinjer er gode, når ingen i din organisation skal diskutere, om de bryder reglerne eller ej.

Det er vigtigt, at dokumentet ikke bliver for langt og tungt, men at reglerne er generelle og forståelige. For mange regler kan faktisk resultere i dårligere IT-sikkerhed, hvilket du kan høre om i episode 11 i IT-sikkerhed med CyberPilot, som du kan finde her.

Senere hen kan I altid revurdere retningslinjerne og tilføje regler, hvis I har observeret mangler.

Hent skabelonen her og følg vores guide nedenfor.

Sådan udfylder du it-retningslinjer skabelonen

Siden hver organisation er anderledes, så er det vigtigt at påpege, at de følgende punkter udelukkende skal ses som inspiration til jeres retningslinjer. I kan have særlige tilfælde eller strukturer, der gør, at skabelonens regler ikke er relevante eller aktuelle for jer. Du skal derfor se skabelonens punkter og regler som en klippe-klister model, hvor du kan tage det, der er relevant for jer, tilføje egne regler og fjerne resten.

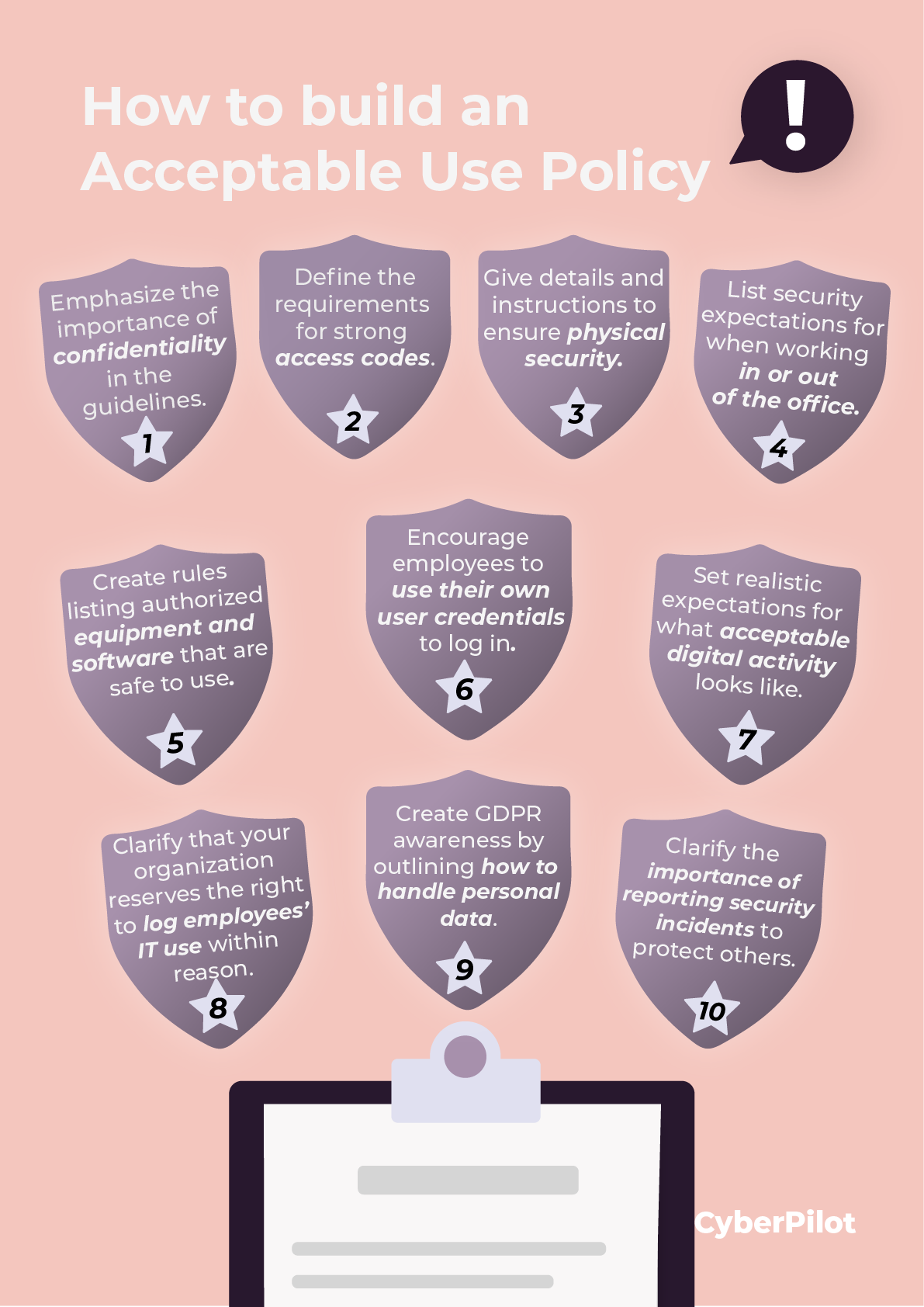

It-retningslinjer skabelonen indeholder følgende punkter:

- Formål

- Retningslinjer og principper:

- Fortrolighed Adgangskoder

- Fysiske rammer

- Håndtering af udstyr og dokumenter udenfor X's område

- Udstyr og software

- Brugeridentitet

- Brug af e-mail, internet og sms

- Sikkerhedsovervågning og logning

- Håndtering af persondata

- Rapportér sikkerhedshændelser

Udover det, så har it-retningslinjer skabelonen to overordnede sektioner

-

- Formål

- Retningslinjer og principper

Retningslinjer og principperne har 10 tilhørende punkter i form af 10 fokusområder for reglerne i organisationen. Jeg vil herunder gå gennem hvert enkelt punkt, efter jeg har gennemgået formålet.

Du kan også lytte til vores podcast her på siden, hvor Rasmus og Fredrik går igennem skabelonen trin-for-trin.

Det første trin i retningslinjerne er dens formål. Kort sagt skal formål blot indeholde, at dokumentet er et sæt retningslinjer, som der forventes efterfulgt af medarbejdere i organisationen. Det er altså her rammen for dokumentet sættes. Det kan f.eks. se således ud:

”X (navn på din organisation) har fokus på at sikre tilgængeligheden, fortroligheden og integriteten af sine systemer og data. Derfor skal alle medarbejdere handle på en ansvarlig, etisk og lovlig måde. Alle Xs medarbejdere, konsulenter og midlertidige ansatte er forpligtet til at administrere viden med omhu og diskretion, uanset om den er skriftlig, elektronisk eller verbal. Derfor skal håndtering af viden være i overensstemmelse med Xs informationssikkerhedspolitik samt følgende regler og principper. For at sikre dette bliver medarbejderne i X løbende trænet og gjort opmærksomme på emner indenfor IT-sikkerhed og Persondataforordningen igennem kontinuerlig træning.”

Disse retningslinjer fastlægger således de grundlæggende regler for medarbejdernes anvendelse af IT i organisation X, men stiller samtidig krav til medarbejdernes løbende opmærksomhed og viden.

Regler og principper

Regler og principper er punktet, hvor selve reglerne står. Det er her, at medarbejdere kan finde de regler, de skal efterleve i deres dagligdag. Vi har tilføjet 10 punkter, som vi har fundet relevante. Hvert punkt indeholder et sæt generelle regler og principper, der skal efterleves.

Princip 1: Fortrolighed

Fortrolighed er et område, der ofte indgår i kontrakter, men derfor kan det stadig være brugbart at benævne det i retningslinjerne for at understrege vigtigheden. I bund og rund fastlægger punktet, at organisationen forventer fortrolighed fra sine medarbejdere, når det kommer til fortrolige oplysninger. Det kan f.eks. lyde således:

”Du skal håndtere alle Xs oplysninger med diskretion og omhu. Du må under ingen omstændigheder tilgå eller anvende oplysninger, systemer eller netværk, som ikke er nødvendige for dit job. Du må ikke dele fortrolige oplysninger med kolleger, konsulenter eller midlertidige medarbejdere, som ikke har et jobspecifikt behov for disse oplysninger. Du må ikke dele fortrolige oplysninger med eksterne parter, medmindre det har et klart forretningsmæssigt formål. Samtidig skal den eksterne part have underskrevet en fortrolighedserklæring.”

Princip 2: Adgangskoder

Adgangskoder giver lidt sig selv. Det er her, hvor organisationen kan sætte krav til brugeres adgangskodehåndtering. Der kan f.eks. sættes krav til længden, brugen af tegn eller krav om ikke at genbruge passwords. I vores skabelon lyder punktet således:

”Alle adgangskoder og PIN-koder er udelukkende personlige. Du skal have en lang adgangskode på minimum 12 tegn, hvor der både benyttes store og små bogstaver samt tal. Du skal logge af eller låse din IT-arbejdsstation (fx bærbar, PC, tablet, mobiltelefon), hver gang du forlader den. Du må aldrig have passwords stående på opslagstavler, papir eller på harddisk/e-mail.”

Vi har også skrevet en blog post med tips og råd til, hvordan du laver stærke passwords, som dit hold kan huske

Princip 3: Fysiske rammer

De fysiske rammer omhandler, hvordan man håndterer oplysninger, data, papirer mm. på sit skrivebord og resten af de fysiske rammer i organisationen. Det er de fysiske sikkerhedstiltag, der kan specificeres under dette punkt. Det kan f.eks. lyde således:

”Dit skrivebord skal altid være ryddet. Fortrolige oplysninger skal sættes i aflåste skuffer, skabe eller lignende for at undgå uautoriseret adgang. Du skal samtidig være bevidst omkring synligheden af din PC-skærm. Du skal ikke have fortrolige og følsomme data åbne, når uvedkommende står bag dig, således at de kan overvære dine aktiviteter over skulderen”

Princip 4: Håndtering af udstyr og dokumenter udenfor X’s område

Dette punkt kommer med anbefalinger til, hvordan medarbejdere skal håndtere udstyr og dokumenter, når de ikke befinder sig på arbejdspladsen – altså når man ikke er i de normale fysiske rammer. Det er et punkt, der kun er blevet mere relevant, nu hvor vi arbejder mere og mere hjemmefra eller på farten. Her kan der være andre forventninger end på arbejdspladsen, da rammerne er nogle andre. Dette punkt handler primært om at sikre organisationens udstyr. Det kan f.eks. lyde således:

”Hvis du bringer mobilt udstyr uden for Xs kontorer, skal det være sikret med en PIN- eller adgangskode, der sikrer en tilfredsstillende sikkerhed mod adgang fra uautoriserede personer. Mobilt udstyr, dokumenter osv. skal altid medbringes som håndbagage ved flyrejser.”

Princip 5: Udstyr og software

I dag bruger man ofte cloud-services og software, der hurtigt kan hentes fra internettet. Derfor kan det være vigtigt at lave nogle generelle regler om, hvilke typer services der må gøres brug af og downloades, da det ellers kan være utrolig svært at kontrollere og holde styr på sine medarbejderes gøren. Det kan nogle gange være nødvendig for medarbejdere, at man f.eks. konkretiserer hvilke cloud-services, der må gøres brug af. Punktet kan f.eks. se således ud:

”Alle anvendte IT-systemer, udstyr eller hukommelsesenheder skal være godkendt af X eller følge standarder, som er udstedt heraf. Du må aldrig tilslutte uautoriseret udstyr til arbejdsstationer eller netværk. Dette gælder også USB-nøgler og smartphones. Derudover må du kun installere eller downloade programmer, hvis du har fået tilladelse til det. Software og udstyr, såsom computere, bærbare computere og mobiltelefoner, er Xs ejendom og skal behandles i overensstemmelse derefter. De må derfor ikke udlånes til andre (inklusive familiemedlemmer). Du skal anvende Xs interne filserver til håndtering af data. Anvendelse af cloudbaserede tjenester såsom Google Drive, Dropbox, OneDrive etc. og webbaserede fildelingstjenester er kun tilladt i forbindelse med modtagelse af data fra eksterne parter. Det er ikke tilladt at uploade Xs data til disse tjenester. Software skal altid bruges i henhold til de licensvilkår, som X har indgået.”

Princip 6: Brugeridentitet

Brugeridentitet omhandler, hvordan brugerstyringen skal foregå i ens IT-systemer. F.eks. om brugere må dele deres brugeroplysninger og gøre brug af hinandens logins. Vores anbefaling er, at man kun må bruge sin egen bruger, således at man ikke kommer i problemer på baggrund af andres handlinger. Punktet kan f.eks. se således ud:

”Brugerrettigheder skal respekteres. Anvend kun din egen bruger. Du må aldrig dele dine brugeroplysninger med andre (heriblandt din chef). Brug af IT-udstyr, såsom bærbare computere eller mobiltelefoner, efterlader digitale spor som kan have konsekvenser for Xs omdømme i samfundet.”

Princip 7: Brug af e-mail, internet og sms

Under dette punkt kan man sætte reglerne for brug af e-mail, internet og sms. Det er vigtigt, at man sætter en realistisk grænse, der appellerer til medarbejderes sunde fornuft. Det vil være voldsomt at forbyde at besøge specifikke almene hjemmesider eller at tjekke ens private mails, men man kan appellere til at begrænse niveauet af privat forbrug i arbejdstiden. Derudover er det åbenlyst at ulovlige eller voldsomme sider kan forbydes. Det er dog op til din organisation at finde niveauet for disse regler, hvor man ikke fratager sine medarbejderes frihed, men samtidig får lagt en seriøs linje. Punktet kan formuleres således:

”Du bør minimere privat brug af internettet og e-mail på Xs udstyr. Gem det i en folder med en ”Privat” etiket. Personfølsomt data må ikke sendes på e-mail. Arbejdsrelaterede online-korrespondancer må under ingen omstændigheder foregå igennem anonymiserede kommunikationskanaler. Det er strengt forbudt at bruge Xs e-mail konti, computere, tablets og mobiltelefoner til at besøge websteder med pornografisk, racistisk eller andet ekstremt og kriminelt indhold. Afsenders e-mailadresse/nummer skal altid tjekkes før ukendte links og dokumenter åbnes.”

Den sidste sektion i dette eksempel kan hjælpe dig med at beskytte din organisation fra phishing angreb, da 96% af phishing angreb stammer fra e-mail.

Princip 8: Sikkerhedsovervågning og logning

Dette punkt er med for at kunne fortælle, at man som organisation har mulighed for at logge og overvåge medarbejdere. Det betyder ikke, at man nødvendigvis gør det, eller at man ikke respekterer medarbejdernes privatliv. I den her sektion er det vigtigt at kommunikere, at du respekterer dit holds privatliv. Ved at gøre medarbejderne opmærksom på overvågningen, kan de agere derefter. Det kan f.eks. formuleres således:

”X respekterer den enkelte medarbejders privatliv og overholder de danske love og bestemmelser, men logger al IT-anvendelse og kan i særlige situationer kræve adgang til en brugers e-mail konto eller andre oplysninger, der genereres og lagres af medarbejdere, konsulenter og midlertidigt personale.”

Princip 9: Håndtering af persondata

Ordentlig håndtering af persondata lægger sig tæt op ad GDPR. Efterlevelsen af GDPR kræver dog oftest mere uddybende processer end et sæt regler i et dokument for retningslinjer for IT-anvendelse. Retningslinjerne er dog stadig et sted, hvor man kan gøre medarbejderne opmærksomme på håndteringen af persondata med nogle meget generelle krav. Disse krav fortæller ikke meget om processerne, der gør, at man efterlever GDPR-kravene, men kan skabe awareness om vigtigheden af håndteringen af persondata. Det kan f.eks. formuleres sådan her:

”Hos X er vi meget opmærksomme på at passe godt på og beskytte de personlige informationer, som vores kunder, medlemmer, medarbejdere og partnere har betroet os at varetage. Vi arbejder løbende med at udvikle og implementere sikre processer, som skal sikre en lovmæssig og sikker behandling af persondata.”

Vi har derfor etableret følgende grundprincipper for behandling af persondata:

- Medarbejdere må kun tilgå persondata, som er relevant for deres arbejde og funktion

- Medarbejdere må kun dele persondata (f.eks. persondata tilsendt fra kunder eller partnere) med andre medarbejdere, hvis det er relevant for deres opgave og funktion

- E-mails indeholdende persondata bør slettes, når den relevante data er behandlet

- Medarbejdere må ikke opbevare persondata lokalt på it-udstyr eller i e-mail indbakken længere end højst nødvendigt. I stedet bør man anvende de relevante systemer, som er designet og implementeret til dette formål (f.eks. XXXX)

- Medarbejdere bør periodevist gennemgå både filer og mapper (både fysiske og digitalt) for at sikre, at de ikke indeholder persondata, som gemmes længere end højst nødvendigt.

Ordentlig håndtering af data er en stor del af, at holde din organisation GDPR compliant. Vi har skrevet et par blog posts, der dykker dybere ned i de forskellige aspekter af persondata. F.eks. kan du læse om de forskellige typer af persondata, hvem der skal have adgang til persondata og hvordan man sikkert sletter persondata.

Princip 10: Rapportér sikkerhedshændelser

Det sidste punkt er, hvordan man rapporterer sikkerhedshændelser. Der kan f.eks. være krav til medarbejdere om, at de skal rapportere sikkerhedshændelser, som de observerer eller er ude for. Du kan også komme med eksempler på, hvad en sikkerhedshændelse kan indebære, og hvem de skal rapportere sikkerhedshændelsen til. Det vigtige er, at medarbejderen er klar over, hvornår de skal handle, og hvem de skal tage fat i, hvis en sikkerhedshændelse forekommer. Punktet kan f.eks. formuleres således:

”Hvis du har mistanke eller er overbevist om sikkerhedsmæssige hændelser, så skal du indberette dette omgående til nærmeste leder og IT-afdelingen.”

Eksempler på sikkerhedshændelser:

- Modtagelse af mistænkelige e-mails

- E-mails med persondata sendt til forkert modtager

- Bortkommet it-udstyr

Det er relativt almindeligt for medarbejdere at modtage ondsindede e-mails, så som pharming, whaling, og spear-phishing e-mails. Derfor er det vigtigt, at dine medarbejdere ved, hvordan de kan spotte en phishing e-mail. Jo hurtigere dine medarbejdere kan rapportere en hændelse, jo bedre kan din organisation reagere på det.

Tøv endelig ikke med at kontakte den ansvarlige (XXX) hvis du mistænker noget – hellere en gang for meget end en gang for lidt!

It-Retningslinjerne i vores skabelon er første skridt til god medarbejderadfærd

Med it-retningslinjerne bliver det muligt for medarbejdere at tjekke op på, hvad de må og ikke må. Det er dog vigtigt at pointere, at retningslinjerne ikke kan leve alene. I kan ikke bare skrive reglerne ned og forvente, at alle efterlever disse regler. Udover it-retningslinjerne, så er det også vigtigt at dit hold modtager kontinuerlig træning i, hvordan reglerne skal efterleves, så awareness om retningslinjerne altid er til stede. Ellers sidder dine medarbejdere med et sæt regler uden at vide, hvad de skal gøre.

Retningslinjerne skal fungere som en referenceramme, som medarbejderne kan tage frem for at sikre, at de handler korrekt i deres dagligdag.

IT-retningslinjer bidrager til en stærk IT-sikkerhedskultur

IT-retningslinjerne og IT-sikkerhedspolitikken giver til sammen et stærkt grundlag for at skabe en god IT-sikkerhedskultur i din organisation.

Det er vigtigt, at jeres dokumenter, inkluderende it-retningslinjerne og it-sikkerhedspolitikken ikke bare ligger og samler støv, når I har udfyldt dem. Efter I har udfyldt dokumenterne, så er det vigtig at I kontinuerligt evaluerer og opdaterer dem. Vi anbefaler, at man opdaterer dokumenterne årligt.

Udover det, så anbefaler vi også, at du aktivt arbejder med målsætningerne og reglerne fra de to dokumenter, således at organisationen bevæger sig fremad. Her er de årlige evalueringerne gode muligheder for at se, om man rent faktisk har rykket sig.

Jeg håber, at du har fundet skabelonen og guiden brugbar. Hvis du stadig mangler at lave en it-sikkerhedspolitik til at supplere dine it-retningslinjer, så tøv ikke med at downloade vores skabelon for det også.

Her modtager du løbende inspiration, værktøjer og historier om god IT-sikkerhed – direkte i din indbakke. Vi sender ca. én gang om måneden.