Hvad Er Sammenhængen Mellem ISO27001 Og GDPR (Persondataforordningen)?

ISO27001 og Persondatafordningen (GDPR) er en svær størrelse, og det er ikke helt nemt at komme i bunden af begge. I dette blogindlæg vil vi derfor guide og vejledede dig i hvad forskellene og sammenhængene er mellem ISO27001 og GDPR. Vi vil også hjælpe dig med at sikre at din organisation lever op til til GDPR.

Her kan du læse om

Hvorfor er det vigtigt?

I dette blogindlæg vil jeg beskrive, hvordan du kan sikre at jeres organisations it-sikkerhed lever op til kravene i persondataforordningen (også kaldet persondataloven eller GDPR).

Når du har læst dette blogindlæg, vil du selv være i stand til at påbegynde eller fortsætte jeres arbejde med at få etableret de sikkerhedstiltag, som skal til for at leve op til de regler persondataforordningen forudsætter.

Der vil være fokus på de indledende processer omkring risikovurdering, og jeg vil også vise, hvordan persondataforordningen og ISO27001 smelter sammen, og hvordan man helt praktisk kan gå til værks i arbejdet med implementering af it-sikkerhed.

Persondataloven, Persondataforordningen eller GDPR – kært barn har mange navne…. Det korrekte navn er dog persondataforordningen, som trådte i kraft maj 2018 og afløste den tidligere persondatalov.

Hvad står GDPR egentlig for? - Ja, det er blot en forkortelse af den engelske oversættelse – General Data Protection Regulation.

Hvad er Persondataforordningen?

Persondataforordningen drejer sig grundlæggende om at organisationer, som behandler persondata i Europa, skal leve op til en række regler, således at borgerne kan føle sig sikre på, at deres personlige data ikke bliver misbrugt, lækket eller på anden måde behandlet på en måde, som ikke er i deres interesse.

Persondataforordningen gælder både det fysiske og det digitale, men fordi der de seneste år er så mange organisationer, som netop behandler persondata i digitale systemer, så har den ”digitale” del af persondataforordningen fyldt det meste fra start – og med god grund.

Og når man snakker beskyttelse af data i det digitale, så snakker man jo it-sikkerhed. Derfor har der været en klar sammenhæng mellem organisationers arbejde med IT-sikkerhed og deres evne til at leve op til GDPR-reglerne.

I dette blogindlæg vil jeg gå mere i dybden med hvordan persondataforordningen stiller krav til organisationers IT-sikkerhed og hvordan organisationer jf. de nye regler skal gå til opgaven med at sikre, at man lever op til reglerne.

Heldigvis afviger reglerne ikke langt fra informationssikkerhedsstandarden ISO 27001, som i mange år har været den mest anvendte og anerkendte standard inden for IT-sikkerhed

Derudover har Datatilsynet været så behjælpelige at lave en vejledning i ”behandlingssikkerhed”, som også viser konkrete metoder til hvordan arbejdet kan tilrettelægges. Her er der også direkte henvisninger til ISO27001

Hvordan hænger persondataforordningen og IT-sikkerhedsstandarden ISO27001 sammen?

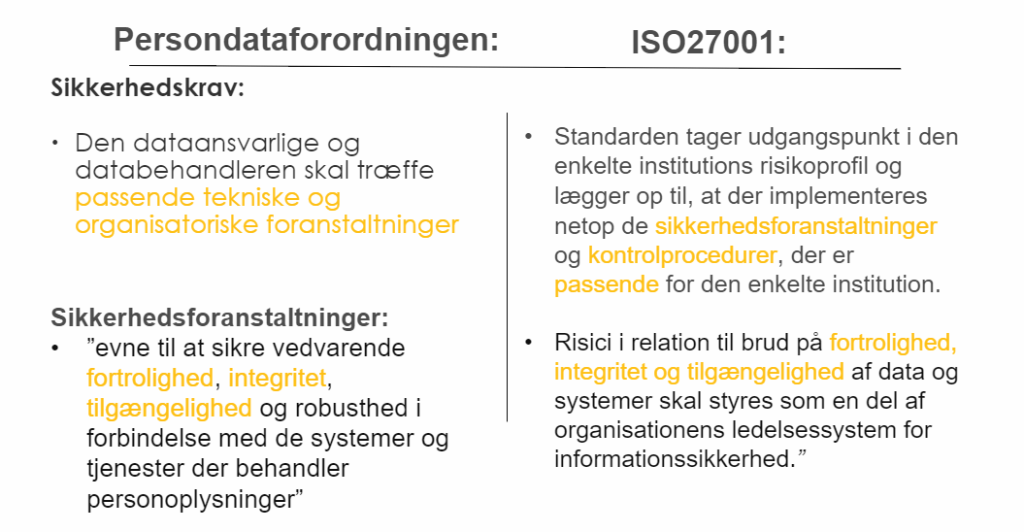

Som det første vil jeg gerne vise hvordan der er et direkte link mellem persondataforordningen og ISO27001. Dette ses i formuleringen af sikkerhedskrav og sikkerhedsforanstaltninger i lovteksten i persondataforordningen.

Der er tydelige link mellem de to:

Der er således ikke nogen tvivl om at it-sikkerhed og persondataforordningen hænger sammen. Lad os nu dykke dybere i hvordan man konkret griber opgaven an med at få etableret det nødvendige it-sikkerhedsniveau for at leve op til kravene.

Hvad siger Datatilsynets vejledning i behandlingssikkerhed?

I juni 2018 udgav Datatilsynet deres vejledning til danske organisationer i behandlingssikkerhed. Dette er en stor hjælp for danske organisationer, da denne vejledning netop forsøger at gøre de mere ”overordnede principper for sikkerhedskrav og sikkerhedsforanstaltninger til mere konkrete tiltag, som man kan forholde sig til. Derudover stilles der mere skarpt ind på forventningen til selve processen for arbejdet med it-sikkerhed, hvilket igen trækker tråde til ISO27001.

Lad os kigge lidt nærmere på hvad der står i Datatilsynets vejledning.

Først og fremmest gøres det klart i vejledningen at man skal tage udgangspunkt i en ”risikobaseret tilgang”.

Denne risikobaserede tænkning kendetegnes ved implementeringen af processer, der tager højde for løbende identifikation af både risici og muligheder samt den efterfølgende overvågning, måling, evaluering og analyse af disse.

Datatilsynet gør det altså klart i vejledningen, at processen for arbejdet med behandlingssikkerhed (it-sikkerhed) skal følge følgende steps:

Vurdering af risici – passende tekniske og organisatoriske foranstaltninger – overvågning, måling – evaluering og analyse.

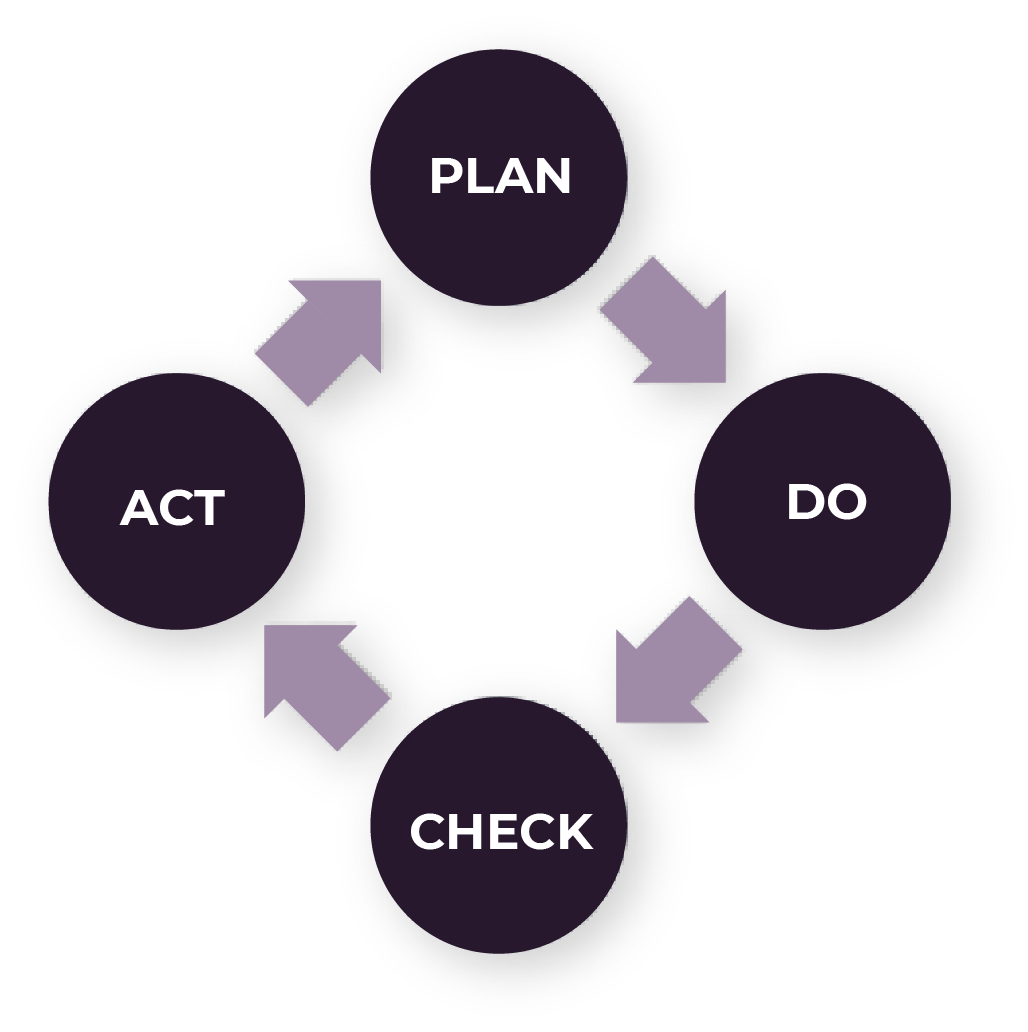

Vi kommer senere tilbage til hvordan man helt konkret kommer i gang med de ovenstående steps. Men først kan vi tage et kig på hvordan ISO27001 lægger op til samme præcis samme proces, nemlig igennem: Plan – Do – Check – Act

ISO27001 er en anerkendt international standard, som bruges i arbejdet med informationssikkerhed. ISO27001 er den mest anvendte standard i Europa og derfor har det også været oplagt for lovgiverne at kigge på denne standard, når man har skullet definere sikkerhedskrav og foranstaltninger i både persondataloven (den tidligere lov) og persondataforordningen (den nuværende lov).

ISO27001 er delt op i fire overordnede steps:

Plan – risikovurdering

Do – Implementering af tiltag

Check – Måling af de implementerede tiltag

Act – Evaluering og tilretning af tiltag

Som beskrevet ovenfor, så er det præcis samme proces, som Datatilsynet ligger op til i deres vejledning i behandlingssikkerhed.

Helt grundlæggende, så definerer ISO27001 den kontinuerlige proces med arbejdet med it-sikkerhed. Den fungerer ikke som en tjekliste, men lister dog en række områder, som er relevante at tage højde for. Men kernen i ISO27001 er, at man altid skal arbejde ud fra en risiko-baseret tilgang – dvs. vi skal kun implementere de tiltag, som er relevante for os ift. de risici, som vi har.

ISO27001 lister dog en række områder, hvor der er inspiration til hvordan man kunne arbejde med tingene, hvis det er relevant for ens egen organisation.

Disse områder er defineret i Bilag a til ISO27001:

- Information Security Policies

- Organization of Information Security

- Human Resource Security

- Asset Management

- Access Control

- Cryptography

- Operations Security

- Communications Security

- System Acquisition, Development and Maintenance

- Supplier Relationships

- Information Security Incident

- Management

- Information Security Aspects of Business

- Continuity Management

- Compliance

Man kan arbejde med ISO27001 på forskellige niveauer:

Man kan arbejde med ISO27001 på forskellige niveauer:

- Man kan følge standarden – dvs. at man blot selv står inde for at man har implementeret processerne og tiltagene.

- Man kan få en revisionserklæring – ISAE3402 på at man følger standarden – det betyder, at man har fået en revisor til at gennemgå ens setup og indestå for at man følger processerne og har de relevante tiltag implementeret.

- Man kan blive ISO-certificeret – hvilket betyder at man får en autoriseret ISO-auditør til at tjekke hele ens setup og sikrer at alt følger ISO-standarden fra A-Z. Dette er enormt omfattende og kun meget få organisationer vælger at gøre dette.

Der er dog som udgangspunkt ikke noget krav til certificeringer i persondataforordningen. Men det kan være relevant overfor eksterne samarbejdspartnere og kunder.

Efter denne introduktion til Datatilsynets vejledning i behandlingssikkerhed og ISO27001 er det nu relevant at kigge nærmere på selve processen omkring risikovurdering.

Udfyld risikomatrix med risikovurdering

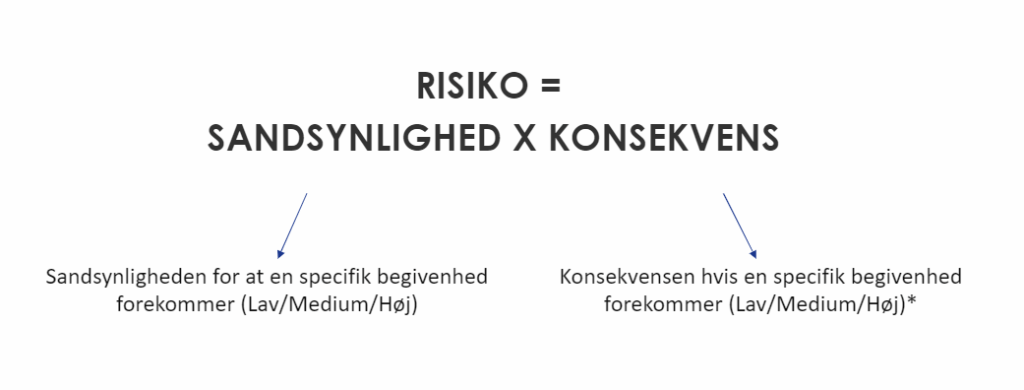

Lad os først starte med at definere risiko:

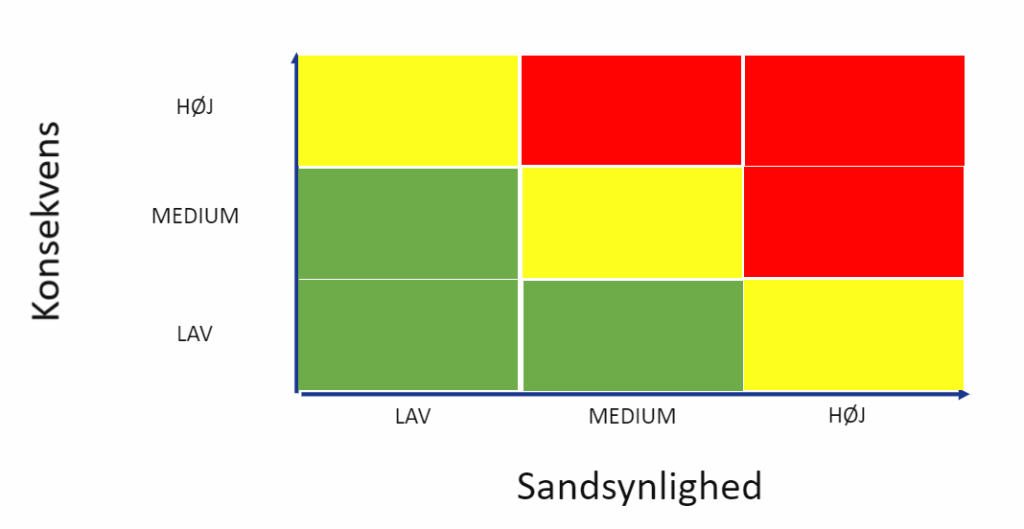

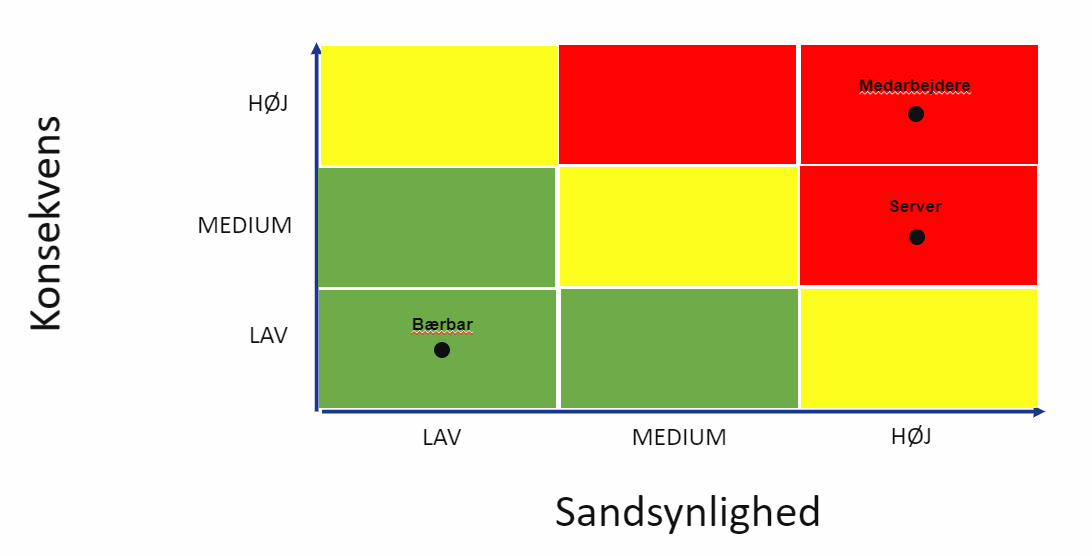

Risiko er altså sandsynligheden for at en specifik begivenhed forekommer sammenholdt med konsekvensen hvis en specifik begivenhed forekommer. Det er således vigtigt altid at have begge aspekter med – sandsynlighed og konsekvens.

Risikovurderingen er den proces, som man gennemgår for at identificere de relevante risici, som er tilstede i netop jeres organisation. Man kan således godt søge inspiration fra andre organisationer, men man skal altid lave risikovurdering med udgangspunkt i egne forhold. Vi har lavet en skabelon til at lave risikovurderinger, som du kan hente gratis her.

Ofte vil man gennemføre en risikovurdering på et møde eller workshop, hvor de relevante stakeholdere fra organisationen er til stede.

Målet er at kunne udfylde en risikomatrix som denne:

Hvad man skal tage udgangspunkt i?

Når man har udfyldt risikomatrixen, er det nemt at vurdere, hvor man skal prioritere sine tiltag – det skal man selvfølgelig gøre hvis der er risici i de røde felter, og dernæst de gule.

Det er vigtigt at være opmærksom på at der ift. ISO27001 og persondataforordningen er en vigtig forskel, som man skal tage hensyn til ift. processen for risikovurdering.

Den traditionelle metode for risikovurdering, som man kender fra ISO27001, tager udgangspunkt i konsekvenserne for organisationen, altså hvilke økonomiske, omdømmemæssige, markedsmæssige, juridiske etc. konsekvenser, som en givende begivenhed for opleve.

I den I Datatilsynets vejledning lægges der op til at man tager udgangspunkt i konsekvensen for den registrerede – altså den enkelte person – ikke organisationen.

Dette er vigtigt at have for øje når man laver sin risikovurdering.

Risikovurderingen for den registrerede laver man for at sikre at man lever op til reglerne og for at sikre at ens behandling af persondata ikke udgør en væsentlig risiko for de personer, hvis data man behandler. Hvis dette er tilfældet og der forekommer sikkerhedsbrud, så kan man blive ramt af hårde GDPR-bøder, hvilket derigennem kan true organisationens fremtidige liv.

Datatilsynets liste over konsekvenser i risikovurderingen

Datatilsynet har lavet en liste over konsekvenser, som man bør overveje i sin risikovurdering:

-

Fysisk skade

-

Materiel skade

-

Immateriel skade

-

Forskelsbehandling

-

Identitetstyveri

-

Identitetssvig

-

Økonomisk konsekvenser

-

Skade på omdømme

-

Sociale konsekvenser

-

Indflydelse på privatliv

-

Skade på menneskelig værdighed

-

Skade på legitime interesser

-

Begrænsning/krænkelse af fundamentale rettigheder og frihedsrettigheder

-

Forhindring i udøvelse af kontrol med egne personoplysninger

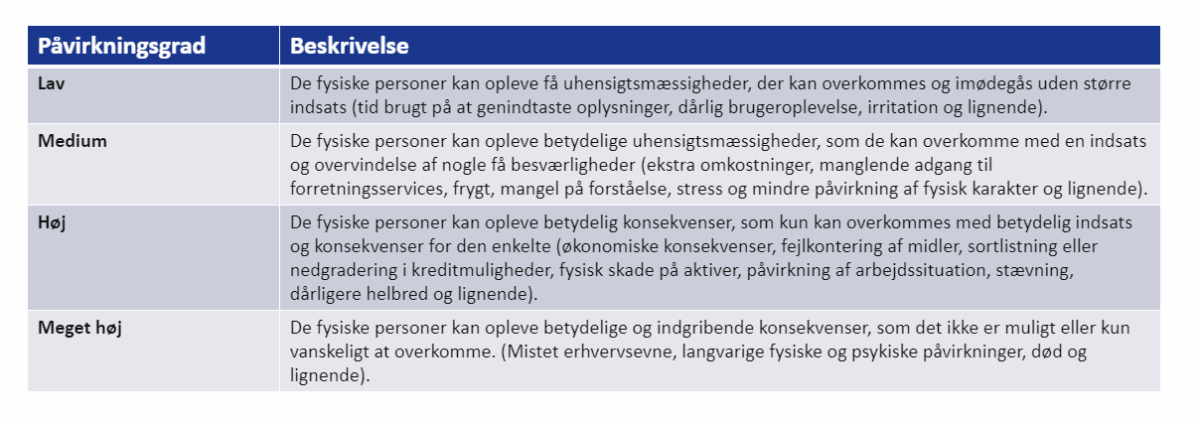

Derudover har de beskrevet hvordan man bør vurdere påvirkningsgraden:

For at få både perspektivet for både organisationen og for den registrerede bør man derfor lave to risikovurderinger – en for organisationen og en for den registrerede.

Se datatilsynets vejledning for en gennemgang af en risikovurdering, hvor der tages udgangspunkt i den registrerede.

Risikovurdering for en organisation

I dette blogindlæg vil vi vise en risikovurdering, som tager udgangspunkt i en organisation.

Denne risikovurdering tager udgangspunkt i konsekvensen for organisationen og baseres på organisationens aktiver eller processer.

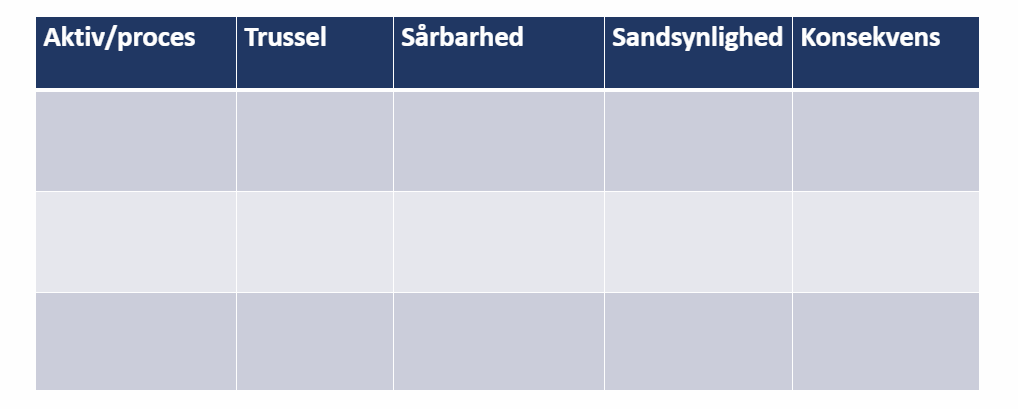

Risikovurderingen gennemføres ved at udfylde nedenstående skema:

Definitioner:

Aktiv/proces: Jeres fysiske eller digitale aktiver eller processer – f.eks. servere, data eller salgsproces, markedsføringsproces. Ofte er det bedst at tage udgangspunkt i enten aktiver eller processer. I det videre vil der blive taget udgangspunkt i aktiver.

Trussel:Den relevante trussel, som kan ramme det pågældende aktiv. Det kan f.eks. være ransomware, nedbrud, phishing-angreb eller uautoriseret adgang til data. Trussel beskriver således ”hvad” der kan ske.

Sårbarhed: Her er det målet at identificere, ”hvorfor” en trussel kan ramme det pågældende aktiv. Der er således en sammenhæng mellem trussel og sårbarhed. ”Hvad” (trussel) kan der ske og ”hvorfor” (sårbarhed) kan det ske. Relevante sårbarheder kan være: ikke-opdaterede systemer, manglende redundans, ikke-opmærksomme/trænede medarbejdere, manglende adgangskontroller etc.

Sandsynlighed: Hvad er den vurderede sandsynlighed for at en specifik begivenhed forekommer. Jo mere sårbarheder og trussel – jo hørere sandsynlighed

Konsekvens: Hvad er den vurderede konsekvens for at en specifik begivenhed forekommer. Jo mere alvorlige sårbarheder og trussel + plus jo mere kritiske/værdifulde det pågældende aktiv [Symbol] jo højere konsekvens.

Øvelsen er således herfra at liste organisationens relevante aktiver og så arbejde sig igennem en for en.

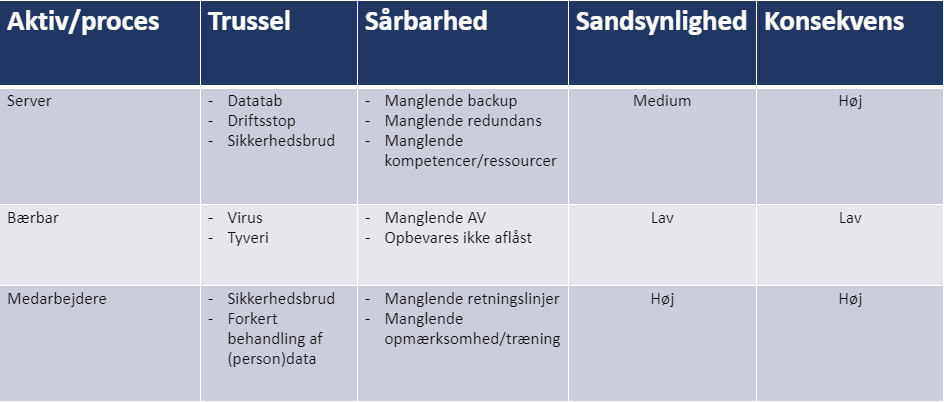

Se nedenfor udfyldt skema med eksempler på hvordan det kunne se ud for en given organisation.

I vores eksempel er det kun få af organisationens aktiver, som vi udfylder skemaet med, i en virkelig case ville det være meget længere. Men det viser den anvendte metodik.

Hernæst er det muligt at udfylde risikomatrixen for at få overblikket over prioritering:

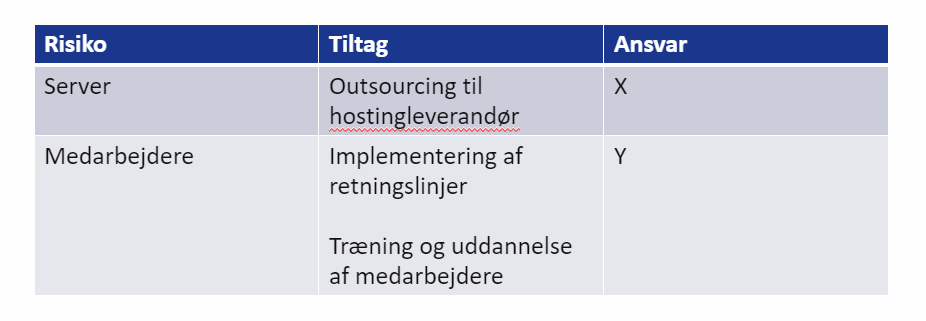

Det sidste step i ”Plan”-fasen er således at planlægge de tiltag, som skal adressere de risici, som skal håndteres. Som det ses ovenfor, er der i dette tilfælde to aktiver, som befinder sig i de røde felter – medarbejdere og server. Derfor bør man som minimum forsøge at implementere tiltag, som kan reducere risikoen for disse to aktiver.

Dokumenter dine tiltag

Det er herefter vigtigt at man får dokumenteret hvilket tiltag, som man ønsker at implementere og får udpeget en ansvarlig for implementeringen. I dette tilfælde kunne en sådan actionliste se således ud:

Vi ser ofte, at netop medarbejdere udgår en væsentlig risiko både ift. den generelle it-sikkerhed, men også ift. overholdelse af reglerne i persondataforordningen.

Træn dine medarbejdere i IT-sikkerhed

Vi har derfor udarbejdet en guide til hvordan du kommer i gang med at træne dine medarbejdere i it-sikkerhed og persondataforordningen (GDPR). I guiden får du gratis adgang til en række skabeloner og værktøjer, som du kan bruge i jeres organisation.

Hvad har vi gennemgået?

- Der er en klar sammenhæng mellem it-sikkerhed og persondataforordningen

- Datatilsynets vejledning i behandlingssikkerhed lægger op til samme proces som ISO27001: Plan, Do, Check og Act

- Nøgleordet er risikovurdering – start derfor altid her

- Husk at der er forskel mellem risikovurdering for it-sikkerhed og persondata. Lav begge og sikr derved det fulde overblik

- Medarbejderne er altid en risiko – læs mere her

Medarbejdernes viden og opmærksomhed er afgørende for jeres IT-sikkerhed. CyberPilot tilbyder awareness-træning, som træner medarbejderne i IT-sikkerhed og god databehandling. Igennem implementering af awareness-træning opnår man et højere sikkerhedsniveau og et godt grundlag til at sikre overholdelse af persondataforordningen.

Her modtager du løbende inspiration, værktøjer og historier om god IT-sikkerhed – direkte i din indbakke. Vi sender ca. én gang om måneden.