Vi har en masse data om, hvordan folk reagerer på forskellige typer phishing-kampagner, og vi har besluttet os for at dele dem med dig! I dette blogindlæg ser vi på 12 phishing-kampagner, som vi har sendt til mange af vores kunder i årenes løb. Vi analyserer dataene og ser, hvad der er de farligste typer phishing-mails. Du vil se, hvorfor vi alle skal være opmærksomme på phishing-mails "indefra", og hvor vigtigt det er at kende tegnene på phishing-mails. Det hele er dog ikke sort og dystert! Viden er magt, og det er bestemt tilfældet med phishing. Så du kan bruge erfaringerne fra vores phishing-data til at lave din phishing-træning og forbedre din organisations phishing-beredskab.

Vi har sendt 100.000 phishing-mails. Her er, hvad du skal vide

- I gennemsnit "falder 10% af alle modtagere i fælden", hvilket betyder, at de sender data.

- Ikke alle social engineering-teknikker er lige effektive. At udnytte virksomhedens autoritet er den nemmeste måde at narre medarbejdere på.

- Deadlines eller hastesager øger antallet af folk, der indtaster data med 60%, så det er vigtigt altid at tænke sig om to gange.

- En gave, belønning eller fordel lokker mange mennesker til at give deres oplysninger væk.

- Det er vigtigt at kende tegnene på en phishing-mail (og tage sig tid til at lede efter dem)

Det er nogle af vores læringer. Lad os dykke ned i dem.

Dataene stammer fra 12 forskellige phishing-kampagner

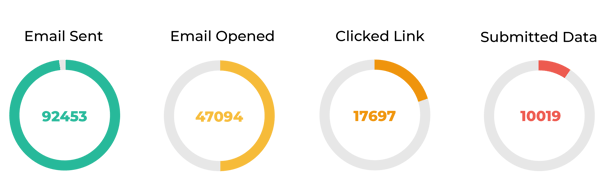

Vi har sendt phishing-simulationer til vores kunder i årevis for at hjælpe deres virksomheder med at lære at opdage phishing e-mails. For at give dig konkret indsigt i vores skattekiste af phishing-data har vi set på, hvordan 12 af vores phishing-kampagner klarede sig.

Vores data kan fortælle dig præcis, hvad der får en phishing-mail til at lykkes.

Før vi går i gang, bør du vide, hvordan vores phishing-kampagner fungerer. Vi designer falske phishing-mails, der bruger alle de samme tricks, som de cyberkriminelle bruger til at få folk til at klikke og indtaste deres data. Det er social engineering tricks, der får phishing-e-mails til at virke. Modtagerne bliver først bedt om at klikke på et link, hvorefter de bliver bedt om at logge ind på den efterfølgende side.

De kan altså både:

- Klikke på et link

- Indtaste brugernavn og password

Brugere kan altså både klikke og "indsende data". Det er vigtigt at sige, at vi ikke gemmer brugernavne og passwords, der bliver indtastet og indsendt. Vi har aldrig aldrig haft adgang til kunders brugernavne og passwords.

Phishing-mails er afhængige af social engineering

Grunden til, at phishing-mails virker, er de cyberkriminelles evne til at udnytte psykologi og menneskelige svagheder.

Det kaldes social engineering.

IBM skriver:

"Social engineering manipulerer folk til at dele oplysninger, de ikke burde dele, downloade software, de ikke burde downloade, besøge hjemmesider, de ikke burde besøge, sende penge til kriminelle eller begå andre fejl, der kompromitterer deres personlige eller organisatoriske aktiver eller sikkerhed."

I bund og grund manipulerer social engineering mennesker i stedet for at finde teknologiske svagheder.

Det er derfor, phishing-tests er så vigtige. Vi er modtagelige for social engineering, og bliver vi hackernes nemmeste mål. Vi har skrevet en komplet guide til, hvordan du kommer i gang med phishing-test i din organisation, hvis det er noget, du er nysgerrig efter at lære mere om.

Nogle social engineering-teknikker er mere succesfulde end andre

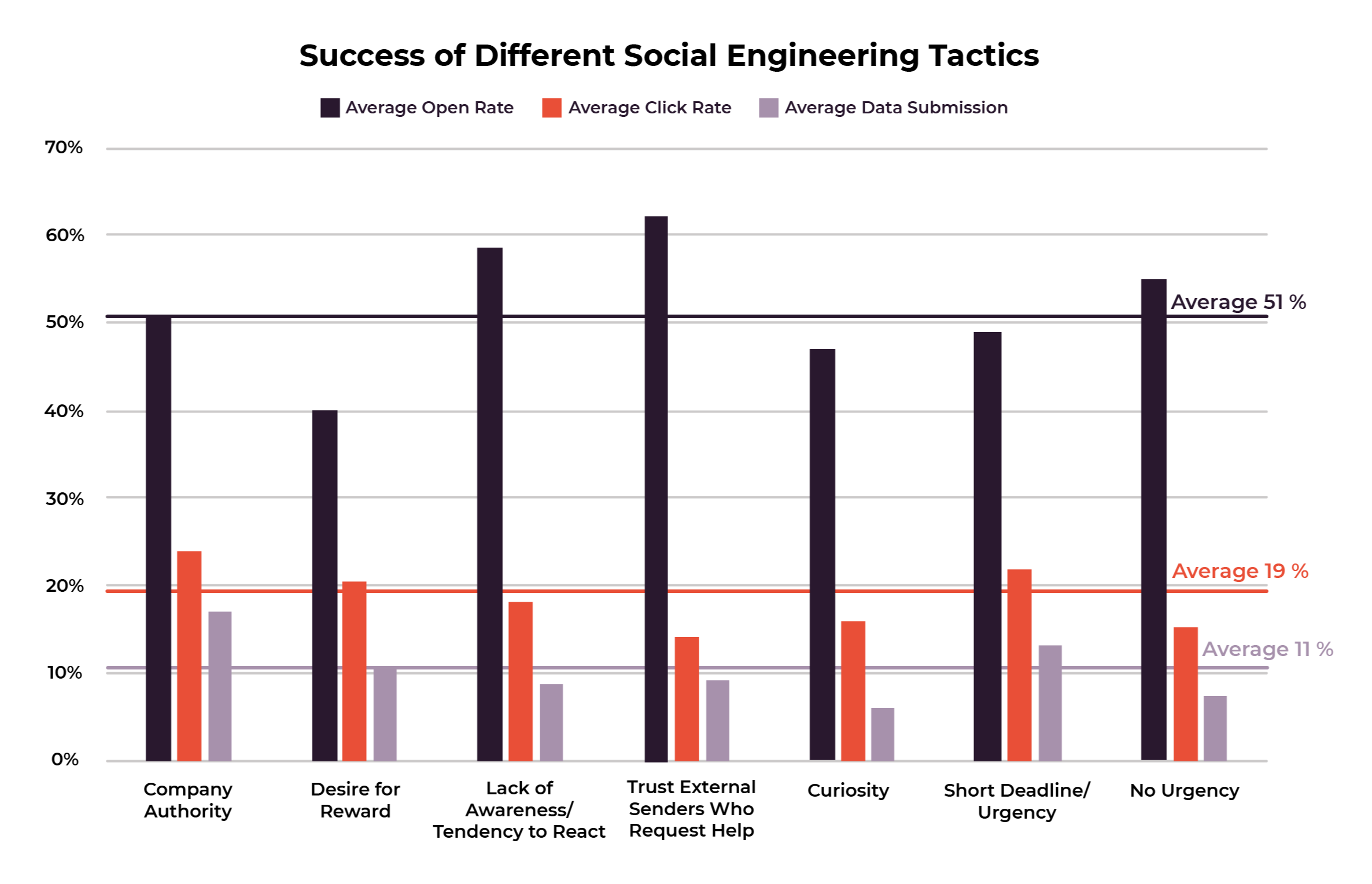

Social engineering kan omfatte mange ting, såsom at udnytte det menneskelige ønske om at hjælpe andre, få succes på arbejdet, modtage gaver eller imponere autoriteter. De social engineering-teknikker, vi målte i disse 12 phishing-kampagner var:

- Autoriteten i personens egen virksomhed eller organisation - 4 ud af 12 kampagner (det vil sige, at det ligner, at mailen kommer internt fra egen virksomhed)

- Modtagerens ønske om en gave, fordel eller belønning - 4 ud af 12 kampagner

- Tendensen til at reagere hurtigt eller uden at tænke sig om, både i rutineprægede og unormale situationer - 4 ud af 12 kampagner

- Villigheden til at samarbejde med eksterne afsendere, der beder om hjælp - 1 ud af 12 kampagner

- Menneskelig nysgerrighed - 2 ud af 12 kampagner

- Hastværk skabt af korte deadlines - 9 ud af 12 kampagner

Her er et hurtigt overblik over, hvor godt de forskellige social engineering-teknikker fungerede baseret på, hvor mange der åbnede, klikkede og indsendte data.

Vi kommer ind på de tre teknikker, der fungerede bedst, i de næste par afsnit: virksomhedens autoritet, deadlines og ønsket om belønning.

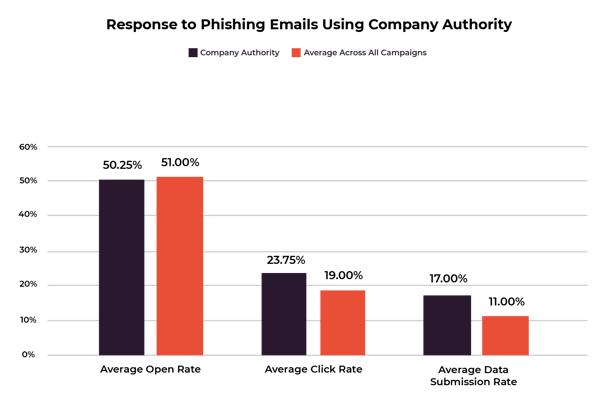

Bedste social engineering-teknik: Virksomhedens autoritet

Vores data viser, at phishing-mails, der udnytter en virksomheds autoritet, er de mest succesfulde. Denne type e-mails havde flest link-kliks og mest indtastet data. Vi har sendt 4 forskellige kampagner, der udnytter virksomhedens autoritet og i gennemsnit klikkede 24% af modtagerne på linket, og 17% indsendte deres data.

For at sætte dette i perspektiv var den gennemsnitlige klikrate for alle e-mails i denne undersøgelse 19%, og den gennemsnitlige dataafsendelsesrate var 11%.

Fordi folk har en tendens til at stole på de e-mails, de modtager fra deres "virksomhed", er de meget mere tilbøjelige til at stole på disse phishing-e-mails. Det er godt nyt for hackere, for ved at udnytte virksomhedens autoritet øges det gennemsnitlige antal personer, der afgiver deres data, med 40 %.

Disse type mails er lette at lave, da man f.eks. kan skrive cyperpilot istedet for cyberpilot i domænet, eller lave lignende småændringer, der i et hurtigt glimt er lette at overse.

De to mest succesfulde phishing-kampagner i denne kategori var e-mails om en nødevakueringsplan og en ny password-politik. Det virker som typiske e-mails, man kan modtage fra sin virksomhed. Det er ikke overraskende, at folk havde paraderne nede.

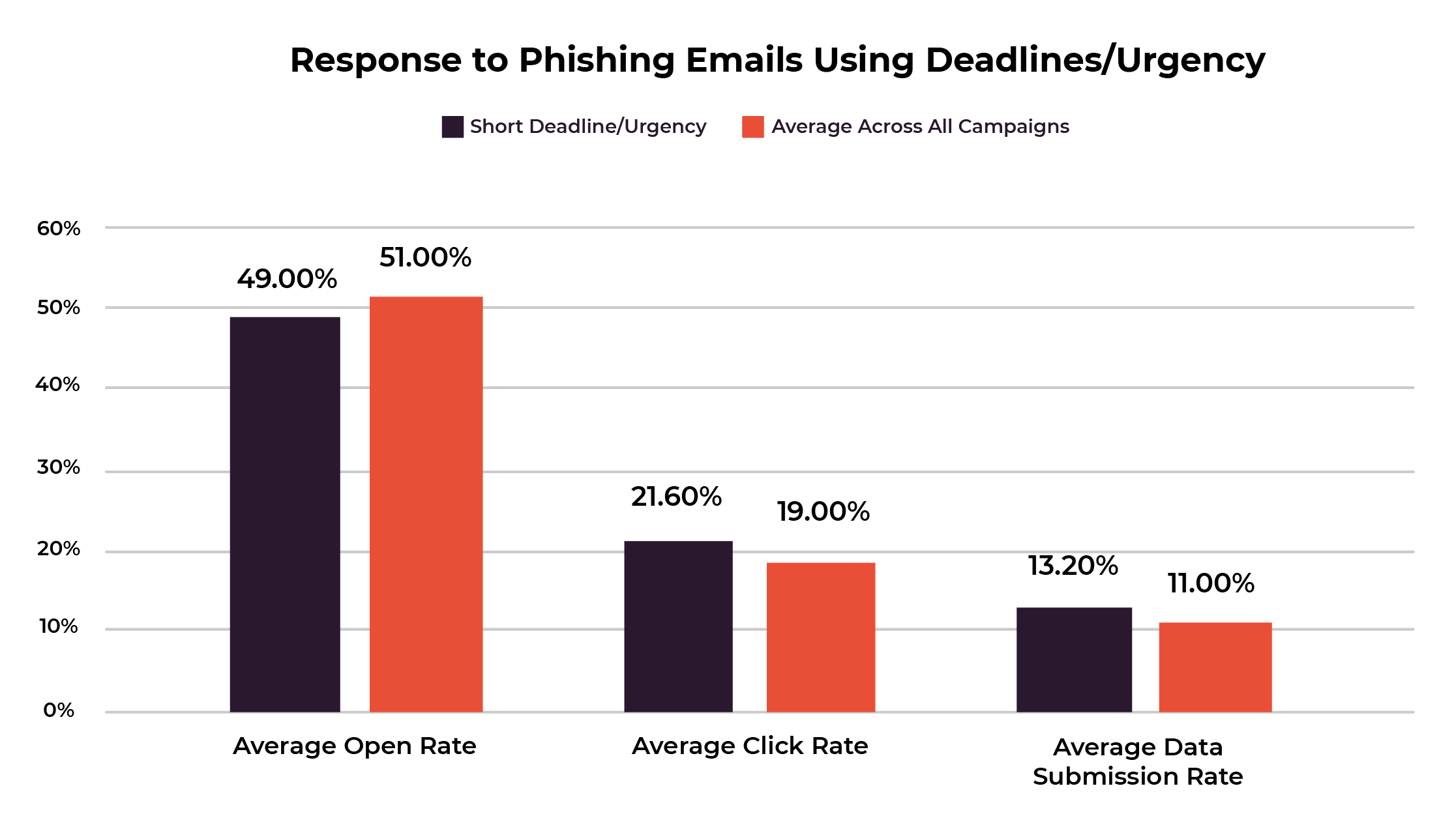

Den næstbedste social engineering-teknik: Deadlines og hastesager

Den næstmest succesfulde social engineering-teknik var brugen af en kort deadline. I de phishing-kampagner, der gav en kort frist til at handle, var der flere, der klikkede på linkene og indtastede deres data. Følelsen af, at det hastede, fik 13 % af modtagerne til at indsende deres data og 22 % til at klikke på linket.

De fleste phishing-kampagner, vi evaluerer i denne undersøgelse, indeholder en deadline for at skabe en falsk følelse af, at det haster.

De fleste phishing-kampagner, vi evaluerer i denne undersøgelse, indeholder en deadline for at skabe en falsk følelse af, at det haster.

Deadlines er også noget, vi er vant til at se, da de hjælper os med at sætte forventninger og prioritere opgaver på arbejdet. Vores fortrolighed med deadlines og det pres, de lægger på os for at handle hurtigt, gør dem til en vellykket social engineering-teknik.

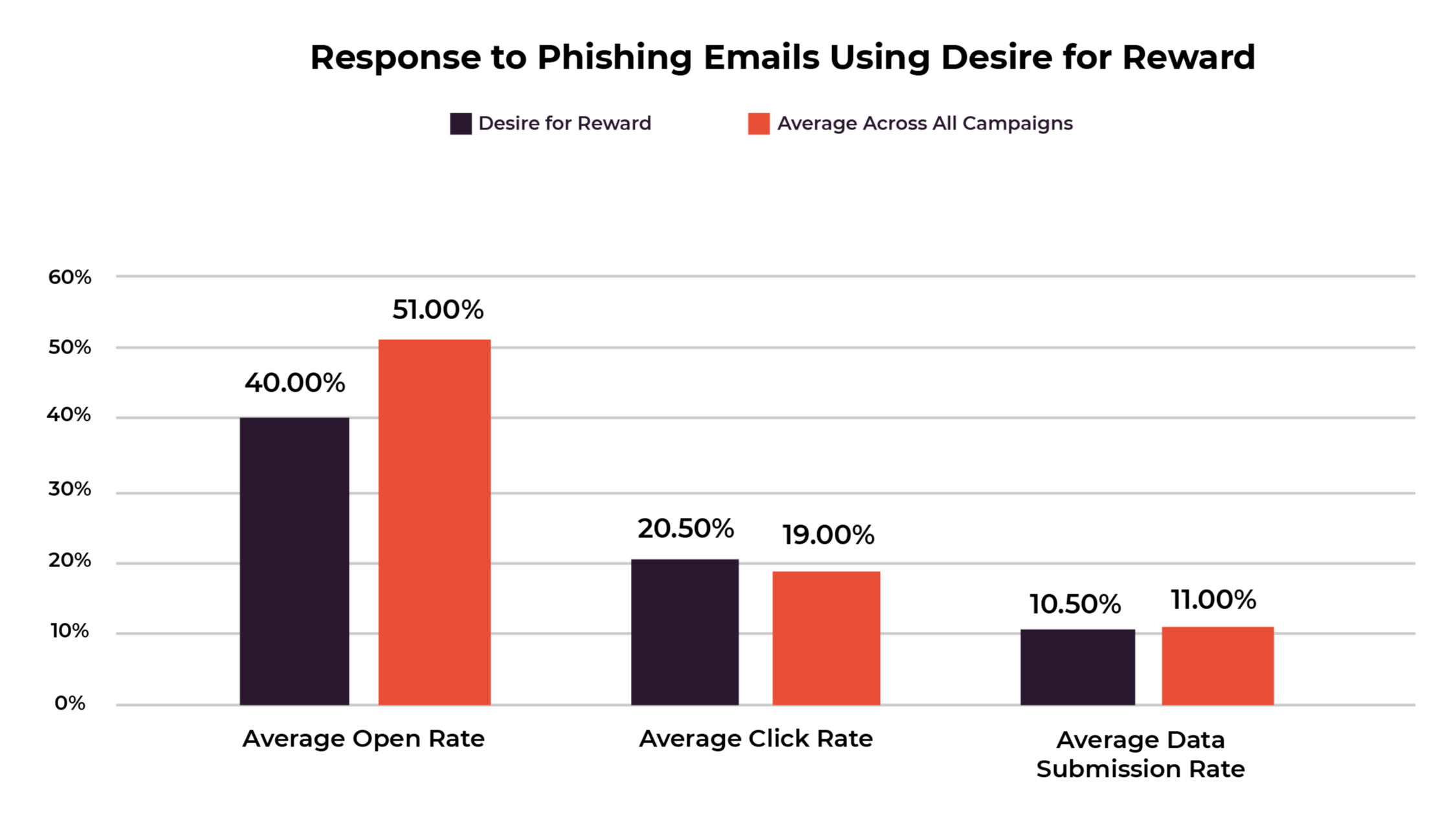

Den tredje mest effektive social engineering-teknik: Ønske om gaver, belønninger og fordele

Den her kommer nok ikke bag på dig. Den tredje mest succesfulde social engineering-teknik var at love en belønning eller gave. Disse e-mails havde også høje klik- og dataindsendelsesrater - i gennemsnit klikkede 21 % af modtagerne på linket, og 11 % indsendte deres data.

Den mest succesfulde kampagne inden for denne kategori var en phishing-e-mail med en medarbejderkonkurrence.

Denne kampagne fungerede særligt godt, fordi den kombinerede to potente social engineering-teknikker: virksomhedens autoritet og ønsket om belønning.

Men vores ønske om gaver og fordele kan tage over, selv når e-mailen kommer fra en ekstern afsender. Det var tilfældet i den næstmest succesfulde phishing-kampagne i denne kategori, som krævede, at modtageren skulle logge ind på en ekstern hjemmeside med sit firmapassword og kunne få adgang til personalegoder.

Hvad kan vi ellers lære af vores phishing-kampagnedata?

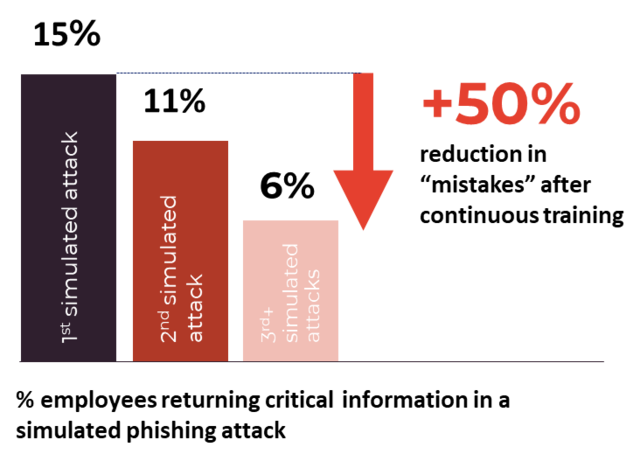

Vi kan se, at folk har en tendens til at sænke paraderne, når en e-mail ser ud, som om den kommer fra en intern afsender, men det er vigtigt , at I kigger på alle e-mails med en sund portion skepsis. Forskellene i åbnings-, klik- og dataindtastning viser os, at hvis man kender tegnene på en phishing-mail og tænker sig om en ekstra gang, før man klikker på links, undgår man fejl med phishing-mails. Data fra en anden af vores undersøgelser viser også, at det at kende tegnene på en phishing-mail hjælper med at identificere dem. Vores brugere laver over 60 % færre fejl i phishing-mails ved deres tredje phishing-test. Træning i at genkende phishingmails virker.

Social engineering-teknikken påvirker ikke folks handlinger, når de først har klikket på linket

På tværs af alle e-mails er der ikke den store forskel i antallet af personer, der tænker sig om en ekstra gang, efter de har klikket på linket. I gennemsnit er der en forskel på 8-10% mellem antallet af personer, der klikker på linket, og dem, der derefter sender deres data. Men forskellen er omtrent den samme, uanset hvilken type phishingmail, der blev sendt.

Det ser ud til, at når en person klikker på linket, har de for det meste besluttet sig, og e-mailens indhold betyder ikke så meget.

Det fortæller os, at det er vigtigt at kende tegnene på en phishing-mail i selve e-mailen, for når du forlader e-mailen og følger linket, kan skaden allerede være sket.

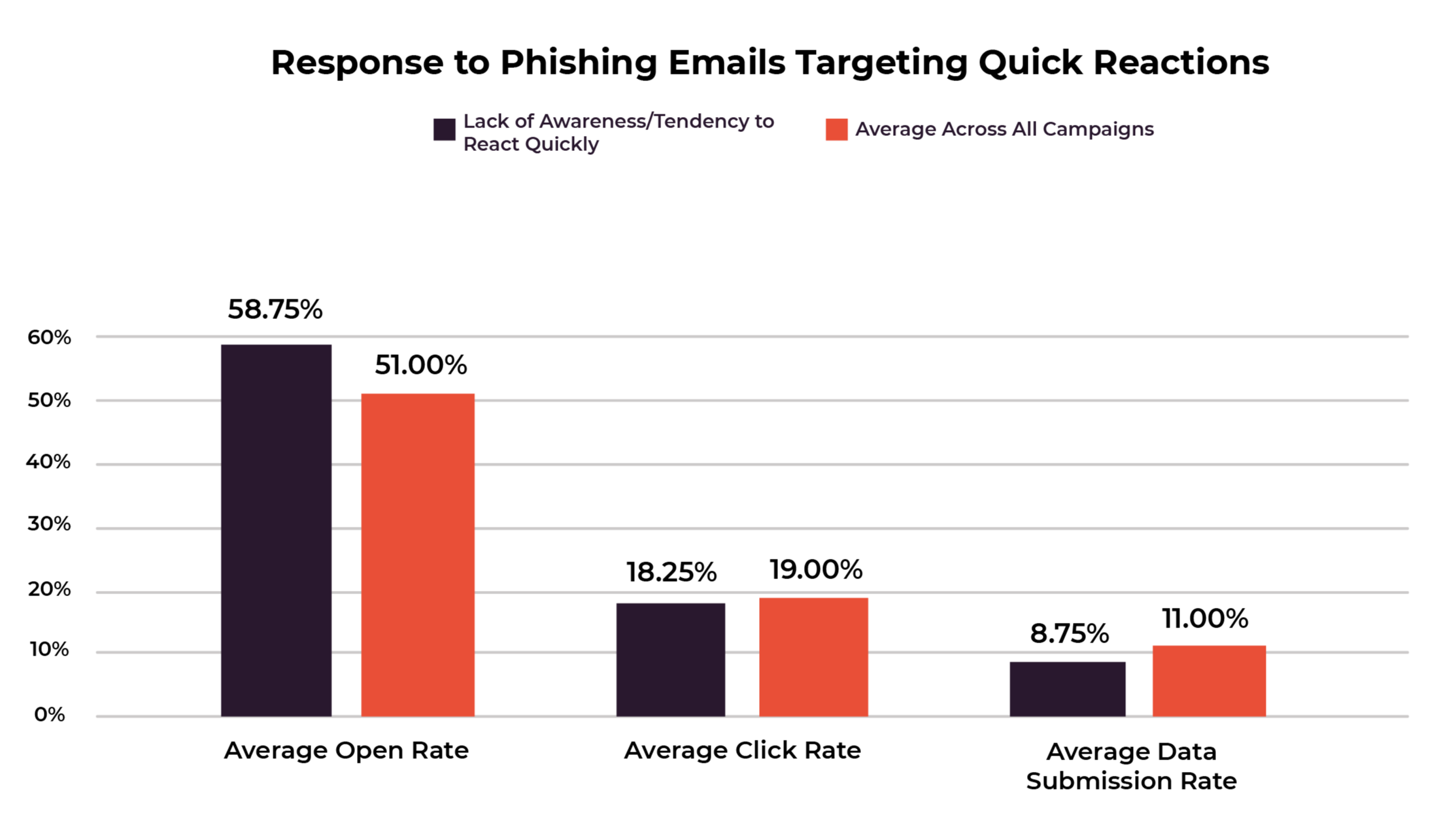

Indledende mangel på opmærksomhed eller instinktive reaktioner kan genoprettes

Vores phishing-kampagner, der udnyttede folks tendens til at reagere uden at tænke sig om, havde høje åbningsrater, men lave klik- og dataafgivelsesrater.

Samlet set fik disse e-mails 59% af folk til at åbne dem (sammenlignet med den gennemsnitlige åbningsrate på 51%), men meget færre mennesker indsendte faktisk deres data - kun 9%.

Denne store forskel mellem åbningsraten og dataindsendelsesraten viser, at phishing-historien ikke altid er dyster. Nogle gange åbner folk en e-mail uden rigtig at tænke over det, men så kommer deres detektivevner i spil. De opdager, at der er noget galt, og de undgår at falde for hackerens tricks.

Folk er gode til at spotte phishingsmail fra "eksterne" virksomheder

Vores phishing-kampagne, hvor en ekstern virksomhed sendte en undersøgelse til medarbejderne, havde en af de største forskelle mellem antallet af personer, der åbnede e-mailen og dem, der indtastede deres data på den efterfølgende landingsside. Selvom den havde en af de højeste åbningsrater af alle e-mails på 62%, havde den også en dataafleveringsrate under gennemsnittet (9%).

Åbninger giver os ikke et fuldstændigt billede af phishing-kampagners performance, da mange mennesker åbner en e-mail ved et uheld. Det vigtigste er forskellen mellem åbningsraten og dataindsendelsesraten, da det fortæller os, at de så noget i e-mailen, der så phishy ud, og at de ændrede kurs.

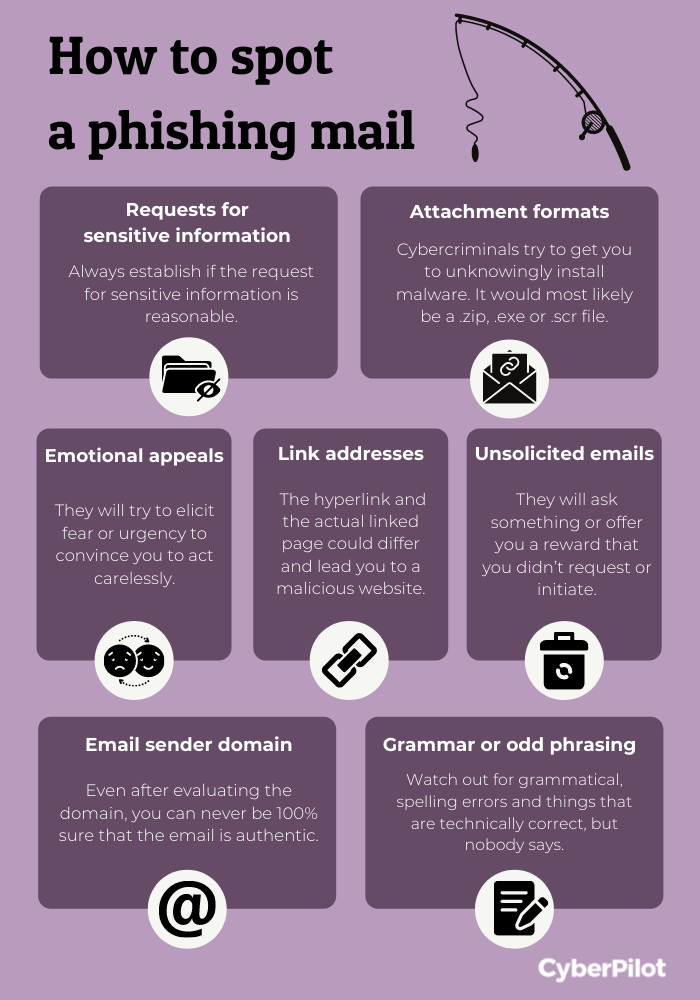

Alt i alt peger dette på vigtigheden af at kende tegnene på en phishing-mail.

At kende tegnene på en phishing-mail forhindrer fejltagelser

Vi kan se den samme tendens i forskelle mellem åbne og indsendte data i andre phishing-kampagner. For eksempel havde vores phishing-kampagne om et nyt IT-system den højeste åbningsrate af alle kampagner. 75% af brugerne åbnede denne e-mail, sammenlignet med den gennemsnitlige åbningsrate på 51%. Men de så noget i e-mailen, der fortalte dem, at det var fup, og kun 9 % indsendte deres data, hvilket er lavere end gennemsnittet på 11 %.

Phishing-egenskaber i denne e-mail, der kunne have givet dem et fingerpeg, var:

- Fejl i afsenderens e-mailadresse eller signatur

- Når man holder musen over et link, vises en usædvanlig URL

- Kort deadline

- Ingen forudgående advarsel om skift af it-systemer

Som de sidste par phishing-datafund har vist, kan viden om, hvordan man opdager en phishing-mail, få folk til at tænke sig om en ekstra gang, før de gør, hvad hackeren ønsker.

Du er velkommen til at hente vores gratis plakater og infographics, som den ovenstående.

Afsenderen betyder mere end emnet

En anden tendens i vores phishing-data viser, at det ikke nødvendigvis er emnet, men afsenderen, der er vigtigst.

Som vi så, er virksomhedens autoritet den største svaghed en hacker kan udnytte. Så selv om emnet for en e-mail virker phishy, er vi meget mere tilbøjelige til at stole på den, når den kommer fra en "betroet kilde".

Folk er mere opmærksomme på et svindelnummer, der kommer fra en tilfældig ekstern afsender, men hvis det kommer fra deres virksomhed, er de mere tilbøjelige til at stole på det.

Den samme tendens findes med andre emner i phishing-e-mails, f.eks. sikkerhedsopdateringer. Da virksomhedens autoritet er så let at udnytte, er det vigtigt for alle at være opmærksomme på hackere, der udgiver sig for at være en person i virksomheden, som det er tilfældet med CEO-svindel.

Forebyggelse af phishing starter med Awareness

Vores phishing-kampagner viser, at det er vigtigt at være opmærksom på tegnene på phishing-mails, de forskellige typer af phishing-mails, der findes, og de social engineering-teknikker, som hackere udnytter.

I gennemsnit indsender 10% af alle phishing-mailmodtagere i alle vores kampagner deres data eller foretager den ønskede handling.

Men sådan behøver det ikke at være!

Hackere vil altid forsøge at udnytte menneskelige svagheder. Den bedste måde at forhindre dem i at lykkes er at være forberedt. Vi anbefaler, at du træner din organisation i at være opmærksom på forskellige phishing- og sikkerhedstrusler gennem awareness-træning og derefter sætter deres færdigheder på prøve med phishing-træning. Og forskning bekræfter, at træning virker, så det er værd at bruge tid på. For eksempel viser vores data, at folk laver over 60% færre fejl i phishing-e-mails, når de har modtaget løbende awareness- og phishing-træning.

Så det korte af det lange? Social engineering virker, men det gør træning også.